Capsman w małej firmie

W poprzedniej części skonfigurowaliśmy nasz router do pracy jako Capsman w domu. W tym materiale rozbudujemy konfigurację Capsmana do pracy w małej firmie, która nie ma vlanów, ale ma osobne podsieci oraz serwery dhcp dla pracowników i gości.

Założenia:

- Osobna nazwa sieci wifi

- Osobna adresacja IP dla gości

- Limit prędkości dla gościnnej sieci

- Limit czasu działania sieci, tylko w godzinach pracy biura, np. 6:00-23:00

- Ograniczenie komunikacji między sieciami

- Ograniczenie komunikacji między urządzeniami w sieci gościnnej

- Biuro: 192.168.77.0/24

- Gość: 10.10.10.0/24

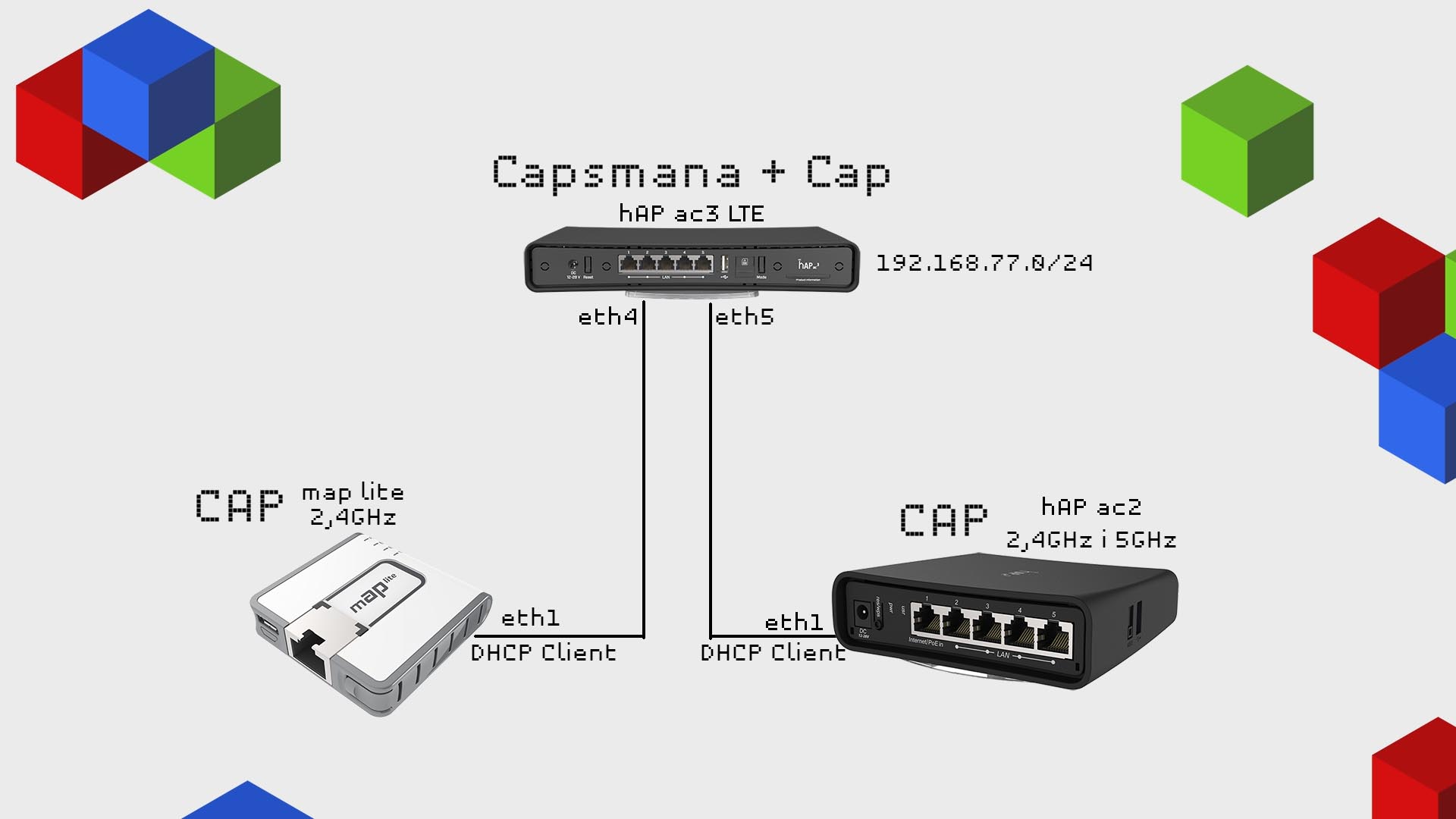

Schemat

Sposób podłączenia routerów jest zbliżony do wcześniejszej konfiguracji capsmana w domu.

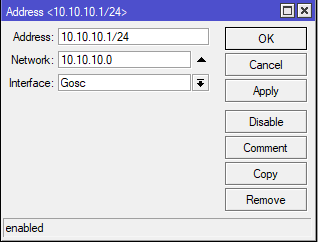

Konfiguracja Capsmana

Zaczynamy od przygotowania konfiguracji Capsmana. Przerobimy nieznacznie obecną konfigurację, jeżeli nie wiesz jak skonfigurować podstawowe ustawienia routera, zapraszam do zapoznania się z pierwszymi częściami Mikrotik od Zera. Zaczynamy od zmiany nazwy bridge z LAN na Biuro. W następnym kroku dodajemy nowy Bridge o nazwie Gosc. Przechodzimy na IP->Addresses i dodajemy nową adresacje dla gości.

Kolejnym krokiem jest konfiguracja serwera DHCP dla sieci gościnnej. Z bocznego menu wybieramy IP->DHCP Server, następnie klikamy w Setup i przechodzimy konfigurator, jako interface wskazujemy bridge Gosc. W przypadku problemów z konfiguracją serwera dhcp zapraszam do materiału numer 2. Wstępna konfiguracja sieciowa zakończona. Możemy przejść do konfigurowania Capsmana. Ustawieniami konfiguracja domowa nie odbiega za bardzo od ustawień dla firmy, dlatego część ustawień pozostawimy bez zmian.

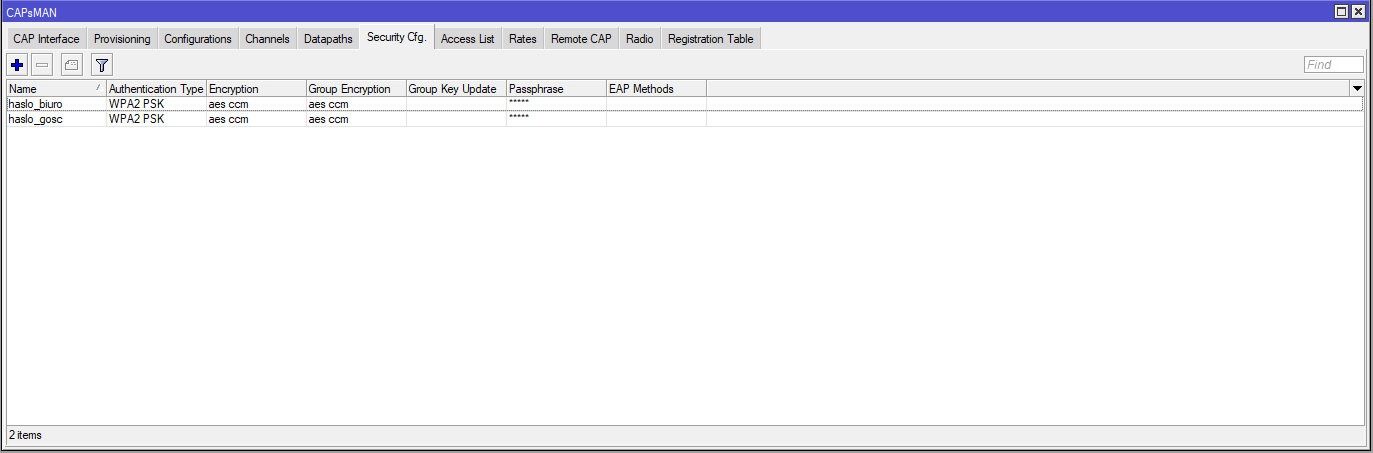

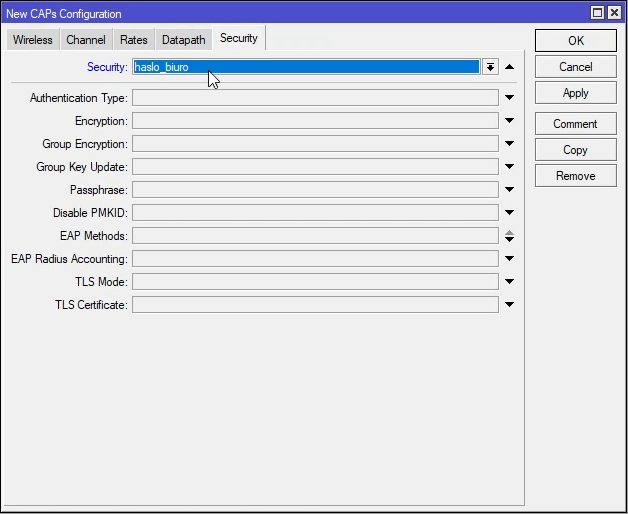

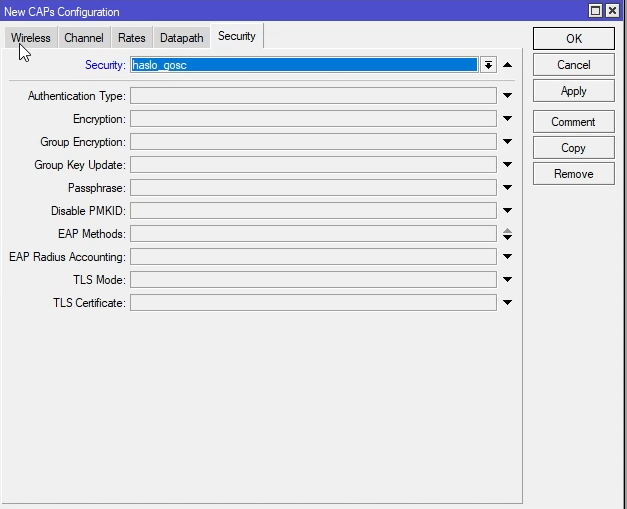

Security Cfg.

Zaczynamy od zabezpieczenia sieci wifi odpowiednimi hasłami. Przechodzimy na Security cfg. i znakiem plusa dodajemy nowy wpis. Musimy przygotować dwa osobne wpisy. Jeden dla sieci biurowej, drugi dla sieci gościnnej. Paramtery zabezpieczeń pozostają identyczne dla obu konfiguracjach. Zmieniemy tylko hasło dostępowe.

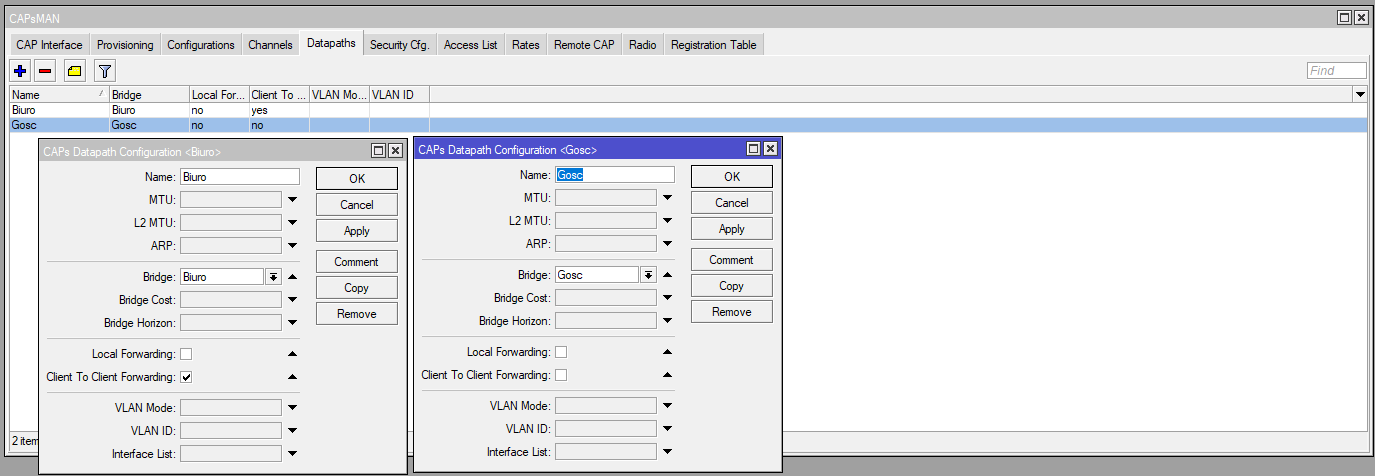

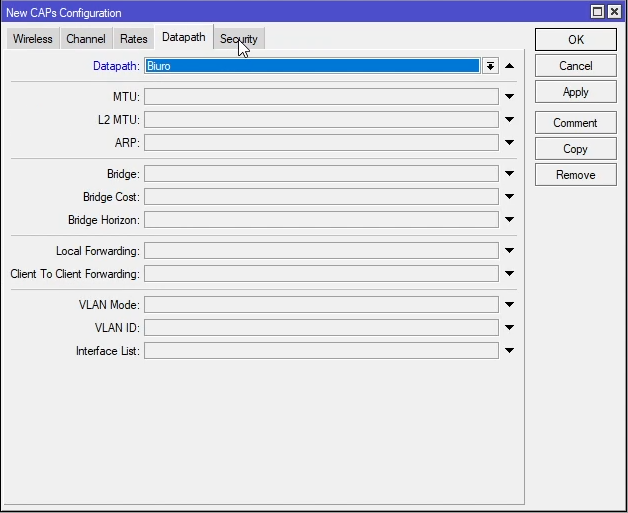

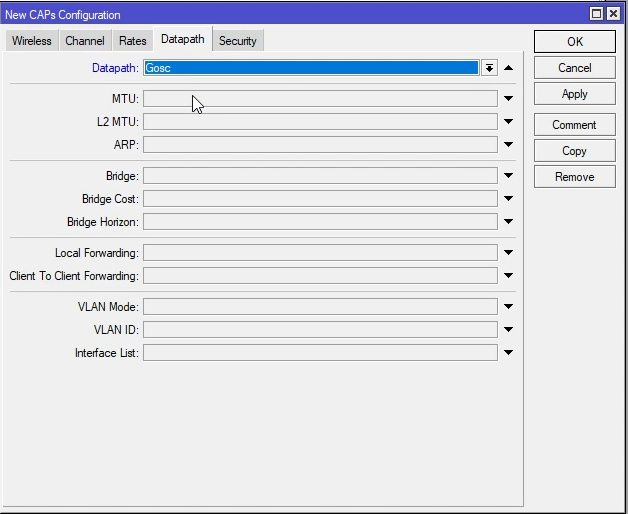

Datapaths

W ramach zwiększenia bezpieczeństwa sieci użytkowników biurowych należy odseparować od gości. Można tego dokonać na kilka sposób, najprostszym z nich jest osobna podsieć, z osobnym serwerem dhcp. Podobnie jak w przypadku haseł dostępowych, należy przygotować dwa osobne wpisy. Znakiem plusa dodajemy nowe wpisy.

Parametry omówiłem we wcześniejszym wpisie. Należy pamiętać, aby wskazać odpowiedni Bridge dla gości i dla biura.

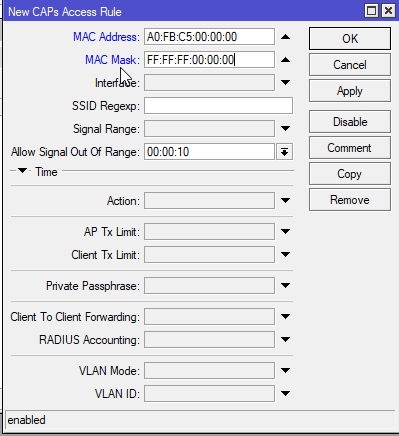

Access List

Dzięki zastosowaniu Access List możemy definiować jakie urządzenia mają prawo podłączyć się do naszych Access Pointów. Stosując odpowiednią maskę przy MAC Addressie możemy ograniczyć połączenia np. do konkretnego producenta. Każdy producent ma zarezerwowany początek Mac Addresu, jeżeli chcemy, aby do konkretnego Capa mogły się podłączyć tylko urządzenia Apple, to wpis musiałby zawierać:

Cyfry FF:FF:FF w masce oznaczają, iż wartość Mac Addressu musi być identyczna jak wpisaliśmy piętro wyżej. Natomiast 00:00:00 oznaczają dowolne wartości, oczywiście spełniające wymogi standardu Mac Addressu.

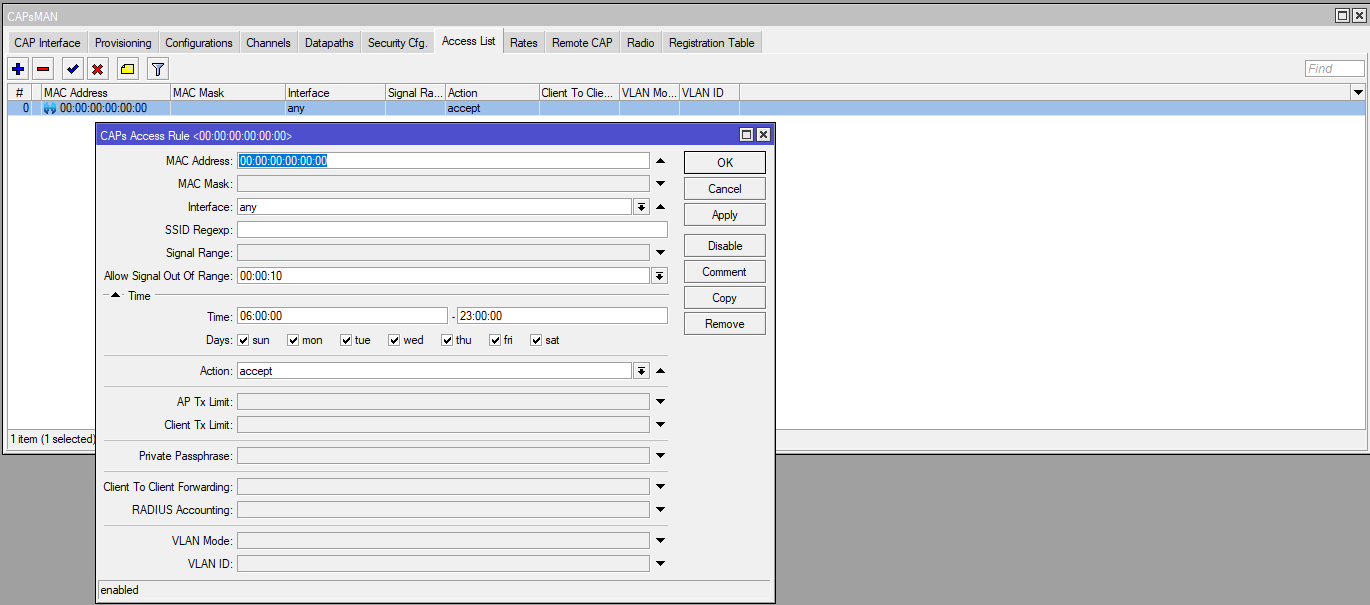

Nasz przykład nie wykorzystuje filtra Mac Addresów, wprowadzimy ograniczenia co do możliwości podłączenia się do sieci. Załóżmy, iż nasza firma pracuje w godzinach 6:00-23:00, i tylko w takim przedziale czasowym użytkownicy mogą podłączyć się do sieci. Przechodzimy na zakładkę Access List i znakiem plusa podajemy nowy wpis.

- Mac Address: restrykcje mają dotyczy wszystkich urządzeń, dlatego zostawiamy same zera

- Interface: zmieniamy na any

- Time: zmieniamy zakres godzinowy, dodatkowo możemy wskazać w jakich dniach ograniczenia mają funkcjonować

- Action: accept

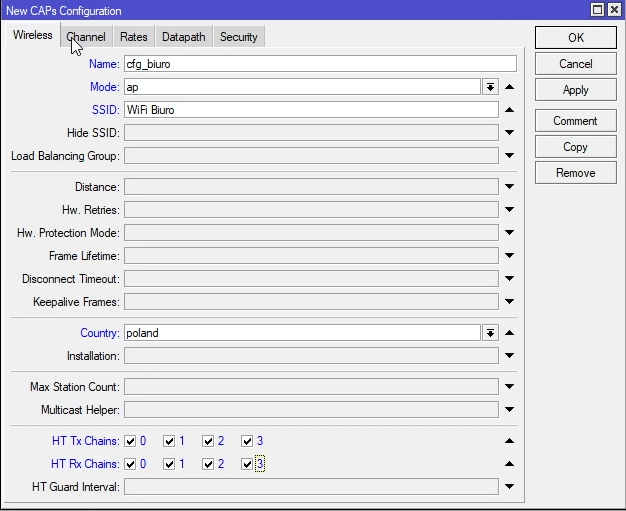

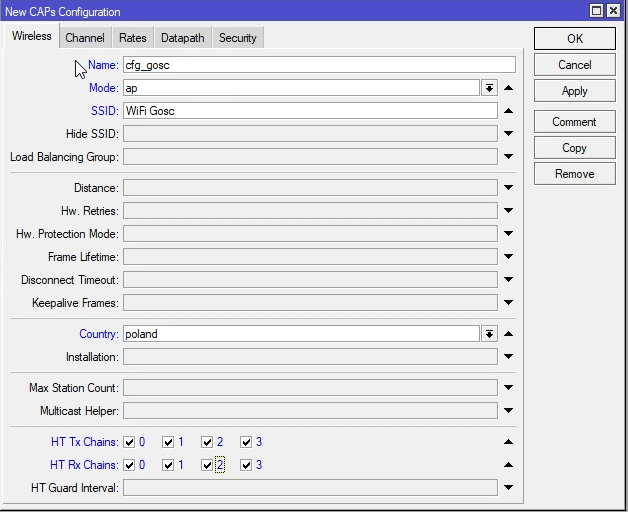

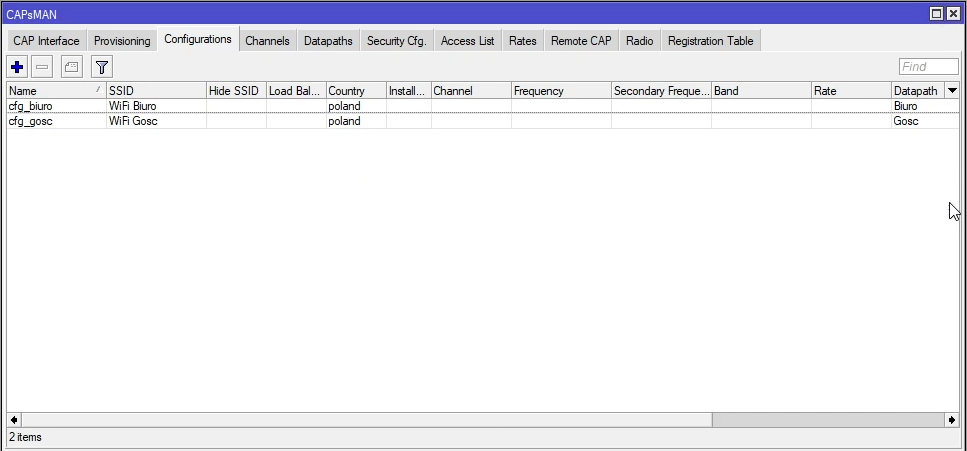

Configuration

Przechodzimy na zakładkę Configrations i znakiem plusa dodajemy nowy wpis. Ponieważ chcemy stworzyć dwie sieci, musimy przygotować dwie konfigurację. Konfiguracja cfg_biuro będzie odpowiedzialna za sieć biurową, natomiast cfg_gosc za sieć gościnna.

Oprócz zmiany różnych nazw SSID dla sieci biurowej i gościnnej, ważne jest, aby wskazać odpowiedni datapath oraz hasło dostępowe.

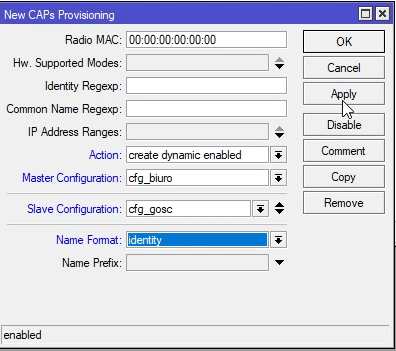

Provisioning

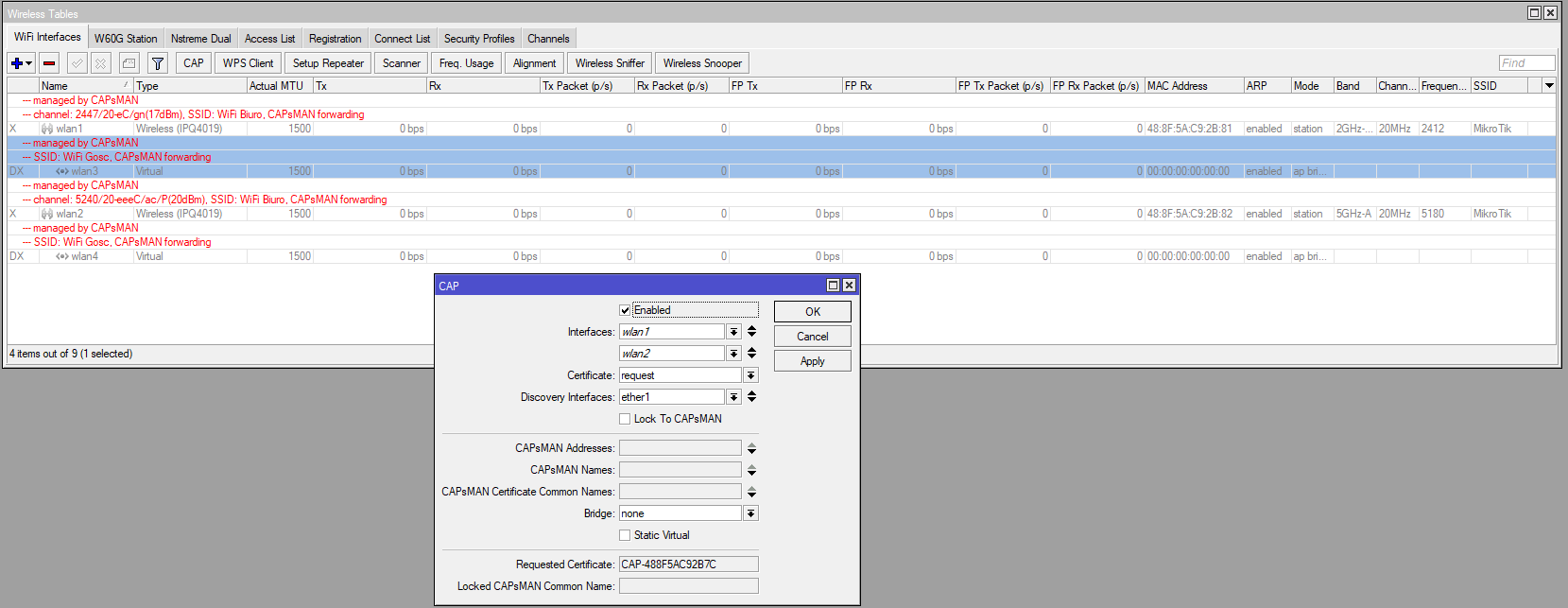

W następnym kroku definiujemy jakie urządzenia/Access Pointy mogą podłączyć się do naszego Capsmana. Podobnie jak w przypadku konfiguracji sieci z dwoma różnym nazwami SSID, musimy wskazać master i slave configuration. Jako master configuration wskazujemy Biuro, a jako slave wybieramy Gosc.

Przy takim ustawieniu Mikrotik stworzy wirtualną kartę sieciową skonfigurowaną jako sieć dla gości. Niestety, ale obie sieci będą pracowały na tym samym kanale, ponieważ wirtualny adapter zawsze będzie miał tą samą częstotliwość co jego master.

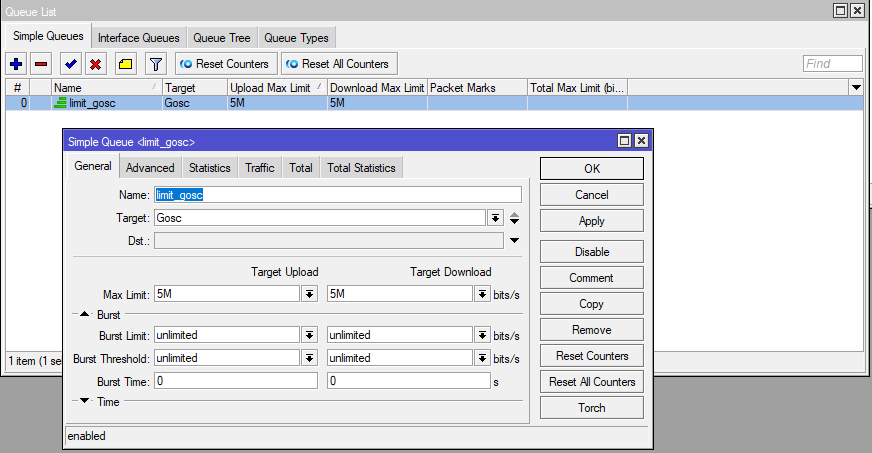

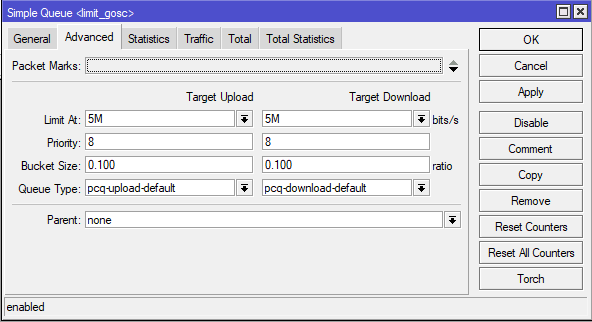

Ograniczenie pasma

W kolejnym kroku przygotujemy ograniczenie prędkości dla sieci gościnnej. Organicznym prędkość pobierania i wysyłania do 5 Mbit/s. Skorzystamy z najprostszej metody jaką jest Simple Queues. Szczegółowy opis Simple Queues znajdziesz we wcześniejszych materiałach.

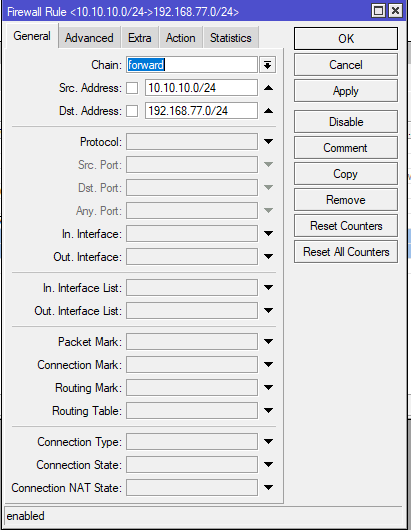

Blokada ruchu między podsieciami

Ostatnią czynnością jaką musimy zrobić po stronie Capsmana, to zablokowanie ruchu pomiędzy podsieciami. Nie chcemy, aby użytkownicy z sieci gościnnej mogli przeglądać zasoby w sieci biurowej. W tym celu przechodzimy na IP->Firewall. Mam nadzieje, że zapoznałeś się, ze wcześniejszym materiałem na temat Firewalla w Mikrotiku i wiesz, dlaczego jako chain wybieramy Forward.

Jako Src, Address podajemy podsieć dla gości, Dst. Address podsieć biurowa, action ustawiamy na drop.

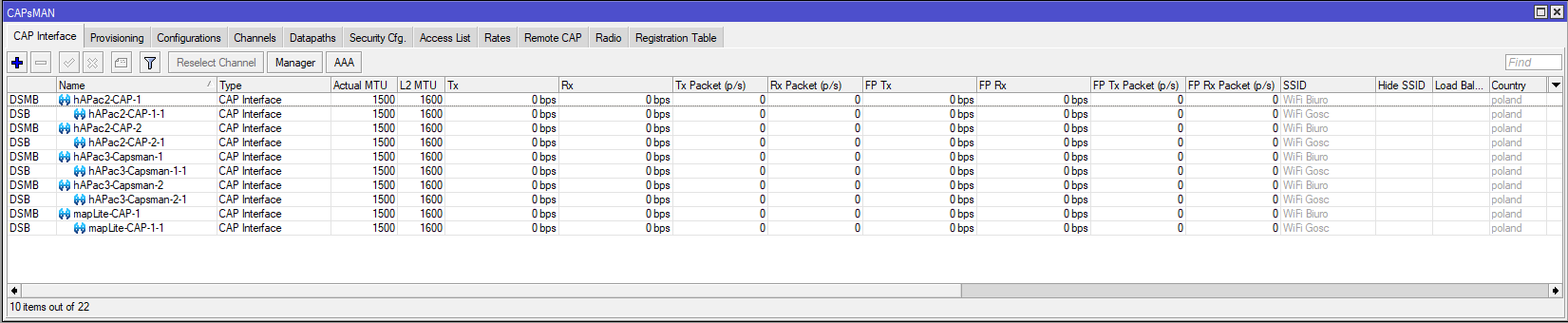

Konfiguracja Capów

Capsman w pełni przygotowany do działania, pozostaje dodanie CAP. Podobnie jak wcześniej zaczniemy od dodania modułów bezprzewodowych samego capsmana. Nie ma żadnej różnicy pomiędzy dodaniem capa w domu a firmie. Wystarczy wskazać discovery interafces oraz moduły bezprzewodowe jakie mają pracować pod kontrolą Capsmana.

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AX Lite , hAP AC3, RB4011, RB260GS, RB2011

hAP AC3 LTE, hAP AX2, hAP AX3, L009UiGS-2HaxD-IN, RB5009UG+S+IN, Audience

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit, Audience LTE, Chateau LTE6 ax, LTAP LTE6

Access Pointy: mAP lite, mAP, cAP AX, cAP XL AC

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S, CCR2004-16G-2S+

Zawsze myślałem ze do takiego podziału muszą być jednak vlany. Czyli rozumiem że w powyższym przykładzie na cap-ach powstaną 2 bridge i capy na eth1 dostana adres z bridgea Biuro – sieci 192.168.77.0/24 a połączenie klienta z ssid wifi gosc bedzie na capie poprzez drugi bridge Goscie i dzieki capsman klient otrzyma adres dhcp z podsieci gosci?

To w czym rozwiazanie z vlanamu jest lepsze / gorsze od powyższego rozwiązania? Mozna w powyzszym rozwiazaniu dac switcha pomiedzy cap-y a capsmana?

Vlan są dużo bardziej bezpieczne, ale w przypadku, gdy nie ma vlanów, możemy zastosować różne podsieci. Opis jak skonfigurować vlany na capsmanie, będzie w następnym materiale. Można dodać switcha pomiędzy capsmanem a capami.

Ja w troszkę inny sposób odseparowuję sieci pracownicy / goście od siebie, tzn. nieco inneą regułe stosuję na firewallu:

action=drop chain=forward comment=”Drop Guests from Office LAN” in-interface=bridgeGuests out-interface=!WAN1-ether10

Słowem zezwalam tylko na ruch z mostka gości na WAN.

Tak, to też jest dobra metoda.

Posiadam wAP ac LTE kit (RBwAPGR-5HacD2HnD&R11e-LTE) oraz cAP ac (RBcAPGi-5acD2nD). Mam ogólną sieć domową „A” oraz drugą podsieć dla syna „B”. Jak zrobić aby Sieć „A” mogła pracować na innej częstotliwosci/kanale niż sieć „B”?

Wirtualny adapter zawsze będzie na tym samym kanale co master. Nie można rozdzielić kanałów.

A czy goście mogą ze sobą się łączyć? W artykule jest tylko podana reguła o zablokowaniu ruchu między podsieciami.

Chodzi mi o założenie: „ograniczenie komunikacji między urządzeniami w sieci gościnnej”

Opcja client-to-client forwarding blokuje ruch między userami.

A ja mam pytanie w jaki sposób mogę wyłączyć czasowo daną sieć działającą w capsman ?

W sensie, ze cały config?

Możemy w jakiś prosty sposób zablokować ruch między podsieciami. Jeżeli mam np. 5 podsieci i dla każdej chcemy zablokować.

Najszybciej przez drop między podsieciami na firewallu.

Mam zrobione dokładnie tak jak w poradniku i prawie wszystko działa jak należy oprócz sieci gość na której nie mam dostępu do internetu. Szukam przyczyny ale niestety nie mogę sobie poradzić. Co może być przyczyną?

Zobacz czy masz ustawioną maskaradę(NAT) dla podsieci dla gości.

Mam pewien problem. Zrobiłem wszystko jak było w poradnikach. (CAPSMAN działa) Problem występuje w tym, że nie tworzy mi się VIRTUAL AP dla gościa. Mam dodany provisiong i tam Master jako Biuro i slave jako gość. I wszystko było by OK ponieważ mam sieć 5G z inną nazwą i 2.4g także i da się do nich połączyć, ale jak przychodzi do guest to wogóle nie widać tego virtual interface pod 24g? Mogę prosić jakąś podpowiedź?

Zobacz w Cap Interface, czy masz jakieś z literką I, może wskazywać właśnie na złą częstotliwość. Jeżeli tak jest, to możesz ręcznie przypisać profil do interfejsu.

Pytanko 🙂 Czy CAPSMAN może współpracować z WDS? Nie wszędzie mam opcję pociągnąć okablowanie 🙂