Mikrotik Capsman i wifi-qcom

W wersji RouterOS 7.13 Mikrotik wprowadził nowy sterownik do obsługi interfejsów WiFi – wifi-qcom. Konfiguracja tego sterownika znacząco różni się od poprzednich wersji. W nowej odsłonie opiera się ona na profilach, co jest dobrze znane z konfiguracji Capsmana. W tym materiale nie będziemy konfigurować samego WiFi, ale skorzystamy z Capsmana. Dla większego wyzwania dodamy również konfigurację VLAN-ów. W kolejnych częściach przygotuję materiał dotyczący konfiguracji Capsmana bez użycia VLAN-ów.

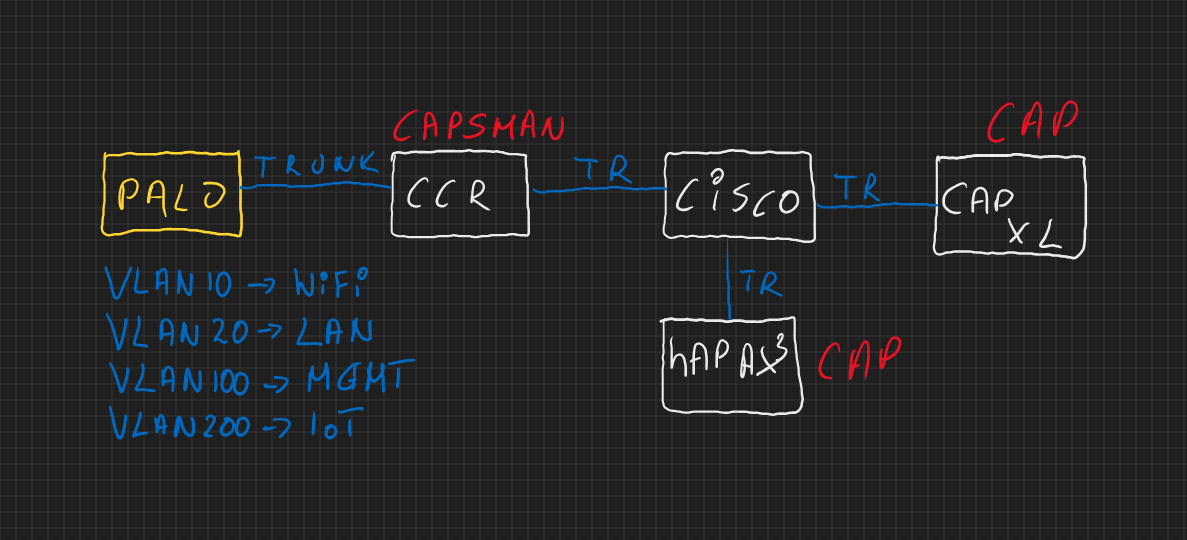

Schemat

Przedstawiona konfiguracja jest odzwierciedleniem mojej sieci domowej. Na brzegu sieci zainstalowany jest Firewall na którym zaterminowane są vlany 10, 20, 100, 200.

- vlan10: domowe wifi

- vlan20: LAN

- vlan100: podsieć do zarządzania

- vlan200: podsieć dla urządzeń IoT

Jako dodatkowe routery wykorzystamy hAP AX3 oraz CAP XL. W roli switcha Cisco SG-220. Capsman Manager to Mikrotik CCR1036.

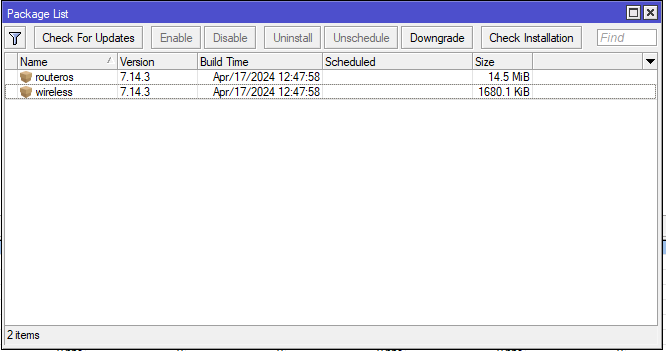

Instalacja paczki wireless na Capsmanie

Ze względu na to, że CCR1036 nie posiada wbudowanych modułów bezprzewodowych, należy je doinstalować ręcznie. W tym celu przechodzimy na stronę mikrotik.com, wybieramy zakładkę „Software”

i pobieramy dodatkowe pakiety (extra packages) dla architektury „tile”. Po rozpakowaniu archiwum, znajdujemy pakiet o nazwie „wireless” i przeciągamy go metodą „drag and drop” do zakładki „Files”

w Mikrotiku. Aby zakończyć instalację, należy ponownie uruchomić router.

Przygotowanie profilu dla sieci bezprzewodowej

Konfiguracja „nowego” Capsmana nie różni się znacząco od konfiguracji jego poprzednika. Moim zdaniem jest jednak nieco gorsza – na przykład, co jest dla mnie dość dziwne, klawisz CTRL nie działa w polach wprowadzania tekstu, co uniemożliwia szybkie przenoszenie kursora na początek lub koniec tekstu. Wiem, że to bardziej kwestia moich przyzwyczajeń, ale jestem przyzwyczajony do intensywnego operowania klawiaturą.

Kolejną kwestią przy konfiguracji jest wybór kanałów i standardu. W wersji RouterOS 7.14.3 musiałem ręcznie wskazać wszystkie obsługiwane standardy, ponieważ Capsman sam nie wybierał najlepszego standardu. Dla przykładu, hAP AX powinien w pierwszej kolejności uruchomić się w standardzie AX, jednak u mnie startował w standardzie N, co było dość zaskakującym zachowaniem.

Mógłbym podać jeszcze kilka przykładów, ale myślę, że dość już narzekania.

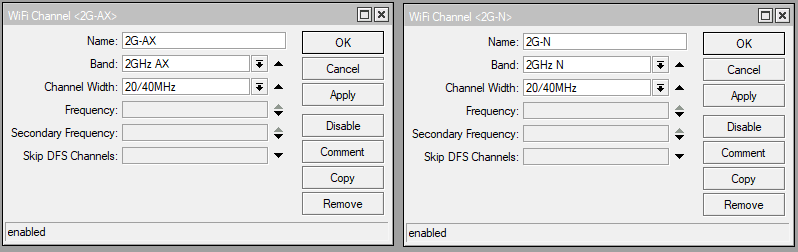

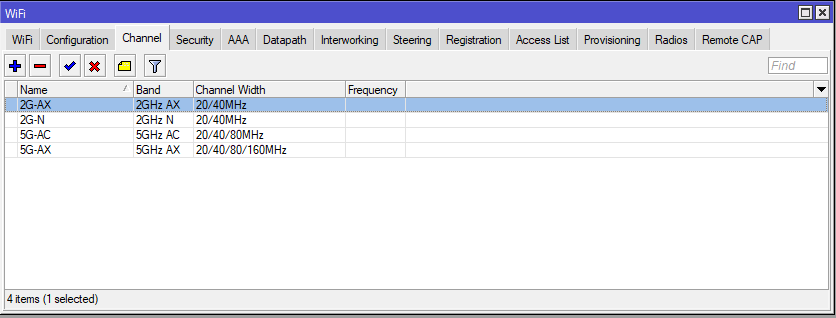

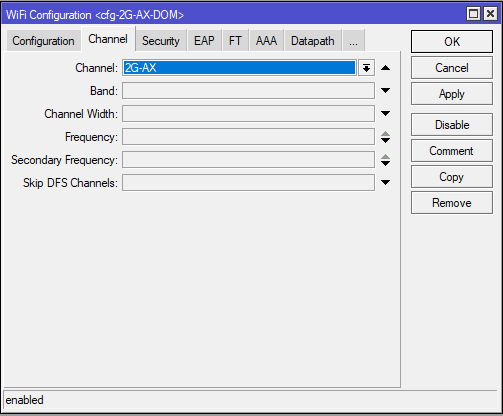

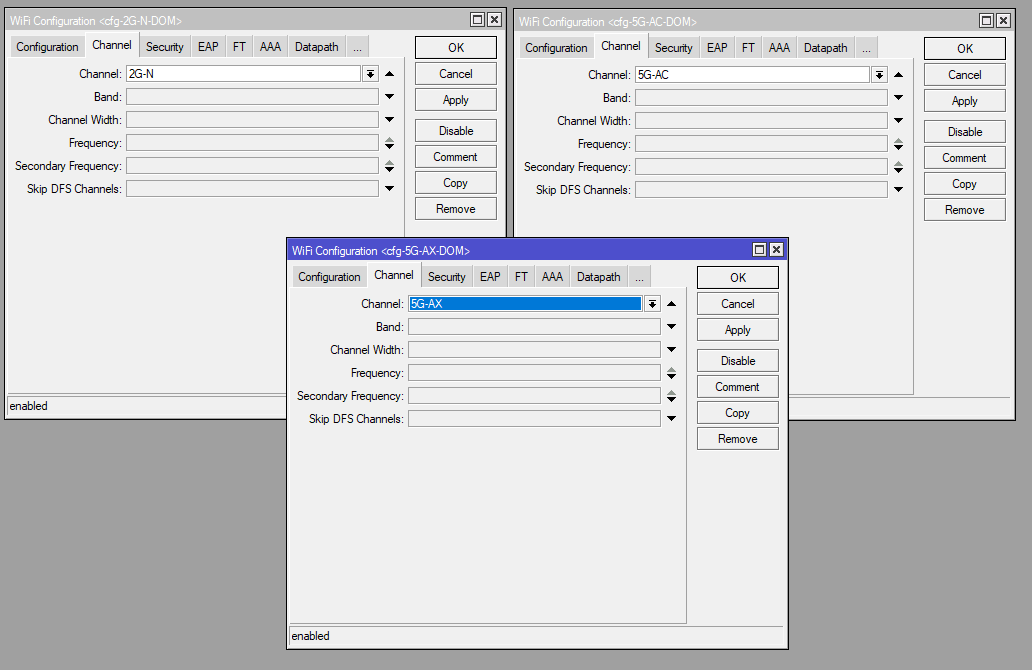

Przygotowanie listy kanałów

Z bocznego menu wybieramy opcję WiFi i przechodzimy do zakładki Channel. Wszystkie moje urządzenia pracują w standardach 2,4 GHz oraz 5 GHz, dlatego musimy osobno zdefiniować kanały i standardy dla obu częstotliwości. Zaczynamy od konfiguracji dla 2,4 GHz. Jeśli nie mamy w sieci starych urządzeń, zalecałbym rezygnację z obsługi bardzo starych standardów, takich jak B. Ba! Można nawet rozważyć całkowitą rezygnację z sieci 2,4 GHz na rzecz wyłącznie 5 GHz.

Należy jednak pamiętać, że sygnał 5 GHz gorzej radzi sobie z przeszkodami, takimi jak meble, szafki czy drzwi. W związku z tym konieczne może być zainwestowanie w większą liczbę punktów dostępowych (Access Pointów) w celu zapewnienia odpowiedniego pokrycia sieci.

Przygotowanie kanałów 2,4GHz

Przygotujemy jedynie dwie konfiguracje: dla standardu AX oraz standardu N. Jak wspomniałem wcześniej, jeśli w sieci nie ma starszych urządzeń, nie ma sensu używania wolniejszych i przestarzałych standardów.

- Name: podajemy dowolnie, jednak lepiej nazwę utożsamiać ze standardem

- Band: AX albo N

- Channel Width: większość nowych urządzeń może pracować na szerokości kanału 40 MHz. Jednakże, przed wyborem tak szerokiego kanału, warto przeskanować okolicę i sprawdzić, ile innych sieci jest w pobliżu. W przypadku dużej ilości innych sieci, możemy utracić jakość i stabilność naszej sieci.

- Pozostałe parametry możemy pozostawić w ustawieniach automatycznych

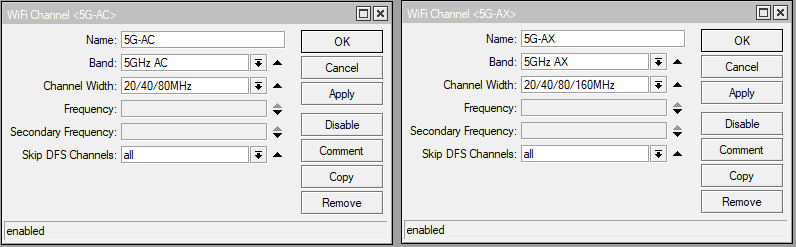

Przygotowanie kanałów 5GHz

Analogicznie do konfiguracji sieci 2,4GHz przygotujemy konfigurację tylko pod standard AX i AC.

- Name: podobnie jak dla 2GHz

- Band: wybieramy AC albo AX

- Channel Width: AC wybieramy 20/40/80MHz, dla AX 20/40/80/160MHz

- Skip DFS Channels: warto jest zaznaczyć all, tak, aby router automatycznie pomijał kanały, które są współdzielone z systemami pogodowymi, radarowymi. Pominięcie tych kanałów, może mieć znaczący wpływ na jakość i wydajność naszej sieci.

- Pozostałe ustawienia zostawiamy w trybie automatycznym

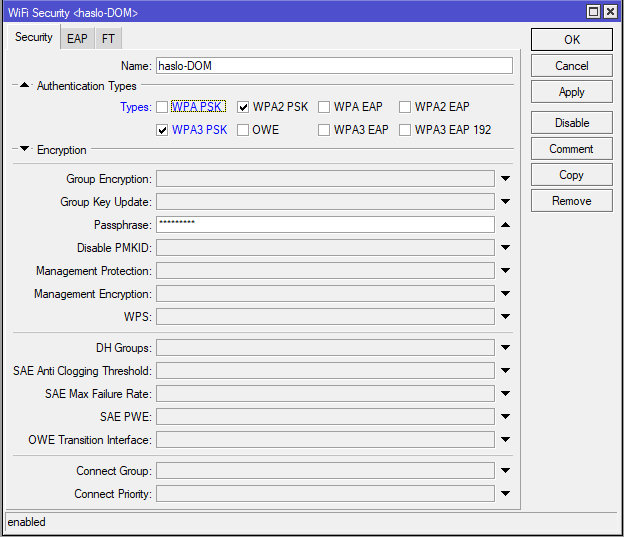

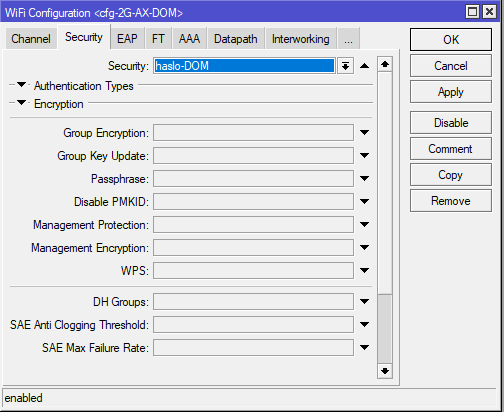

Przygotowanie szyfrowania i hasła do sieci WiFi

W kolejnym kroku skonfigurujemy ustawienia hasła oraz wybierzemy rodzaj szyfrowania. Przygotujemy dwa profile: jeden dla sieci domowej, a drugi dla urządzeń IoT lub sieci gościnnej. Przechodzimy do zakładki Security i klikamy znak plus, aby dodać nowy wpis.

- Name: podajemy dowolnie

- Authentication Types: zaznaczamy wpa2 i wpa3 psk. Jeżeli nie planujesz dodatkowej sieci dla urządzeń IoT, to wpa3 może być kiepskim pomysłem. Jest sporo urządzeń, typu rumba, lodówki, której nie wspierają wpa3.

- Passphrase: hasło do sieci bezprzewodowej

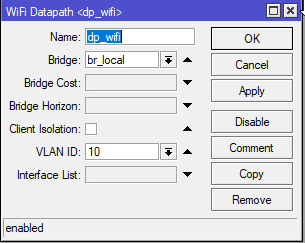

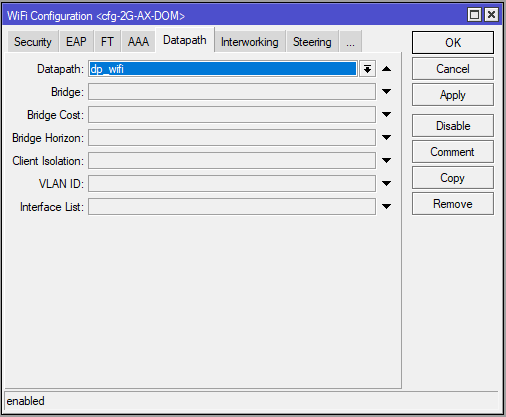

Ustawienia Datapath dla AX

W kolejnym kroku przygotujemy konfigurację Datapath z wykorzystaniem VLAN-ów. Na moment pisania tego artykułu, taka prosta konfiguracja VLAN-ów działa tylko na routerach z serii AX. W przypadku routerów serii AC konieczne jest ustawienie dodatkowych parametrów.

- Name: podajemy dowolnie

- Bridge: wskazujemy lokalny bridge

- VLAN ID: numer vlanu

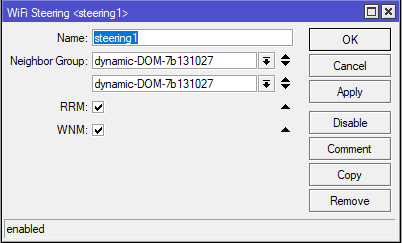

Roaming między urządzeniami

W poprzednich wersjach Capsmana konieczne było tworzenie list dostępu (access list), na których definiowaliśmy dopuszczalną moc sygnału, aby urządzenia szybciej przełączały się między punktami dostępowymi (Capami). W nowej wersji Capsmana Mikrotik wprowadził obsługę standardów 802.11k oraz 802.11v, które odpowiadają za lepszy roaming. Pamiętajcie, że obsługa tych standardów zależy od możliwości waszych urządzeń, takich jak telefony czy komputery. Na szczęście większość nowych urządzeń wspiera standardy 802.11k oraz 802.11v.

Pomiar sygnału radiowego (802.11k): Zapewnianie listy pobliskich punktów dostępowych.

Zarządzanie sieciami bezprzewodowymi (802.11v): Wspomaganie identyfikowania punktów dostępowych optymalnych z punktu widzenia roamingu

- Name: podajemy dowolnie

- Neighbor Group: grupa powinna utworzyć się automatycznie z innym Capami w sieci

- RRM: włączenie obsługi 802.11k

- WNM: włączenie obsługi 802.11v

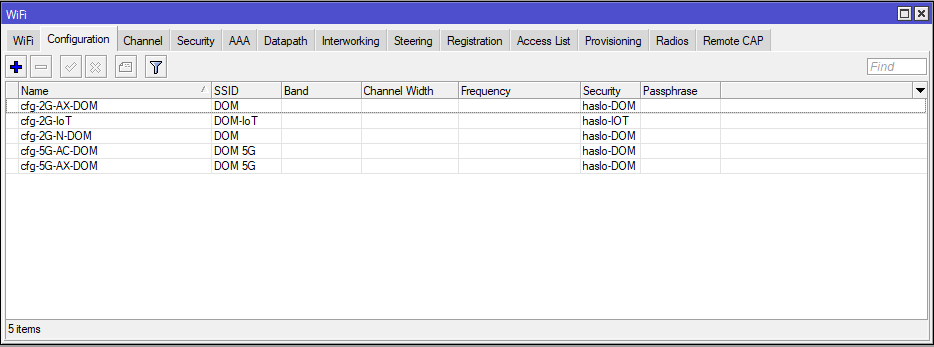

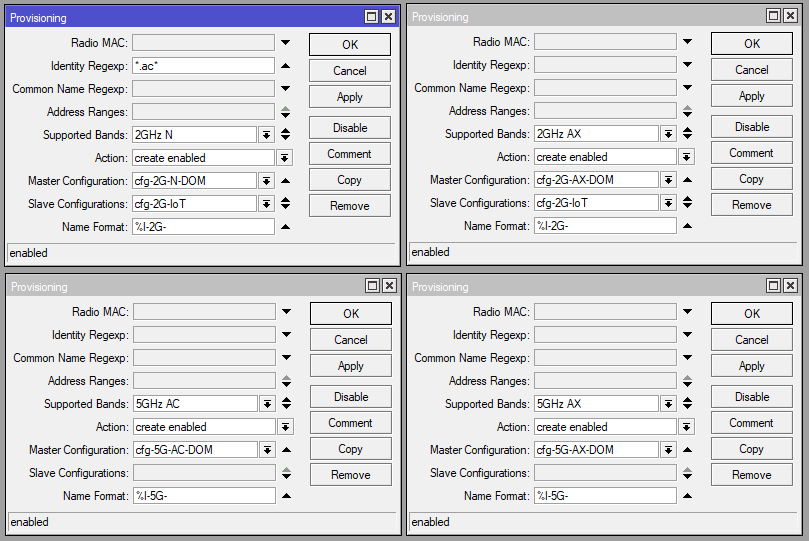

Profile

Ostatnim etapem jest połączenie wcześniej przygotowanych ustawień w jeden spójny profil. A właściwie nie do końca jeden, ponieważ należy osobno przygotować konfiguracje dla częstotliwości 2,4 GHz i 5 GHz. Dodatkowo, aby zadanie nie było zbyt proste, trzeba stworzyć osobne ustawienia dla standardów AX i AC. Podsumowując, musimy przygotować łącznie 5 różnych profili.

Dlaczego aż 5 profili? Sam nie jestem pewien — być może to problem z moją wersją RouterOS. Teoretycznie Mikrotik powinien automatycznie wybrać najlepszy standard dla danego urządzenia. Jeśli mam model wspierający standard AX, to właśnie ten standard powinien zostać wybrany. Niestety, w moim przypadku urządzenie uparcie pozostawało przy standardzie N, dlatego musiałem utworzyć oddzielne profile.

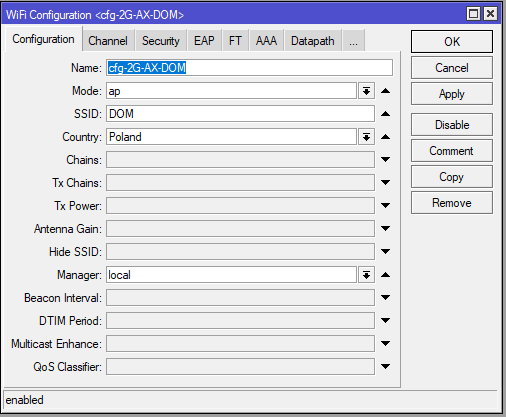

Konfiguracja Profili

W mojej domowej sieci, oprócz zwykłych użytkowników, mam również kilka urządzeń IoT, których, ze względów bezpieczeństwa, nie chcę wpuszczać do „normalnej” podsieci. Dodatkowo, urządzenia te nie obsługują WPA3, co stanowi kolejny argument, aby odseparować tę sieć od reszty. Konfiguracja profilu jest bardzo intuicyjna i sprowadza się głównie do wyboru wcześniej przygotowanych parametrów. Jedyną różnicą jest pierwsza zakładka „Configuration”. Pozostawiając szare pola, RouterOS użyje domyślnych ustawień.

- Name: podajemy dowolnie

- Mode: wybieramy ap

- SSID: wyświetlana nazwa sieci bezprzewodowej

- Country: wskazujemy Polskę, aby router pracował ma częstotliwość dozwolonych przez praw

- Manager: wybieramy local

- Pozostałem parametry pozostawiamy bez zmian

Konfiguracja dla sieci IoT czy też 5GHz nie różni się zbytnio od poprzednich ustawień. Musimy pamiętać o zmianie Channel na odpowiedni i innego hasła na IoT(bez WPA3)

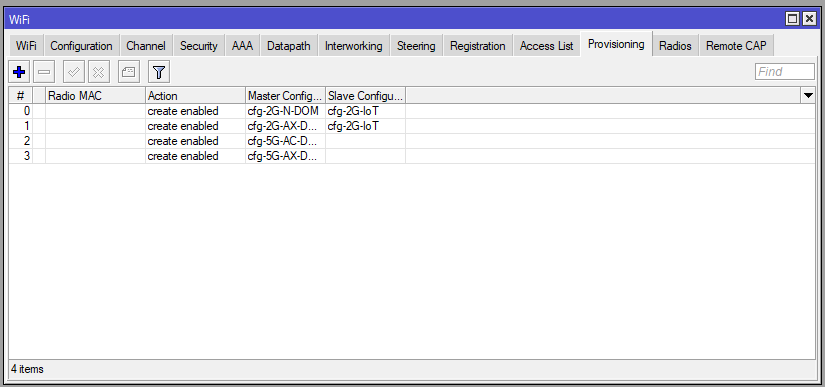

Provisining

Nie wiem, czy jest to „ficzer” specyficzny dla mojej wersji RouterOS, czy też zmiana w „nowej” wersji Capsmana, ale przy ustawieniach provisioningu nie działa już maska 00:00:00:00:00. W poprzednich wersjach takie ustawienie pozwalało na podłączenie dowolnego urządzenia. W obecnej konfiguracji to pole musi pozostać puste.

Standardowo znakiem plusa dodajemy nowy wpis. Przygotujemy 4 różne dedykowane konfiguracje.

- Radio MAC: pozostawiamy szare

- Identity Regexp: hAP AX3 ma wsparcie dla standardu N, niestety pomimo wybranego standardu na AX, capsman przypisywał konfiguracje N właśnie dla urządzeń z AX. Aby tego uniknąć ręcznie wymuszamy przypisanie standardu N dla urządzenie, które w nazwie będą miały słowa „ac”.

- Supported Bands: wskazujemy oddzielnie dla każdej konfiguracji

- Action: create enabled. Zawsze wybierałem create dynamic enable, ale w tej wersji capsman nie potrafił autmatycznie przypisać konfiguracji dla karty 5GHz

- Master Configuration: wybieramy wcześniej przygotowany config

- Slave Configuration: wybieramy konfigurację dla urządzeń IoT czy też dla gości

- Name Format: wcześniej mogliśmy wybrać takie opcje z listy rozwijanej, teraz niestety trzeba to wpisać ręcznie. Po ustawieniu „%I-5G-” albo „%I-2G-” karty bezprzewodowa zarządzane przez Capamsna będa miały taką samą nazwę jak Identity z danego capa.

Na ten moment kończymy ustawienia Capsmana, aczkolwiek nie jest to jeszcze koniec. Wrócimy do daleszej konfiguracji po dodaniu CAPów.

Konfiguracja Cap’a – hAP AX3

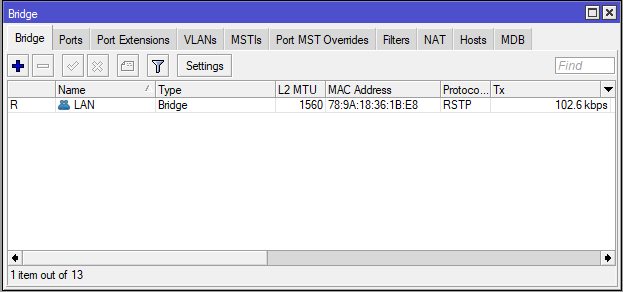

Sama konfiguracja CAPa jest dość prosta, jednak nasza konfiguracja bazuje na VLANach dlatego musimy zacząć o przygotowania Bridge i Trunka. Przechodzimy na Bridge i tworzymy nowy wpis. Dodajemy wszystkie porty do nowego Bridge.

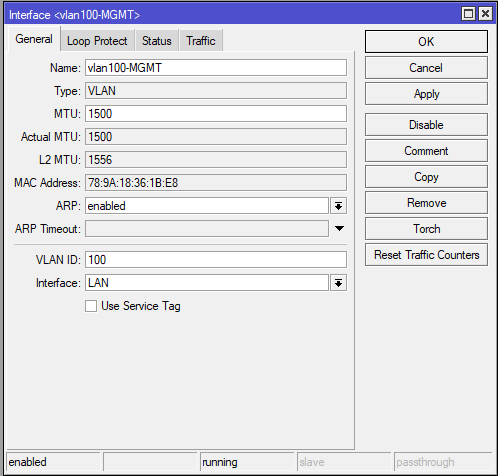

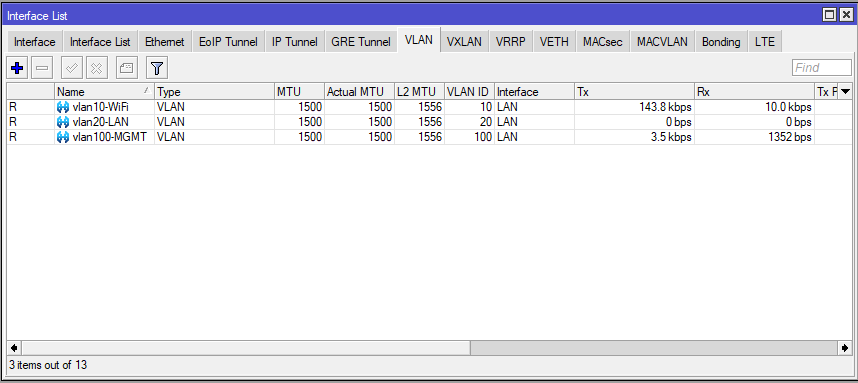

W następnym kroku musimy przygotować VLANy. Przechodzimy na Interface następnie na VLAN i znakiem plusa dodajemy nowy wpis.

- Name: podajemy dowolnie

- VLAN ID: każdy vlan konfigurujemy osobno. Zaczynamy od VLANu do zarządzania, czyli podajemy samą cyfrę 100

- Interface: wybieramy wcześniej dodany Bridge, czyli LAN

Adresacja

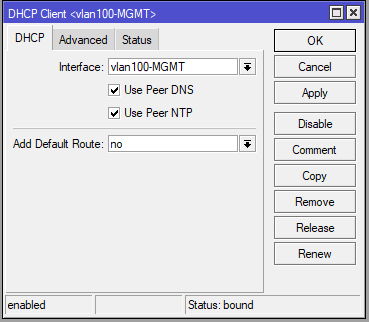

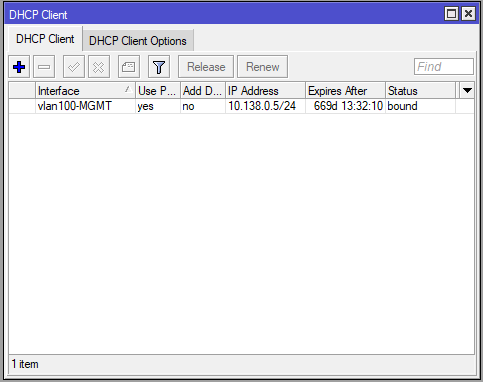

Następnym etapem jest skonfigurowanie adresacji dla zarządzania. Dla ułatwienia podsieć managementowa ma włączone DHCP Server. Przechodzimy na IP->DHCP Client i znakiem plusa dodajemy nowy wpis.

- Interface: wskazujemy vlan100-MGMT

- Add Default Route: zmieniamy na no, jeżeli nie chcemy całego ruchu puszczać przez sieć managementowa.

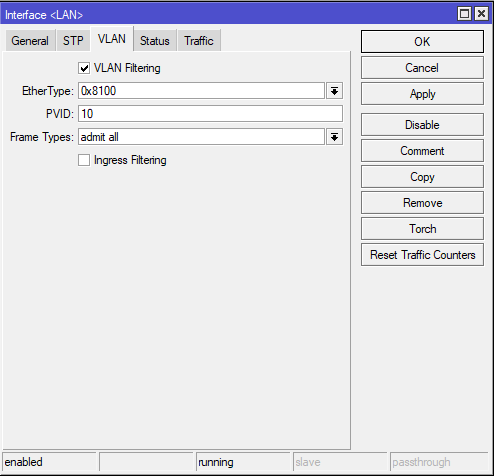

Zawsze w pierwszej kolejności należy przygotować sieć do zarządzania, ponieważ po włączeniu Bridge VLAN Filtering możemy stracić dostęp do routera. Wracamy do konfiguracji mostka (Bridge), przechodzimy do zakładki VLAN i aktywujemy opcję VLAN Filtering.

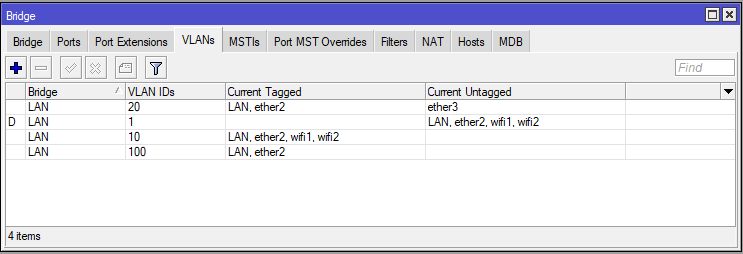

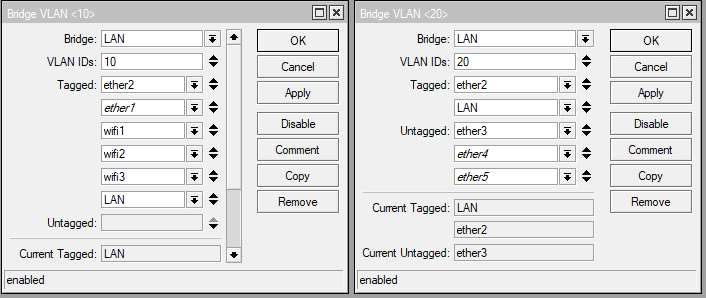

Konfiguracja VLANów

W kolejnym kroku musimy dokończyć konfigurację pozostałych VLAN-ów. Należy skonfigurować dwa dodatkowe VLAN-y. Wybieramy Bridge, a następnie przechodzimy do zakładki VLAN i klikamy znak plusa, aby dodać nowy wpis.

Sama konfiguracja VLANów jest dość prosta.

- Bridge: wybieramy wcześniej utworzony Bridge

- VLAN IDs: podajmy ID Vlanu

- Tagged: zawsze musimy wskazać interfejs, którym odbieramy vlany, czyli trunk oraz bridge do którego trunk jest dodany

- Untagged: wskazujemy interfejsy na których vlan ma zostać roztagowany

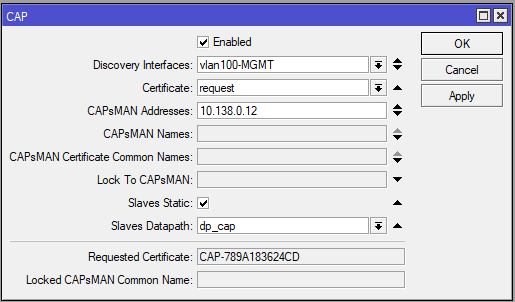

Konfiguracja Cap’a

Przechodzimy do ustawień karty bezprzewodowej i przygotowania CAPów. Z bocznego Menu wybieramy WiFi i przechodzimy do konfiguracji ustawień CAPa.

- Enabled: zaznaczamy checkbox

- Discovery Interface: wskazujemy podsiec zarzadzająca, czyli nasz vlan100

- Certificate: wybieramy request

- CAPsMAN Addresses: możemy wskazać adres IP Managera, ale nie ma takiej potrzeby

- Slaves Static: dzieki zaznaczonej opcji mozemy dodac interfejsy do lokalnego bridge, a nawet przypisac mu PVID. Bardziej przydatne dla hAP AC.

- Slaves Datapath: wskazujemy lokalny datapath, z reguły utworzony z lokalnego Bridge

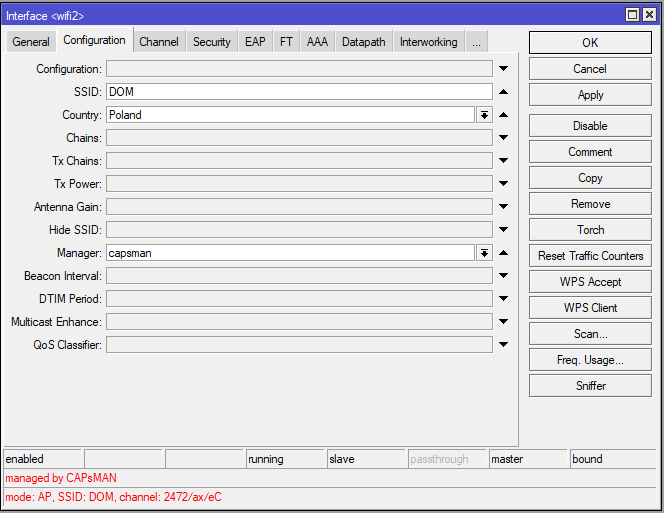

Przy wcześniejszych ustawieniach Capsmana taka konfiguracja pozwalała na dodanie CAP do zarządzania. W nowej wersji musimy jednak ustawić jeszcze jedną opcję. Przechodzimy do WiFi, klikamy dwukrotnie na Interfejs Bezprzewodowy i w polu Manager wybieramy Capsman.

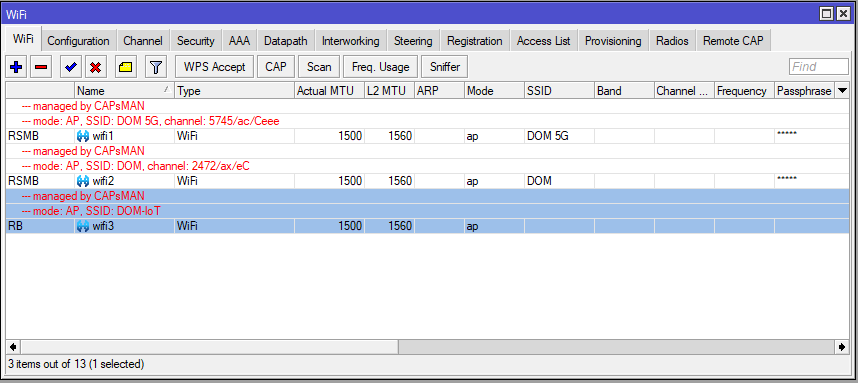

Capmsan – Aktywacja Interfejsów WiFi

Kolejną nowością w porównaniu do poprzednich konfiguracji jest konieczność dodatkowej aktywacji interfejsów bezprzewodowych. Przy wcześniejszych ustawieniach CAP, po wybraniu opcji Capsman w polu Manager, interfejsy automatycznie pojawiały się w Capsmanie. Teraz, nie wiem, czy to kwestia mojej wersji RouterOS, ale mimo ustawienia opcji local w konfiguracji, coś nie działało poprawnie i musiałem ręcznie wybrać tę opcję.

Podsumowanie

Wraz z wprowadzeniem nowego sterownika wifi-qcom w RouterOS 7.13, Mikrotik Capsman oferuje nowe możliwości i wyzwania w konfiguracji sieci bezprzewodowych. Choć konfiguracja różni się od poprzednich wersji, w szczególności w kwestii zarządzania profilami i VLAN-ami, daje również większą kontrolę nad optymalizacją sieci oraz lepsze wsparcie dla nowoczesnych standardów, takich jak 802.11k i 802.11v.

Mimo kilku problemów i ograniczeń, takich jak konieczność ręcznego wyboru standardów czy dodatkowa aktywacja interfejsów, nowy Capsman pozwala na bardziej precyzyjne zarządzanie siecią i lepsze dostosowanie do indywidualnych potrzeb użytkowników. Warto zatem poświęcić czas na dokładne zapoznanie się z nowymi funkcjami i ich odpowiednie skonfigurowanie.

W kolejnych częściach artykułu zajmiemy się bardziej szczegółową konfiguracją Capsmana bez użycia VLAN-ów oraz omówimy, jak maksymalnie wykorzystać potencjał nowych funkcji, aby zapewnić stabilność i wydajność sieci w każdym środowisku.

Dzień dobry, po pierwsze dziękuje za tutorial. Niestety gdy szedłem krok po kroku.

Czy wcześniej trzeba przygotować router zgodnie z innym Pańskim tutorialem?

Mam RB5009UG+S+IN i 2x CAPGi-5HaxD2HaxD.

– nie bardzo rozumiem oddzielenia konfiguracji routera od CAPA :/ wygląda na to ze na CAP jest konfigurowany DHCP … co wydaje się nie mieć sensu.

– nie wiadomo skąd wziął sie bridge br_local

tak czy inaczej dziękuje za takie tutoriale, dzieki nim czasem coś człowiek z tego mikrotika zrozumie.

Na Capie mam DHCP Clienta, tak, aby pobrał adres z serwera. Nie jest to konieczne ponieważ Capsman dział też w warstwie 2, i wystarczy wskazać discovery interfejs, a urządzenie podłączy się do Capsmana.

Hejka

Mozesz rozwinąć na czym polega roznica w konfiguracji Vlanow na AP z serii AC ?

Inaczej wygląda konfiguracja vlanów, a mianowicie na AC musisz vlany utworzyć na samym urządzeniu. Czyli stworzyć bridge, dodać do niego vlany. W przypadku AX wystarczy tylko ustawić vlan id w konfiguracji capmsana

Dziękuje za wyjaśnienia, troche mikrotik namieszał z tym 😛

Ja mam L009 jako capsman i HAP AC2 jako CAP i vlany mam skonfigurowane zdaje się poprawnie gdyż na portach RJ45 wszystko działa tak jak przydzielę. A gdy w capsmanie ustawię datapath to dla interfejsów wifi CAPa dostaję czerwony error: „client was disconeccted because could not assign vlan”

Witam. Miałem spory problem z wieloma urządzeniami w domu z powodu ustawienia dla pasma 2GHz szerokości kanału 20MHz/40MHz. Wszystko się zakłócało, nawet przy zmniejszeniu mocy do minimum. Nie chciały dobrze funkcjonować urządzenia IoT, których mam sporo. Musiałem ustawić tylko na 20MHz i zaczęło dopiero to działać, tak jak w przypadku wcześniejszej wersji Capsman. Może komuś to pomoże. Jeśli używamy pasm 2GHz/5GHz na tym samym SSiD to ustawianie szerokości 20/40 jest zbyteczne, skoro i tak np. Smartfon połączy się z 5GHz, a im większa szerokość kanału to mniejszy zasięg i bardziej podatne na zakłócenia i inne urządzenia WiFi sąsiadów itd.

Świetnie, dopiero trafiłem na bloga i zostanę dłużej, dzięki za dzielenie się wiedzą!

Czy ta konfiguracja działa gdy głównym routerem jest model z wifi-qcom, a CAP obsługuje tylko stare wireless?