Podczas projektowania sieci LAN warto podzielić ją na logiczne mniejsze części, dzięki zastosowaniu VLANów. Wyobraźmy sobie małą sieć firmową, do której mają dostęp 3 grupy użytkowników. Pracownicy biurowi, kadry oraz goście. Ze względów bezpieczeństwa informacji, nie chcemy, aby pozostali użytkownicy mieli dostęp do sieci kadrowej, i całkowicie wykluczyć użytkowników gość z dostępu do pozostałych dwóch sieci. Bazując na poniższym schemacie przygotujemy konfigurację Mikrotika do pracy z Vlanami.

Schemat i założenia

Głównym routerem jest Mikrotik CRS, jako switch wykorzystamy Cisco SG-300. Port ether4 służy do połączenia z portem 1 w switchu. W takim przypadku oba porty działają jako TRUNK.

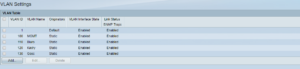

Tworzymy 4 vlany:

- VLAN-100 – Managment

- VLAN-110 – Biuro

- VLAN-120 – Kadry

- VLAN-130 – Gość

Naszym głównym celem jest takie skonfigurowanie switcha, aby port 2 i 3 były w vlanie 110, port 4 w vlan 120, a port 5 w vlan 130. Wszystkie te porty muszą działać w trybie „access”, co oznacza automatyczne pobranie adresu ip po podłączeniu komputera. Dodatkowo przygotujemy port do zarządzania, czyli wykorzystamy vlan 100.

Mikrotik konfiguracja VLAN

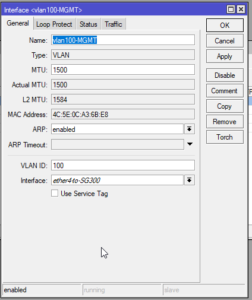

Konfigurację zaczynamy od utworzenia vlanów. Przechodzimy na Interaces zakładka VLAN i znakiem plusa dodajemy nowy interfejs. W nowym oknie wpisujemy:

- Name: dowolna nazwa, np. vlan100-mgmt

- VLAN ID: numer z zakresu 0-4095

- Interface: interfejs do którego jest podłączony switch, czyli ether4

Ustawienie adresacji i dhcp

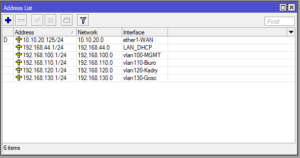

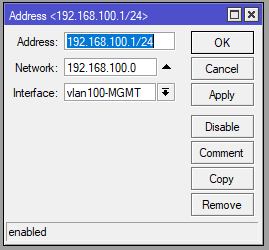

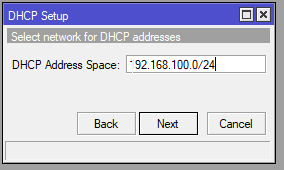

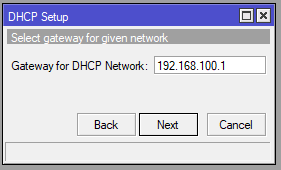

Nowe interfejsy ustanowione, teraz musimy przypisać im adresy ip. W tym celu przechodzimy na IP->Addresses i znakiem plusa dodajemy adresację. Każdy vlan będzie miał inny adres, dla ułatwienia przed ostatni oktet adresu, będzie numerem vlanu.

- VLAN-100 – 192.168.100.1/24

- VLAN-110 – 192.168.110.1/24

- VLAN-120 – 192.168.120.1/24

- VLAN-130 – 192.168.130.1/24

Następnym krokiem jest skonfigurowanie serwerów dhcp dla poszczególnych sieci. Zaleca się, aby do zarządzania używać adresacji statycznej, jednak, aby lepiej zrozumieć jak nasze połączenie ma działać, adres dla managmentów także będzie przypisywany z DHCP.

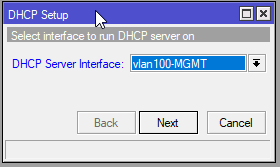

Z menu bocznego odszukujemy IP->DHCP Server, następnie klikamy w przycisk DHCP Setup. System zaproponuje nam wartości jakie należy wpisać, dlatego w tej części nasza praca zakończy się na kilku kliknięciach w przycisk next.

Konfiguracja Cisco SG-300

Zakończyliśmy konfigurację RouterOS’a, teraz przechodzimy do ustawień switcha. Ponieważ nie przypisaliśmy jeszcze adresacji managmentowej musimy skorzystać z domyślnych ustawień przełącznika. Fabrycznym adresem ip jest 192.168.1.254. Podpinamy komputer pod dowolny port w switchu, następnie zmieniamy adres połączenia lokalnego na np. 192.168.1.56 z maską 255.255.255.0, dzięki temu możemy zalogować się na urządzenie za pomocą przeglądarki internetowej. Przy pierwszym logowaniu zostaniemy poproszeni o zmianę hasła. Zalecam używanie skomplikowanych haseł, najlepiej z generatora.

Podobnie jak przy ustawieniach Mikrotika, konfigurację switcha zaczynamy od dodania vlanów, tak więc klikamy w VLAN Managment->VLAN Settings i tworzymy cztery vlany.

Kolejnym krokiem jest przypisanie vlanów, klikamy w Port VLAN Membership. Radioboxem zaznaczamy port GE1 i w prawym dolnej części okna wybieramy Join to VLAN….

W pierwszej kolejności ustawiamy port Trunkowy, dlatego zaznaczamy wszystkie dostępne vlany i dodajemy je jako taggowane.

Przechodzimy na port GE2, w tym przypadku chcemy, aby port był przypisany tylko do vlanu 110 jako accessowy, czyli nietagowany. Wybieramy port GE2 i ponownie klikamy Join to VLAN. Tym razem przenosimy tylko vlan 110 z zaznaczoną opcją untagged.

Analogicznie konfigurujemy vlany dla pozostałych dwóch portów. Pamiętając o tym, iż port 4 powinien być przypisany do vlan 120, a port 5 do vlanu 130.

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AC Lite , hAP AC, RB4011, RB260GS, RB2011

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit

Extender/Repeater: mAP lite, mAP

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S

Materiał Video

[su_youtube url=”https://www.youtube.com/watch?v=uzWUkAdcUzY”]

Niezła robota. Dużo pracy w to poświęciłeś.

Niestety nie potrafię tego pojąć.

mam CRS125-24G-1S-2HnD staram się znaleźć jak przypisywać port jako access na mikrotiku i poległem

To proste.

Tworzysz interfejs bridge, którym „sklejasz” wybrany interfejs VLAN z wybranym interfejsem ethernetowym, np.:

/interface bridge

add name=bridge-trunk protocol-mode=none

add name=bridge100 protocol-mode=none

/interface vlan

add interface=bridge-trunk name=vlan100 vlan-id=100

/interface bridge port

add bridge=bridge100 interface=vlan100 pvid=100

add bridge=bridge100 interface=ether10 pvid=100

to port ether10 z access VLAN 100 🙂

Taka konfiguracja jest OK, ale ograniczyłeś sam siebie 🙂

Tworząc w MieTku port trunkowy, przypisałeś VLAN-y bezpośrednio do fizycznego portu (ether4). Co zrobisz, jeśli będziesz chciał stworzyć kolejnego trunk-a (na jakimś innym porcie fizycznym) z tymi samymi VLAN-ami (lub przynajmniej częścią z nich)? Nie da rady.

Według mnie lepszym (elastycznym) rozwiązaniem będzie utworzenie bridge-a (bridge-trunk) i przypisanie do niego zarówno wybranych VLAN-ów, jak i interfejsu ether4. Dzięki temu będziesz mógł w dowolnym momencie swobodnie tworzyć kolejne trunk-i 🙂

Oczywiście w powyższej wypowiedzi miałem na myśli sytuację, kiedy tworzy się więcej bridge’y. Do tego nie znałem jeszcze dobrze mechanizmu filtrowania VLAN-ów w bridge’ach.

Teraz już wiem, że można w zasadzie wrzucić wszystkie VLAN-y i porty do jednego bridge’a, a potem je odpowiednio filtrować 🙂

Dobry cykl; czekam na więcej.

Pozdrawiam.

@slan

czyli dodajesz kolejnego „bridge-trunka” i przypisujesz mu wcześniej skonfigurowane vlan? spotkałem się z rozwiązaniem, że gość przykładowo tworzył vlan z dwiema odrebnymi nazwami (vlanA(a)-id=10; vlanA(b)-id=10) ale z tym samym id i dopiero wtedy puszczał na kolejny trunk na fizycznym porcie.

Z innej beczki jeśli można. Jak uzyskać „widoczność” miedzy poszczególnymi vlan(de facto sieciami np: 192.168.0.0/24 i 192.168.1.0/24). teoretycznie komunikacja jest, ale tylko gdy wyłączam zapory na stacjach(windows7/10-ustawienia domyślne). co mam jeszcze zrobić na mietku by nie ruszać zapór na stacjach?

W kwestii VLAN-ów na portach, czyli, jak rozumiem: access-ów: dotychczas robiłem to w taki sposób, że dla każdego VLAN-u tworzyłem jeden bridge (np. dla vlan10 – bridge10, dla vlan20 – bridge20, itd.), a następnie je łączyłem i do tego dodawałem fizyczny port (porty), na których chciałem mieć dany VLAN. Czyli: vlan10 + bridge10 + ether2 (przykładowo).

Trunka z kolei robiłem w taki sposób, że wybrane VLAN-y dodawałem do bridge-trunka (np. vlan10 + vlan20 + bridge-trunk) i to łączyłem z fizycznym portem (np. ether1), który miał być trunkiem.

Tak robiłem do czasu, dopóki nie zrozumiałem, jak wygląda ten może nieco dziwaczny (choć całkiem niegłupi) mechanizm filtrowania VLAN-ów na bridge’ach. Sprowadza się on do tego, że wystarczy stworzyć tylko i wyłącznie jednego bridge’a i „powrzucać” do niego wszystko, tzn. zarówno fizyczne porty, jak i VLAN-y, z tym, że porty fizyczne dodajesz w zakładce „Ports” okna „Bridge”, a VLAN-y w zakładce „VLAN” okna „Interfaces” („Interface list”)

Następnie w zakładce „VLANs” okna „Bridge” wszystko odpowiednio filtrujesz, tzn. ustawiasz, który VLAN (VLAN ID) ma być tagowany na danych portach (trunki), a który nietagowany (accessy). Grzegorz opisał tutaj:

https://grzegorzkowalik.com/mikrotik-bridge-vlan-filtering/#comment-1046

Co do pytania odnośnie „widoczności” pomiędzy sieciami/VLAN-ami – nie wiem, czy dobrze Cię zrozumiałem, ale jeśli tak – chcesz po prostu porobić odpowiednie regułki/filtry na firewallu MieTka(?)

Mogę pingować bramy poszczególnych vlan, dopiero gdy zdejmę zapory z windowsów również działa ping, rdp, udostępnianie zasobów itp. miedzy stacjami.

Działa mi to wszystko też przez vpn, czy to po GRE, L2TP czy czysty ipsec site-to-site. Wszystko lata, ale tylko gdy całkowicie wyłączę zapory stacji windows. zapory są domyślne i powinny puszczać ten ruch. Ze sporej większości opisówek i filmów dydaktycznych wynika, że routing miedzy vlan następuje w momencie zdefiniowania adresów w ip>addresses i gościom lata wszystko.

Niestety konfiguracja crs125 z użyciem bridge to strzał w kolano. Tam siedzi słaby procek i tego nie uciągnie, będzie działać na biurku ale po wdrożeniu z większymi prędkościami po prostu się wyłoży . Crs 125 konfigurujecie przez switch vlan, crs326 już można konfigurować po nowemu czyli przez bridge

A jak mają się VLANy do WLAN? Można utworzyć VLAN na łączu bezprzewodowym? Mam na celu odseparowanie infrastruktury IoT od sieci domowej z osobną adresacją.

Dodałem vlany jak na przykładzie, urządzenie dostaje adres IP, DNS ale ruch jakby leciał w jedna stronę. W zakładce interfaces pokazuje tylko TX, pingi też nie lecą, czy jakieś ustawienia Firewalla maja wpływ ?

Chciałem się podłączyć pod pytanie – jak przy pomocy VLAN’ów odizolować klientów na WLAN’nie.

Urządzenia IOT są na wydzielonym WiFi1 Virual, kolejne WiFi2 Virual dla gości, no i WiFi dla domowników (to pod nim są te virtual .. o ile to ma znaczenie).

Witam. Dlaczego w tym przypadku nie używa się vlan filtering na mikrotiku? Muszę stworzyć podobna konfigurację tzn. Mikrotik Cisco switch I jeden trunk z vlanami i nie wiem czy czy mam używać zalecanego bridge vlan filtering?

Na jakim sprzęcie konfigurujesz vlany? W zależności od rodzaju MT dobiera się metodę konfiguracji vlanów.

A jakie są to metody i jaką zastosowałbyś dla RB3011UiAS ??

Nie używałem tego modelu, ale zrobiłbym coś na zasadzie tego: https://grzegorzkowalik.com/mikrotik-od-zera-konfiguracja-vlan-08/

Jak zrobić taki VLAN że podłącze np. laptopa firmowego pod port 4 i jest w vlan biurowym, ale do tego portu przychodzi ktoś podpina swojego laptopa do tego samego portu 4 i automatycznie przechodzi do vlan goście?

Vlan na bazie mac addressów. Niestety, ale wtedy musisz prowadzić listę z mac addressami i przynależnymi vlanami.

Możesz doradzić jak mniej więcej coś takiego zrobić?

Ok, przygotuje jakiś krótki materiał na ten temat.

Witam

Będzie jakiś poradnik jak zrobić vlan na bazie mac adressów? Np w firmie vlan1 to lista konkretnych mac adressów a reszta która się podepnie to vlan2 bez dostępu do urządzeń z vlan1

Tak, postaram się taki poradnik przygotować.

Witam,

Bardzo fajny tutorial, jestem początkującym w MT. Jak do tego tutoriala/trunking-u mam zapezbieczyc sieć w firewall-u?

Polecam https://grzegorzkowalik.com/bezpieczny-mikrotik-routeros/ i https://grzegorzkowalik.com/mikrotik-od-zera-wprowadzenie-do-firewalla-13/

Witam. Jak konfigurować port w CRS-125 dla podłączenie z Orange światłowód modem FUNBOX 6. Wcześniej była Neostrada.

Zależy od rodzaju adresacji, ale podejrzewam, że dhcp client powinien wystarczyć.

Witam. Świetny poradnik dla początkujących 🙂 Myślałem, że będzie to takie łatwe ale oczywiście zderzyłem się u znajomego z rzeczywistością ;). Mianowicie ma router konfigurowany przez ISP ale pełne uprawnienia na użytkowniku (routerboard 962UIGS-5HacT2HnT) i trzeba ustawić VLANY. Mimo korzystania z tutoriala i próby ich odseparowania to pingi idą do każdej podsieci nawet jeśli na karcie w kompie nie mam jej ustawionej… Internet jest po pppoe. Czy możliwe, że ISP na to pozwala? Jeśli nie to co może być przyczyną..? 🙂

Taki ruch możesz ograniczyć za pomocą firewall i chain forward wskazując podsieci i dając action na drop. Domyślnie routing intervlanowy jest odblokowany.