Wprowadzenie

W poprzedniej części przygotowaliśmy Capsmana z wykorzystaniem różnych podsieci i nie zależnych serwerów DHCP. Dbając o bezpieczeństwo użytkowników, aplikacji czy serwerów, każda firma powinna rozważyć mikrosegmentacje sieci. Podział sieci na mniejsze wydzielone kawałki, zapewnia większą kontrolę nad tym co się w niej dzieje. Najprostszą metoda mikrosegmentacji jest wprowadzenie VLANów. Przygotowane wcześniej vlany możemy bez problemu rozgłaszać za pomocą Capsmana w Mikrotiku. Zaczniemy od przygotowaniu kilku vlanów. Dobrą praktyką jest używanie osobnego vlanu managmentowego odpowiedzialnego za zarządzanie urządzeniami. W naszym przypadku ID takiego vlanu to 77. Bazując na poprzednich konfiguracja przygotujemy osobny vlan dla Biura i osobny vlan dla Gości.

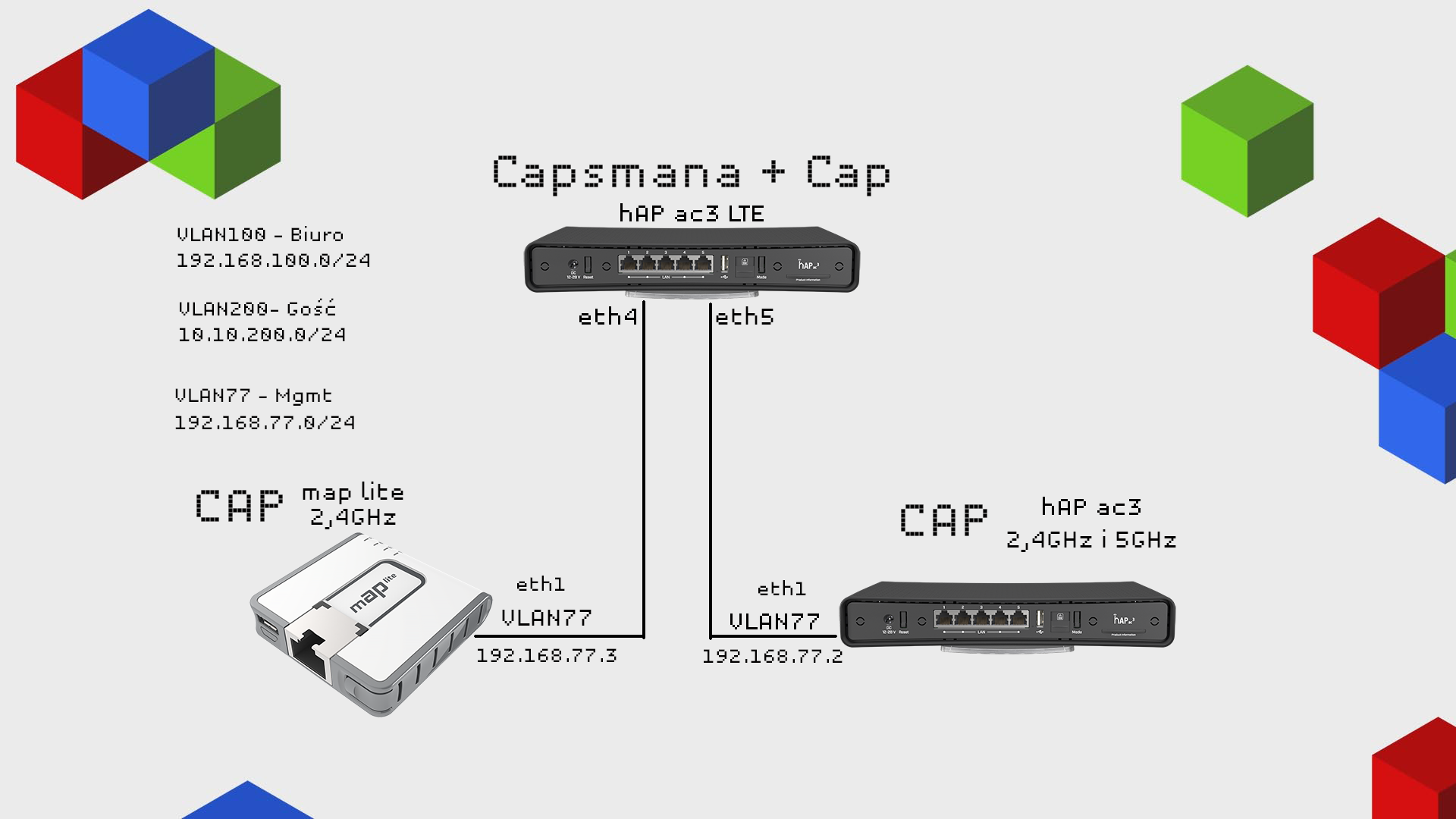

Router hAP ac3 LTE pracuje jako Capsman, router hAP ac3 jako CAP i mały router map lite, także jako CAP.

Konfiguracja Routera Głównego

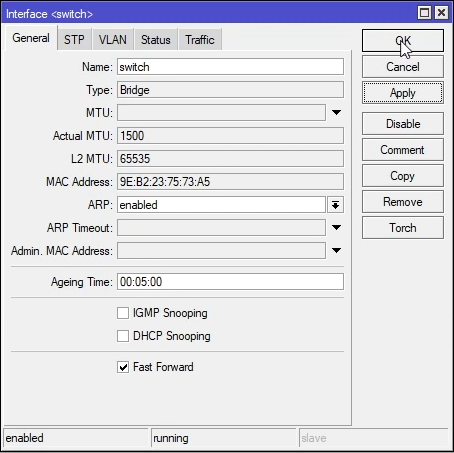

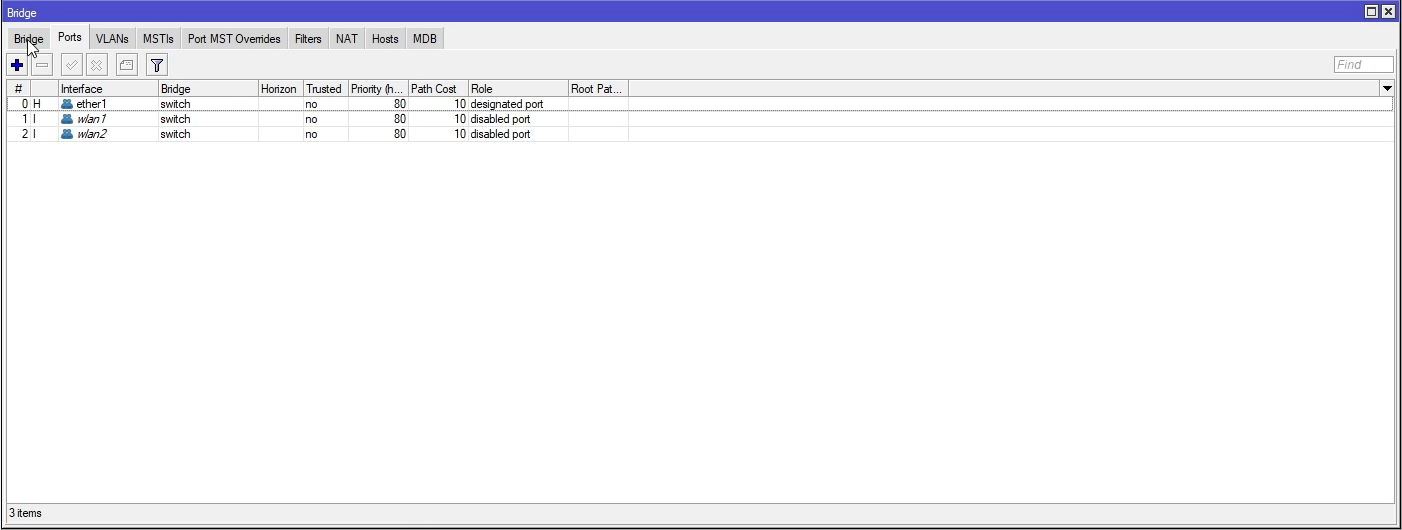

W pierwszym kroku, zaczynamy od przygotowania nowego Bridge o nazwie switch, dodajemy do niego interfejsy sieciowe, do których podłączone są CAP. Ether4, Ether5 oraz Ether1 do którego podłączona jest moja stacja robocza.

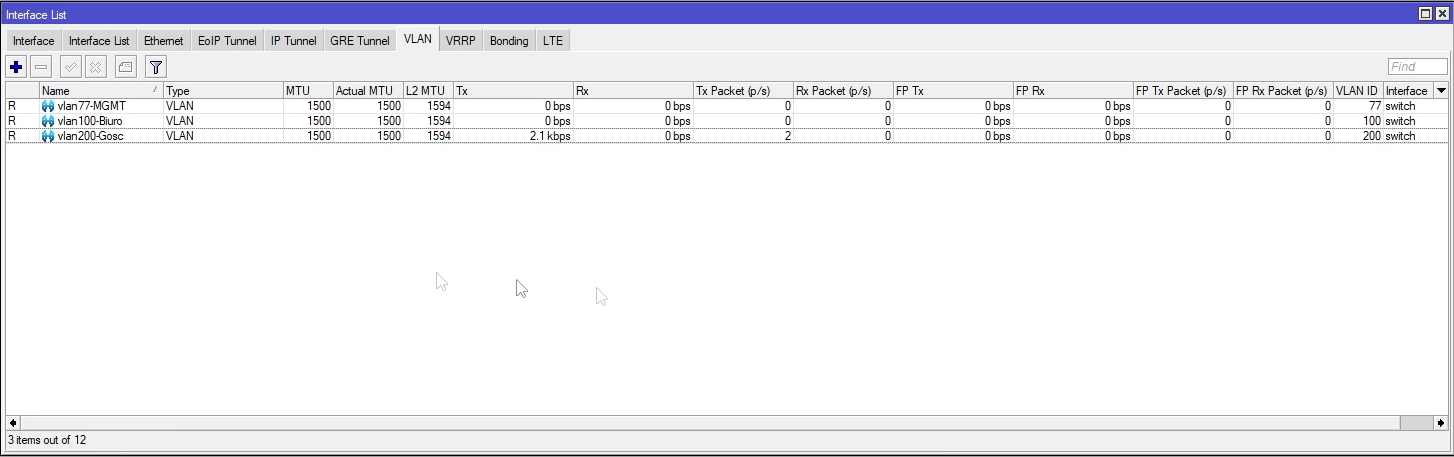

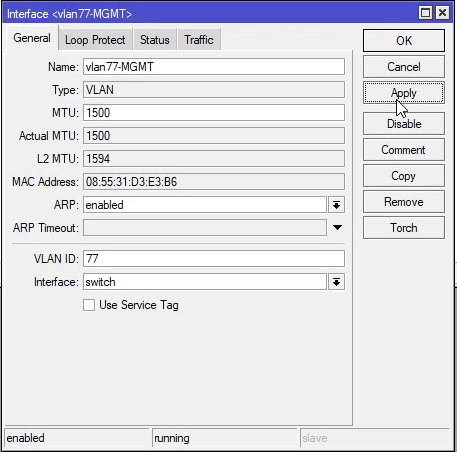

W zależności od istniejącej konfiguracji sieci, możemy dowolne vlany rozciągnąć na Capsmanie. W obecnej konfiguracji Capsman będzie pełnił także rolę głównego routera z VLANami i dhcp serwerem. Przechodzimy na Interfaces->Vlan i dodajemy nowe vlany.

Tworzymy 3 nowe VLANy:

- VLAN77-MGMT: podsieć z ręcznym przydzielaniem adresów ip

- VLAN100-Biuro: podsieć przeznaczona dla biura, z dhcp serverm

- VLAN200-Gosc: podsieć przeznaczona dla gości, także z dhcp serwerem

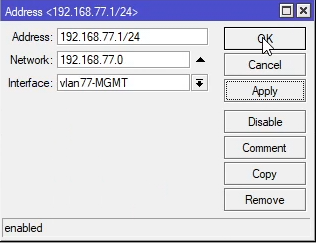

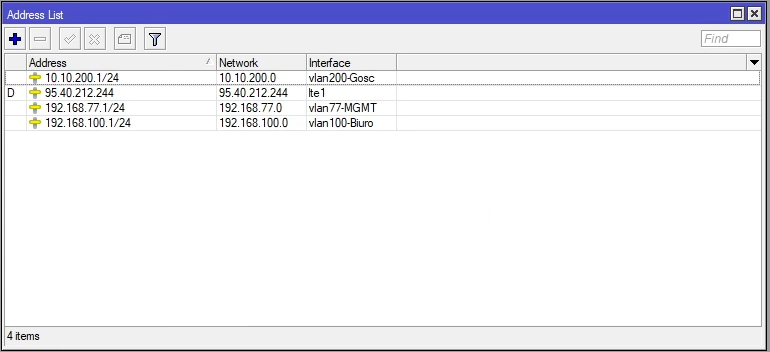

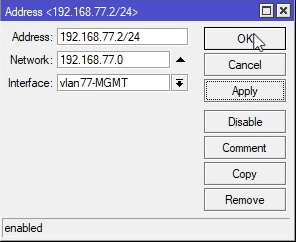

Do poprawnej pracy serwera dhcp potrzebujemy adresacji IP. Przechodzimy na IP->Addresses i znakiem plusa tworzymy nowe wpisy. Pamiętaj o podaniu maski przy tworzeniu adresacji.

- VLAN77-MGMT – 192.168.77.1/24

- VLAN100-Biuro – 192.168.100.1/24

- VLAN200-Gosc – 10.10.200.1/24

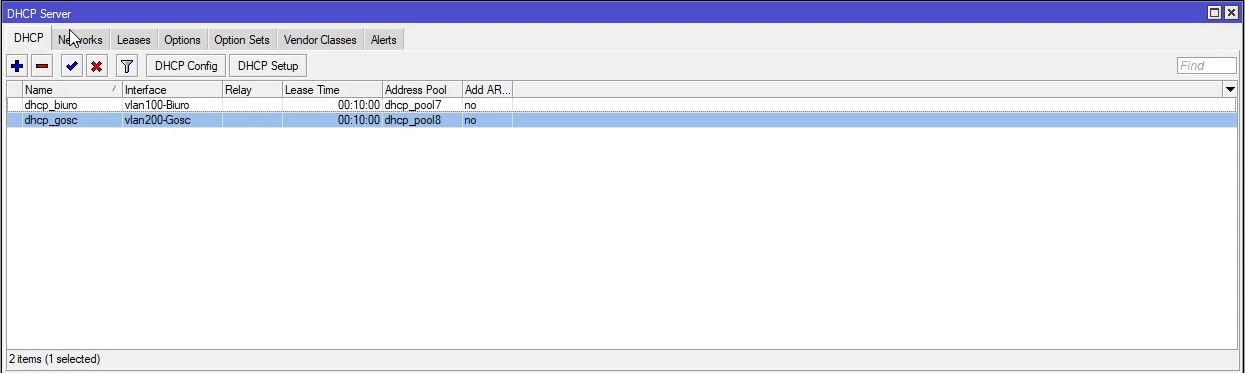

Przechodzimy na IP->DHCP Server i dodajemy dwa serwery. Jeden dla podsieci biurowej, drugi dla podsieci gościnnej. Standardowo skorzystamy z kreatora DHCP Setup.

Konfiguracja Capsmana

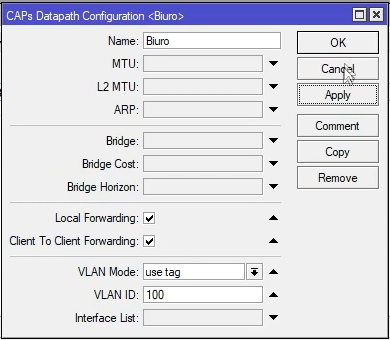

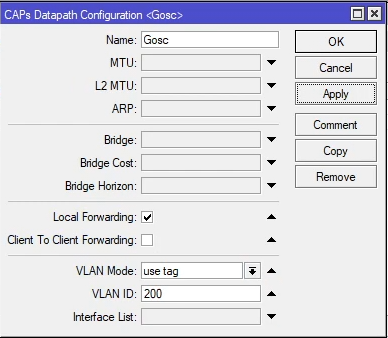

Analogicznie jak w poprzednich częściach konfiguracje zaczynamy od przygotowania odpowiednich wpisów w Datapaths. Zaczynamy o przygotowania datapath dla sieci biurowej, czyli przekazujemy vlan 100. Znakiem plusa dodajemy nowy wpis.

- Name: podajemy dowolnie

- Local Forwarding: musi być zaznaczone

- Client to Client Forwarding: zaznaczamy tylko dla biura

- VLAN Mode: wybieramy use tag

- VLAN ID: 100 dla biura, 200 dla gości

Datapaths

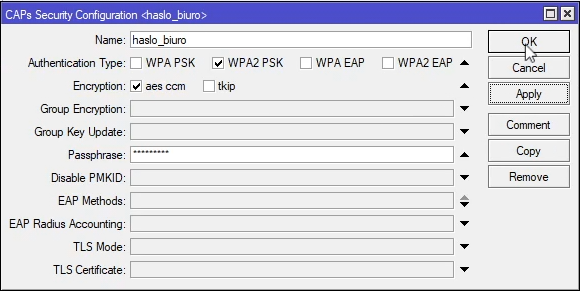

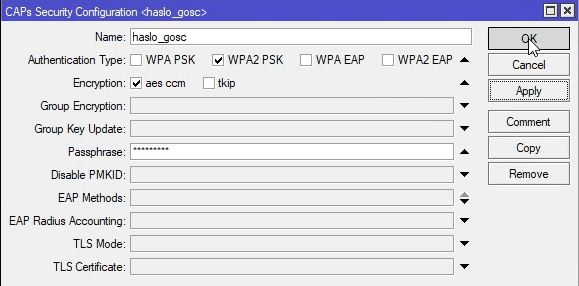

Security Cfg.

Idąc w prawo po zakładkach przechodzimy na Security Cfg, które jest odpowiedzialne za rodzaj szyfrowania oraz ustawienie hasła dla sieci WiFi.

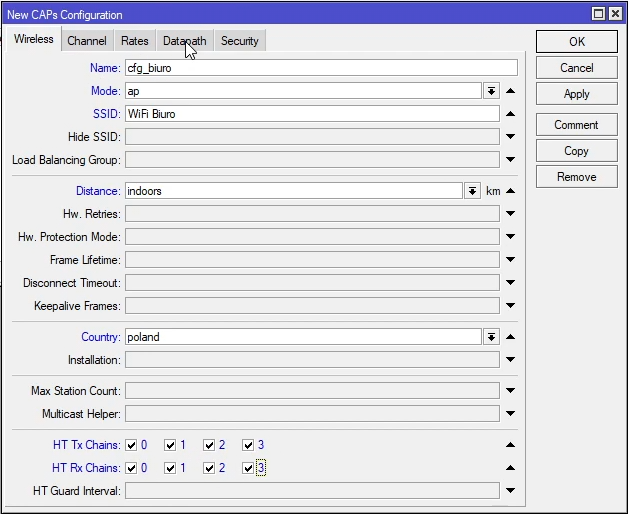

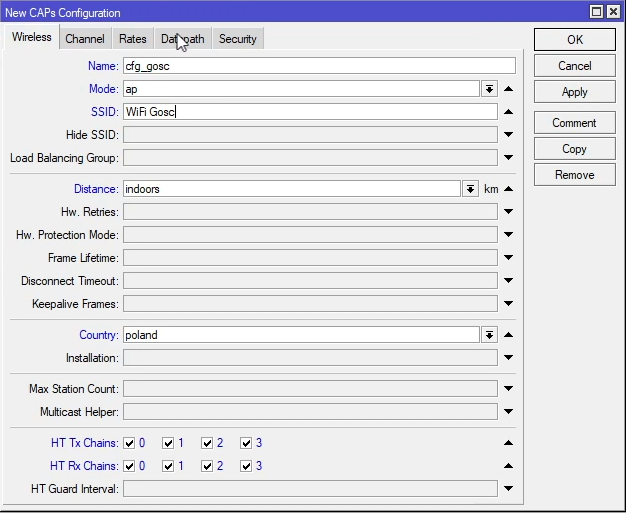

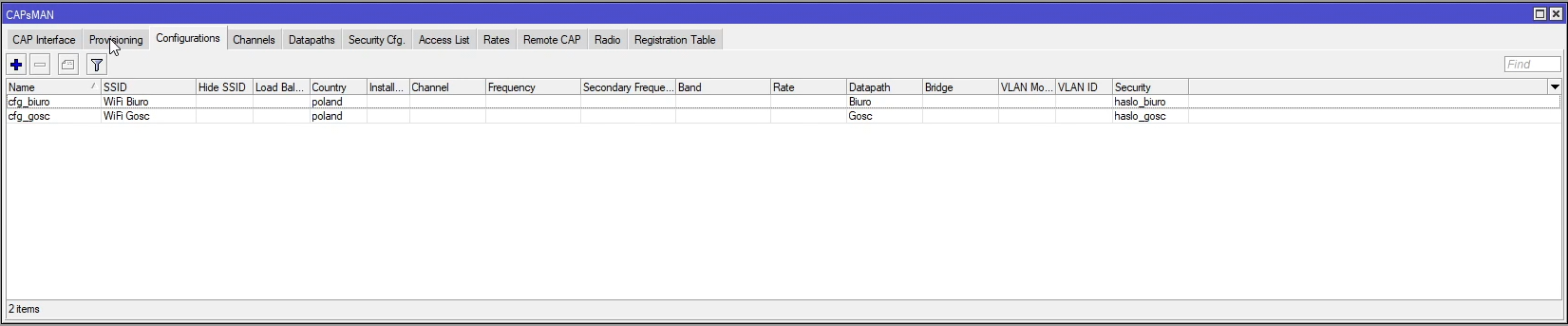

Configurations

Jednym z ostatnich kroków jest połączenie wszystkich wcześniej konfigurowanych ustawień w jeden spójny config. Przechodzimy na zakładkę Configurations i znakiem plusa dodajemy nowy wpis. W tym miejscu możemy na nowo zdefiniować parametry capsmana, bądź skorzystać z tych wcześniej przygotowanych. Dla zachowania większego porządku zalecam każdemu, aby tworzyć osobne wpisy w capmsanie, a dopiero na końcu wskazywać je tylko w ogólnym configu. Tworzymy dwie niezależne sieci dla Biura i Gości, dlatego musimy utworzyć dwa osobne configi.

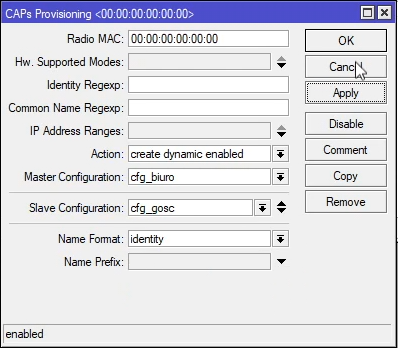

Provisioning

W zakładce provisioning wskazujemy jakie Access Pointy mogą pobierać konfigurację z capsmana. Pozostawiając 00:00:00:00:00 w polu Mac Address, nie nakładamy żadnych ograniczeń i każdy CAP będzie mógł podłączyć się do Capsmana. Definiując Mac Address możemy przygotować konfigurację per urządzenie.

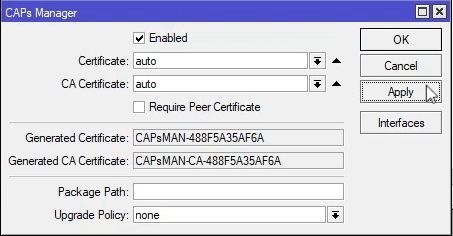

Uruchomienie Capsmana

Przechodzimy na zakładkę Cap Interface i klikamy w Manager. Zaznaczamy opcje Enabled, która aktywuje usługę Capsmana.

Konfiguracja CAP’a

Konfiguracja Access Pointów z włączoną opcja Local Forwarding znacząco różni się od poprzednich ustawień. Jak pamiętasz wcześniejsze ustawienia sprowadzały się do dodania modułów bezprzewodowych do Capsmana. W przypadku Local Forwarding obsługa całego ruchu zostaje na CAPie dlatego musimy skonfigurować więcej opcji.

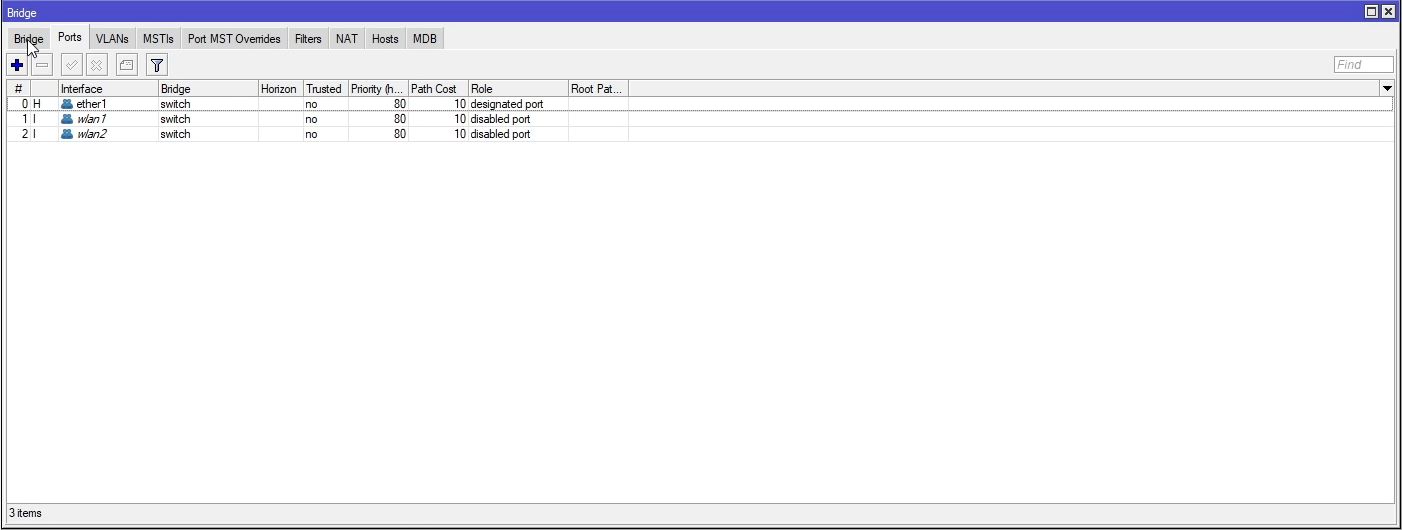

Dodanie Bridge

Z bocznego menu wybieramy Bridge i znakiem plusa tworzymy nowy wpis. Następnie w tym samym oknie przechodzimy na Ports i dodajemy interfejsy do bridge. Bardzo ważne, aby dodać także interfejs, którym poprzez który łączymy się z resztą sieci. W moim przypadku jest to ether1.

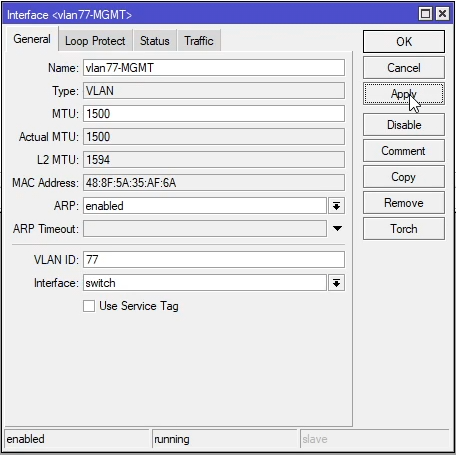

Adresacja i VLANy

VLAN100 i VLAN200 rozgłosimy za pomocą Capsmana i nie trzeba ich ustawiać ręcznie na Capie, ale VLAN77, czyli nasza podsieć managmentowa musi zostać skonfigurowana ręcznie. Przechodzimy na Interfaces->VLAN i dodajemy VLAN77.

W podsieci managmentowej nie ma serwer DHCP, dlatego w kolejnym kroku przypisujemy ręcznie adres IP dla VLANu 77. Z bocznego menu wybieramy IP->Addresses i znakiem plusa dodajemy nowy wpis.

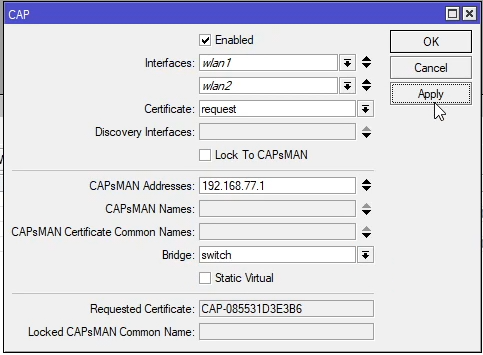

Dodanie do Capsmana

Ostatnim krokiem jest dodanie modułów bezprzewodowych do Capsmana. Przechodzimy na Wireless i klikamy w opcje CAP. W przypadku Local Forwarding nie wskazujemy Discovery Interfaces, a Bridge wybieramy ręcznie. Bardzo ważne jest, aby podać poprawny adres IP przy Capsman Addresses.

Materiał Video

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AX Lite , hAP AC3, RB4011, RB260GS, RB2011

hAP AC3 LTE, hAP AX2, hAP AX3, L009UiGS-2HaxD-IN, RB5009UG+S+IN, Audience

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit, Audience LTE, Chateau LTE6 ax, LTAP LTE6

Access Pointy: mAP lite, mAP, cAP AX, cAP XL AC

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S, CCR2004-16G-2S+

Hej,

super materiał, super wszystko pięknie działa. Jednak mam małe pytanie. Jako że posiadam podobną konfiguracje jak prezentowana tutaj, postanowiłem przerobić wszystko zgodnie z tym co tutaj prezentujesz. I działa spoko. Jednak jak należy skonfigurować port ether1, żeby podłączając komputer bezpośrednio do routera, który jest też capsman’em, otrzymał on adres z dhcp_biuro ? Jak rozumiem to musi być gdzieś wskazane, że jest to untagged vlan100 .

Musisz w bridge ustawić untagged vlan100 na port ether1.

na Capie eth0 dostaje trunk z wieloma VLANami, jak moge ustawić eth1 jako port accessowy któregoś z VLANu?, kiedy ustawiem VLAN filtering przestaje dostawać IP na WLANach

Pytnie: Wszystko działa świetnie ale mógłbyś pokazać / uzupełnić jak podać pozostałe porty do konkretnego vlanu

Zobacz ten wpis: https://grzegorzkowalik.com/mikrotik-od-zera-konfiguracja-vlan-08/

Dzięki za odpowiedź

Już to wszystko rozkminiłem metodą dedukcji.

Mam jeszcze pytanie odnośnie ustawiania kanałów wifi dla 2,4 oraz 5 w tej zaprezentowanej konfiguracji. Domyślnie bez podania kanałów mikronik sam jest ustawione “auto”. Żeby ograniczyć do konkretnych 2,4 i 5 trzeba byłoby utworzyć kilka osobnych konfiguracji i podpiąć je jako slave ?

Tak, wtedy, każdy cap musi być ręcznie konfigurowany.

W oknie CAPs Provissioning jest opcja IP Address Ranges. Próbowałem utworzyć kilka Provisioningów dla różnych zakresów IP, w których pracują moje CAPy. Niestety wygląda na to, że CAPs Manager przestaje je wtedy rozpoznawać i przydzielać konfiguracje. Próbowałem w tym miejscu wpisywać zakresy 192.168.x.100-192.168.x.200 albo całe podsieci 192.168.x.0/24 – nie działa. Jak tego użyć ? Zrobiłem konfiguracje wykorzystując Identity Regexp, ale to wymaga nadania odpowiedniego Identity zanim CAP zacznie działać, a z pewnych względów wolałbym, żeby wystarczyło go podłączyć do odpowiedniej sieci żeby zaczął pracować, a dokonfigurować go sobie później.

Capy łączą się do capsmana w L3? Czyli po adresie IP, nie jako discovery i L2?

Od kilkunastu dni realizuję ten świetny kurs.

Test lab:

(i) CRS125-24G-1S (ver. 7.7) (eth1-WAN; CAPsMAN)

(ii) 3 szt RB962UiGS-5HacT2HnT (hAP ac) (ver. 7.7)

(iii) 1 szt. RB912UAG-2HPnD (ver. 6.46.1)

Konfiguracja testowa to combo przykładów #08 i #15.

PROBLEM: CAPsMAN nie zarządza wlanami jednego z hAP-ów.

Błąd „czeski” w konfiguracji mało prawdopodobny, ponieważ konfigurację hAPa wprowadzałem zarówno kilkukrotnie skryptem jak i kilkukrotnie ręcznie. Porty eth – wszystko OK. Natomiast za każdym razem ten sam efekt – CAPsMAN nie dostarcza konfiguracji do wlanów tego jednego, konkretnego urządzenia (hAP deklaruje „poddanie się” CAPsMANowi, w CAPsMANIE urządzenia nie ma).

Konfiguracja wlanów „felernego” hAP-a bez CAPsMANa – wszystko OK, więc fizycznie jest sprawny.

Będę zobowiązany za podpowiedź, gdzie szukać problemu.

MNIEJSZY PROBLEM: NTP Client nie synchronizuje czasu poza CRSem; status „waiting”; serwer czasu wprowadzony jako IP serwera GUM; ping do serwera czasu nie dociera od niesynchronizowanych urządzeń, firewall – tylko maskarada na CRS. Będę zobowiązany za podpowiedzi.

PYTANIE – czy to właściwe, że WinBox widzi wszystkie RBx jako IP6, a IP4 to 0.0.0.0?

Pozdrawiam i z góry dziękuję.

Zainspirowany tym kursem oraz

https://forum.mikrotik.com/viewtopic.php?t=143620

https://help.mikrotik.com/docs/display/ROS/Switch+Chip+Features#SwitchChipFeatures-SetupExamples (przykład Inter-VLAN routing)

https://wiki.mikrotik.com/wiki/Manual:Basic_VLAN_switching

https://wiki.mikrotik.com/wiki/Manual:CAPsMAN_with_VLANs

W test labie:

(i) CRS125-24G-1S (ver. 7.7) (eth1-WAN; CAPsMAN, vlan switching na chipie)

(ii) RB962UiGS-5HacT2HnT (hAP ac) (ver. 7.7) (vlan switching na chipie)

Wykonałem konfigurację testową – combo przykładów #08 i #15.

PROBLEM: Klienci WIFI nie dostają IP.

Połączenie przez porty eth – wszystko śmiga w obu urządzeniach, IP przyznawane poprawnie z odpowiednich vlanów, sieci WIFI na hAP-ie zarządzane i rozgłaszane zgodnie z konfiguracją, urządzenia klienckie łączą się z każdą WiFi, ale nie otrzymują IP. Firewall tylko maskarada.

Czy to może być brak dostępu do CPU w którymś miejscu czy raczej problem z DHCP? Być może inny oczywisty błąd?

Pozdrawiam i z góry dziękuję.

EDIT 1: po resecie konfiguracji do domyślnej CAPS Mode – CAPsMAN zarządza wlan poprawnie ; komunikacja z CAPsMANem kończy się po włączeniu żądania certyfikatu przez CAPa

EDIT 2: zmiana opcji CAP/cetificate na “none” rozwiązała problem tymczasowo… ale dlaczego tak się dzieje i to tylko na tym jednym urządzeniu?

EDIT 3: adaptacja domyślnej konfiguracji CAPS Mode powoduje, że trunk (eth1) w /bridge port ma rolę deignated a nie root; brak usługi DHCP/ DHCP tylko dla jednego vlanu; ręczna konfiguracja IP z odpowiedniej puli na PC – wszystko działa

Zacznij od sprawdzenia w logach co jest nie tak. Dodatkowo włącz opcje DEBUG(też w System->Logging) dostaniesz wiecej informacji co się dzieje.

dziękuję za podpowiedź. na razie mniejszy problem rozwiązany (choć nie wiem czy poprawnie) brak było routingu (vlan MGMT) z hAPów do routera (CRS); po dodaniu statycznej trasy NTP client hAPów działa;

dodanie DNSów na hAPach pozwala na weryfikację wersji OS/aktualizację

EDIT 1 & 2 =SOLVED= uzupełnienie wpisów firewalla pomaga (vide https://forum.mikrotik.com/viewtopic.php?t=83389)

wszystko jest prawie OK, poza tym ,ze nie działa 😉

A tak po koleii. Kupiłem RB5009 z jakąś prekonfiguracją. Są tam reguły na FW, jest jakiś bridge. Nie chcę tego kasować ( chyba, ze będę musiał ) ,bo w sumie mam już załatwioną kwestię WAN-a. Zacząłem wykonywać kroki zgodnie z samouczkiem, czy dodałem nowy bridge, poprzypisywałem porty ether 8, ether 7 ( mam dwa CAP-y), dodałem też ether 6. To wszystko do bridga o nazwie switch. Teraz mam już dwa bridge. Dodałem vlany, dodałem adresację, dhcp i chciałem podłaćzyć się do pierwszego CAP-a który mam na ether 8. Niestety w neighbors w nowym okienku WinBox-a nie ma mojego CAP-a. Przepiąłem zatem kabel z ether 2 do ether6. Rozłaczyło mnie i nie widze ani CAP-a ani CapSman-a ( RB5009). Oczywiście wina po mojej stronie. Pytanie jednak dlaczego nie działa ( pewnie problem z kieorwaniem ruchu ) i jak to naprawić ?