We wcześniejszych artykułach opisywałem jaka skonfigurować L2TP Server, zabezpieczymy nasze połączenie stosując IPsec. Jeżeli nie masz przygotowanego server L2TP, to zapraszam do wcześniejszego artykułu ponieważ jest to niezbędne do dalej pracy. Przejdźmy do konfiguracji Mikrotik L2TP/IPsec podłączenie z iOS 10+.

Ustawienia Serwera L2TP

Przechodzimy na zakładkę PPP

Przechodzimy na zakładkę Profiles

Klikamy dwa razy na nasz profil

W zakładce General zmieniamy:

- Change TCP MSS – zmieniamy na yes

- inne zostawiamy bez zmian

Przechodzimy na zakładkę Protocols

Zmieniamy:

- Use Encryption – zmieniamy na yes

- resztę pozostawiamy bez zmian

Zmiana ustawień serwera

Przechodzimy na zakładkę PPP->Interfaces

Klikamy na L2TP Server i zmieniamy:

- Authentication: zaznaczamy tylko mschap2

Na tym zakończymy konfigurację serwera PPP, teraz przechodzimy do konfiguracji IPsec.

Konfiguracja IPsec

Z menu bocznego wybieramy IP->IPsec

Przechodzimy na zakładkę Peers

Zmieniamy:

- Address: jeżeli chcemy, aby każdy mógł się zalogować ustawiamy 0.0.0./0

- Port: wpisujemy 500

- Auth. Method: pre shared key

- Passive: zaznaczamy checkbox

- Secret: podajemy hasło wspólne, dowolny ciąg znaków

- Exchange Mode: main l2tp

- Send Initial Contact: zaznaczamy checkbox

- NAT Travelsal: zaznaczamy checkbox

- Hash Algorithm: sha1

- Encryption Algorithm: 3des, aes-128, aes-256

- Generate Policy: port strict

- pozostałe pola bez zmian

Przechodzimy na zakładkę Proposals

Zmieniamy:

- Auth. Algorithm: zostawiamy tylko sha1

- Encr. Algorithm: zostawiamy tylko 3des, aes-128 cbc, aes-256 cbc

- PFS Group: None

- reszta bez zmian

Konfiguracja Firewall

Przechodzimy na IP->Fiewall

W zakładce General klikamy na niebieski znak plusa i tworzymy nowa regułe

Ustawiamy:

- Chain: zmieniamy na input

- Protocol: UDP

- Dst. Port: 500,1701,4500

Domyślnie action jest na accept, także nic nie musimy zmieniać. Na tym kończymy ustawienia serwera, teraz przechodzimy do ustawień iOS.

Konfiguracja iOS

Konfiguracje iOS’a omówię na przykładzie iPad Air 2 iOS 10.3. Testowane także z wersją iOS 11.2.

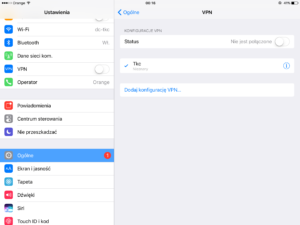

Przechodzimy na Ogólne->VPN

Następnie klikamy w Dodaj konfigurację VPN

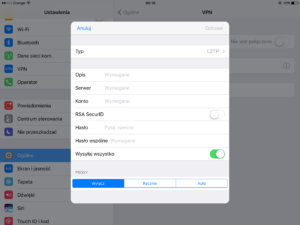

W nowym oknie typ zmieniamy na L2TP i wpisujemy:

- Opis: Dowolny tekst

- Serwer: Publiczny adres naszego routera z serwerem L2TP

- Konto: nazwa konta z zakładki PPP->Secrets, a dokładnie wartość z pola name

- Hasło: hasło z konta PPP->Secrets

- Hasło wspólne: klucz który wpisaliśmy w IP->IPsec->Peers pole secret

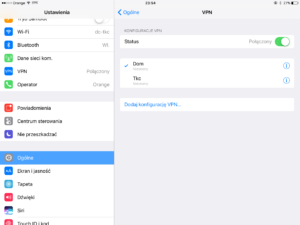

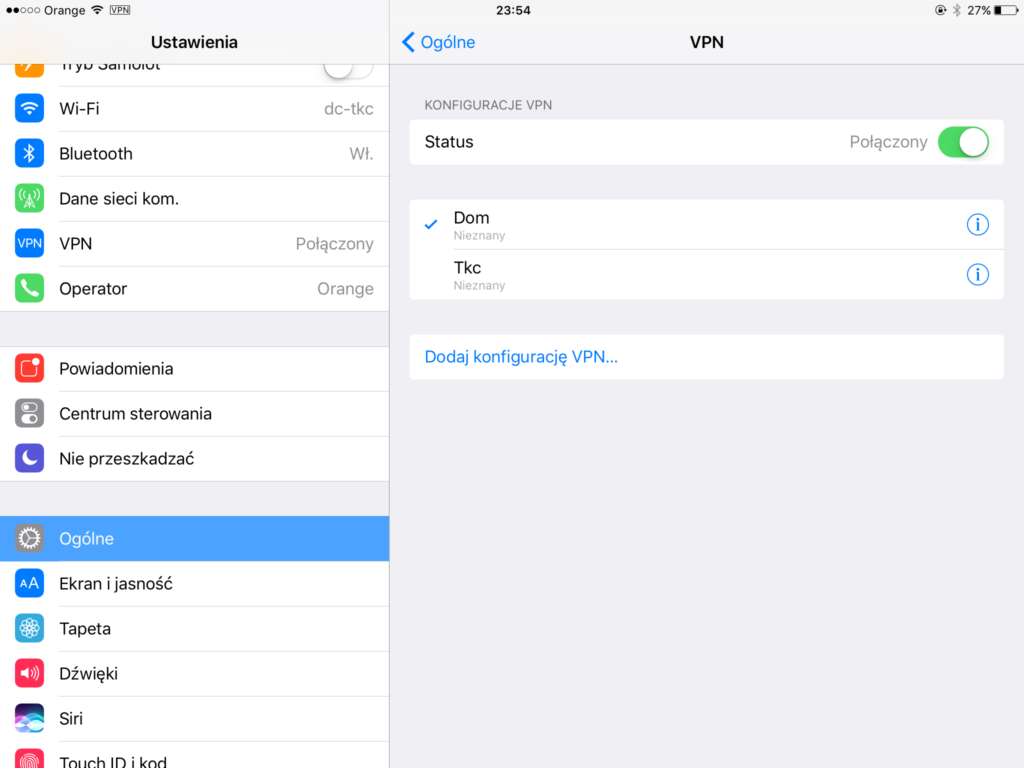

Jeżeli wszystko dobrze skonfigurowaliśmy, to po poprawnym połączeniu w lewym górnym rogu powinna pojawić się ikonka VPN

Problemy

Jeżeli coś poszło nie tak warto sprawdzić Logs oraz włączyć opcje Debug w logach.

Najczęściej spotkałem się z błędami:

- Phase1: sprawdź czy na pewno odblokowałeś porty na Firewallu i czy są w odpowiedniej kolejności.

- Phase2: sprawdź czy algorytmy szyfrowania i autoryzacji są takie same w zakładce Peers i Proposals

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AC Lite , hAP AC, RB4011, RB260GS, RB2011

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit

Extender/Repeater: mAP lite, mAP

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S

Super działa, tylko dlaczego ten sposób nie działa na Mac OS ? VPN łączy się, ale nie działa dostęp tak jak na ios

Na MacOS dostajesz poprawną adresacje? Jak wygląda tablica routingu na macu(w terminalu netstat -nr)

Witam, Niestety nie mogę połączyć się z zasobami sieciowymi umieszczonymi za mikrotikiem. Z windowsa łączy się bez problemu, zasoby sieciowe, drukarki, pulpity zdalne wszystko śmiga. Z macbooka iOS 10 połączenie VPN działa, ale nie mogę połączyć się do serwera NAS, ani z Windows. Jak można rozwiązać ten problem?

Spróbuj dać pinga do tych urządzeń. W firewallu connections tracking zobacz na jakich portach się dobija. Stacja z windowsem jest w domenie? Może jakieś poświadczenia trzeba dodać.

Witam, Dziękuję za odpowiedź. Stacja z Windowsem nie jest w domenie. Ogólnie mała firma. Zmieniłem ustawienia profilu wg Pana instrukcji, a konkretnie: Change TCP MSS na opcję yes oraz Prtokols/Use Encryption na yes. Dodatkowo miałem w Firewallu osobno ustawione reguły na porty 500, 1701, 4500 (3 reguły). Zmieniłem na jedną, podając 3 porty. Na początku nie zadziałało, ale teraz (chyba dopiero przeładował się MiroTik) wygląda, że działa. Chyba bardziej istotne były zmiany dokonane w profilu.

Niemniej jednak dziękuję, że Pan odpisał. Na pewno zapoznam się też ze wszystkimi Pana filmikami na YT.

A jednak… Połączenie VPN działa w pełni tylko jak łączę się przez telefon, natomiast z domu za pomocą wifi dalej nie widzi otoczenia sieciowego. na routerze domowym (livebox) wyłączyłem zaporę całkowicie i nic to nie zmieniło. Wydaje mi się, że wina będzie po stronie macOS i konfiguracji wifi.

i już rozwiązałem „problem”. Muszą być inne adresacje sieci w sieci lokalnej i sieci do której się łączymy.

Dziękuję za wskazówki-połączenie działa. Mam jednak komunikat w zakładce IPsec->Peers o treści: Unsafe configuration, suggestion to use certificates. Firmware 6.43.8

Fajny poradnik, lecz nie działa mi z jakiegoś powodu na wersji v6.46.4. Męczę się z tym kilka godzin. W logach widzę, że autoryzacja IPSec przebiegła prawidło, natomiast połączenie z L2TP się nie zestawia. Co ciekawe na firewall widzę, ze pakiety dla potu 500 i 4500 dochodzą. MikroTik odpowiada, natomiast port 1701 nie dostaje żadnych pakietów. Możesz zerknąć na na zestawianie l2tp w tej wersji systemu mikrotika. Coś dużo opcji zostało zablokowanych i nie można ich zmienić.

W mojej konfiguracji, jeżeli nie dodam dodatkowo wpisu:

/ip firewall filter add action=accept chain=input protocol=ipsec-esp

to połączenie po L2tp/ipsec mi nie działa. Czy nie powinno być jeszcze takiego wpisu, jeżeli regułą poniżej dla input będzie drop ?

Standardowo powinny wystarczyć porty 500,4500 i 1701 wszystkie jako UDP

Witam, u mnie na Mikrotiku RB2011 w zakładce IPsec -> Peers mam o wiele mniejsze okienko i nie mogę ustawić zgodnie ze zrzutami ekranu, o co chodzi, bo zaskoczyło mnie to – korzystam z Pana świetnych poradników przy każdej konfiguracji i nie spotkałem się wcześniej z taką przypadłością. Wersja to 6.48.2.

Proszę sprawdzić https://grzegorzkowalik.com/mikrotik-od-zera-vpn-site-to-site-ipsec-ikev2-psk-09/