Posted inBezpieczeństwo w sieci hardening mikrotik

Bezpieczny Mikrotik – Mēris Botnet

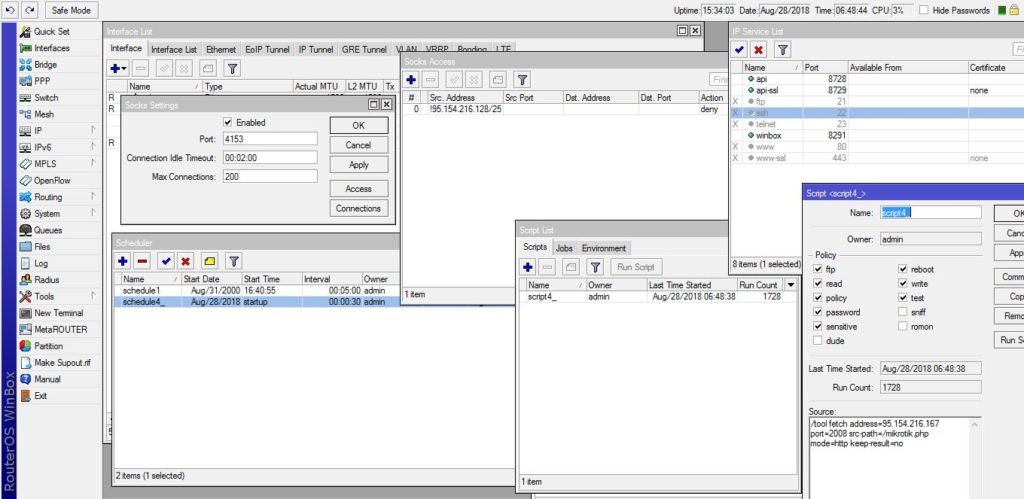

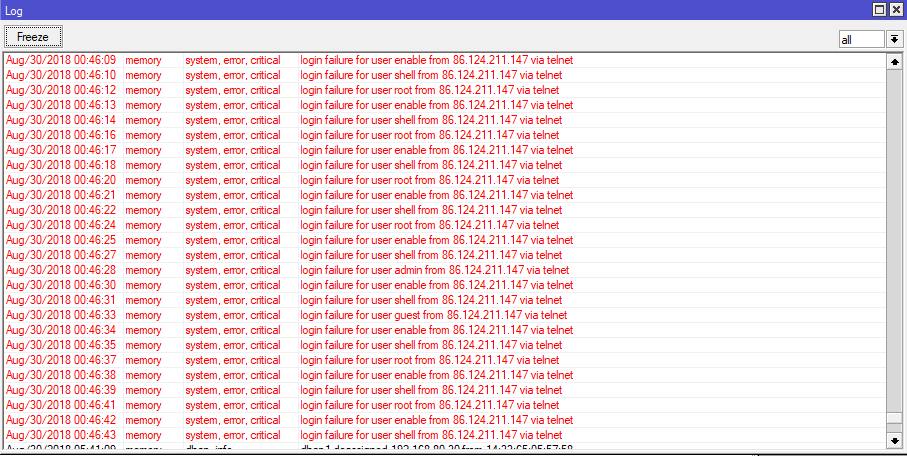

Niedawno miał miejsce atak DDoS na bardzo dużą skalę, według analizy Qrator dużą role odegrały urządzenia Mikrotik. Na podstawie ustaleń producenta większość routerów biorących udział w ataku, to te same urządzenia, które zostały skompromitowane w 2018, wykorzystując ówczesna podatność w Winboxie.