Cyberbezpieczeństwo

Zanim zaczniesz naukę, warto poznać podstawy cyberbezpieczeństwa dla początkujących. Dowiesz się, czym właściwie jest cybersecurity, co obejmuje i dlaczego stało się tak ważne w dzisiejszym świecie. Bez tej wiedzy łatwo się pogubić w natłoku specjalistycznych pojęć, narzędzi i zagrożeń. Dlatego zanim przejdziemy do praktyki, najpierw przyjrzymy się fundamentom cyberbezpieczeństwa oraz najważniejszym skrótom i technologiom, które pomogą Ci w dalszej nauce

Czym właściwie jest cyberbezpieczeństwo?

To dziedzina zajmująca się ochroną systemów komputerowych, sieci oraz danych przed nieautoryzowanym dostępem, kradzieżą lub uszkodzeniem. Choć często kojarzy się z technicznymi aspektami, w rzeczywistości obejmuje wiele różnorodnych obszarów. Mamy tu zarówno zagadnienia mocno techniczne, takie jak analiza malware czy testy penetracyjne, jak i te bardziej „miękkie” – np. edukację użytkowników, tworzenie polityk czy zarządzanie ryzykiem.

Co ciekawe, istnieją także role łączące oba światy – np. analiza incydentów. Nie musisz być programistą, by rozpocząć karierę w cybersecurity. Wszystko zależy od Twoich zainteresowań i umiejętności – ta branża naprawdę ma miejsce dla każdego: zarówno techników, jak i analityków czy liderów projektów.

Dlaczego warto znać skróty?

Świat IT uwielbia skróty. Spotkasz je wszędzie: w dokumentacji, ogłoszeniach o pracę, na forach i oczywiście w codziennej komunikacji. Na początku możesz odnieść wrażenie, że to zupełnie nowy język. Jednak nie martw się – nie musisz znać ich wszystkich od razu.

Znajomość najczęstszych skrótów:

- pomaga zrozumieć dokumenty techniczne i poradniki,

- ułatwia naukę narzędzi i systemów,

- przyspiesza komunikację w zespole,

- no i… ratuje przed zagubionym wzrokiem na spotkaniu, kiedy ktoś mówi „uruchom to przez VPN z MFA i sprawdź logi w SIEM-ie”.

Najważniejsze skróty

Poniżej znajdziesz listę najważniejszych skrótów w cyberbezpieczeństwie. Oczywiście – to tylko wierzchołek góry lodowej, bo ta branża naprawdę uwielbia skróty. Ale według mnie właśnie te 10 pojęć to absolutna podstawa, którą warto opanować na samym początku swojej drogi.

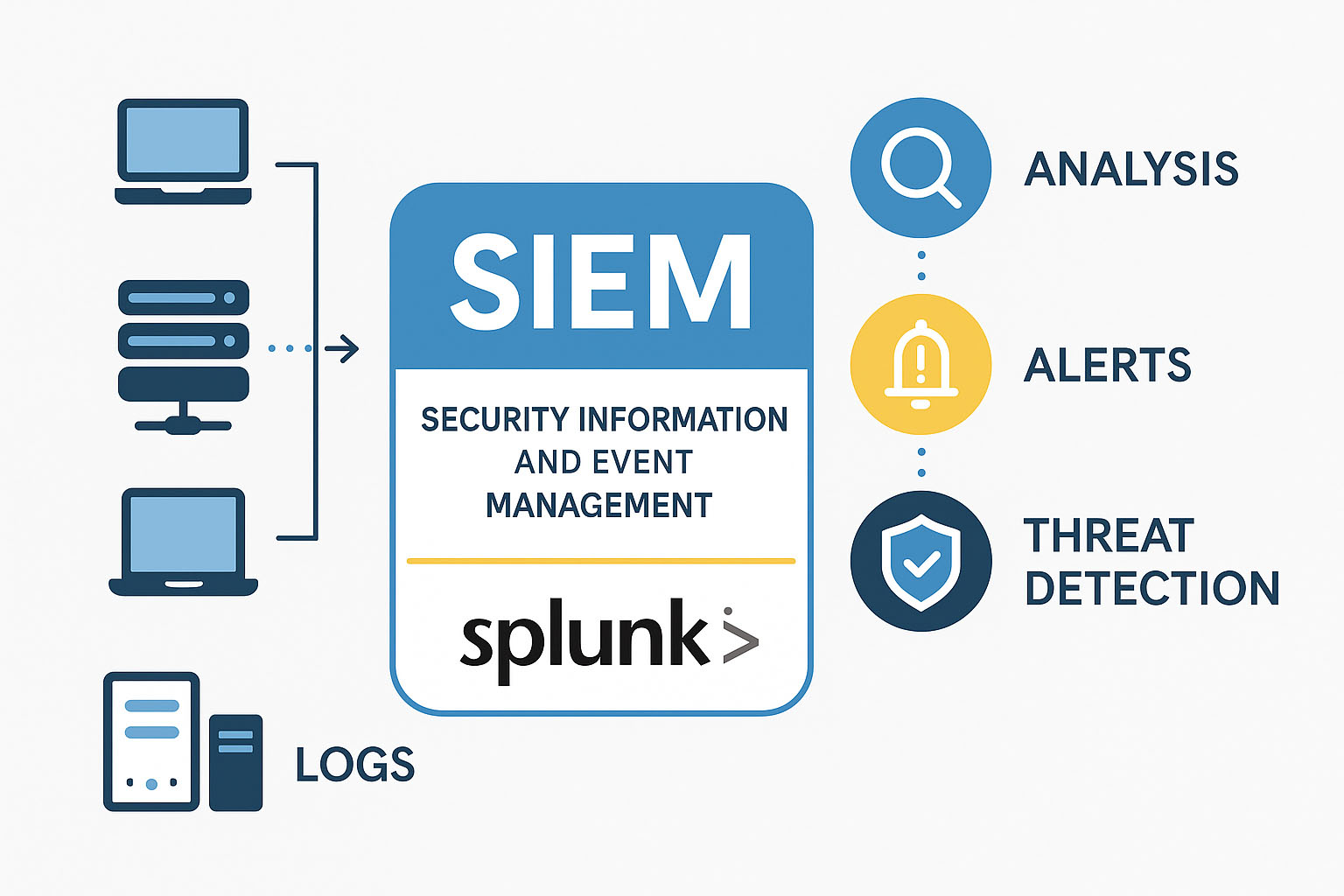

SIEM – Security Information and Event Management

Narzędzie, które zbiera i analizuje logi z różnych systemów w firmie – od firewalli, przez serwery i stacje robocze, aż po aplikacje i urządzenia sieciowe. Różne systemy generują dane w odmiennych formatach, co utrudnia ich analizę. SIEM ujednolica strukturę tych logów, dzięki czemu:

- dane stają się łatwiejsze do porównania i interpretacji,

- możliwe jest budowanie reguł detekcji i korelacji zdarzeń,

- można szybciej wychwycić podejrzane aktywności.

Dodatkowo SIEM potrafi:

- „zgrupować” podobne logi, by nie zaśmiecały ekranu alertami,

- usunąć powtarzające się dane (tzw. deduplikacja),

- powiązać różne zdarzenia w jeden ciąg (np. logowanie, zmiana hasła i dostęp do pliku – jeśli występują w krótkim czasie, mogą świadczyć o ataku).

Bez takiego narzędzia analityk musiałby ręcznie przeszukiwać dziesiątki plików z logami. SIEM automatyzuje ten proces i prezentuje dane w przejrzysty sposób.

Więcej na temat SIEM’a opisywałem o tutaj.

Przykład: Splunk, Microsoft Sentinel, Wazuh

MFA / 2FA – Multi-Factor / Two-Factor Authentication

Dodatkowa warstwa ochrony przy logowaniu. Oprócz hasła wymagany jest np. kod SMS, aplikacja mobilna lub odcisk palca.

Coraz popularniejsze stają się rozwiązania oparte na standardzie FIDO2, które umożliwiają logowanie bez hasła (tzw. passwordless) lub jako drugi czynnik – przy pomocy kluczy U2F/FIDO, takich jak YubiKey.

Klucz sprzętowy to małe urządzenie (USB, NFC lub Bluetooth), które musisz fizycznie posiadać – dzięki temu nawet jeśli ktoś zna Twoje hasło, nie zaloguje się bez klucza.

Zalety FIDO2:

- Nie podatny na phishing (nie da się go „przeklikać” jak kod SMS),

- Szybki i wygodny (działa bez aplikacji czy wpisywania kodów),

- Fizyczny – musisz go mieć przy sobie.

Przykładowi producenci:

Aplikacje MFA: Microsoft Authenticator, Google Authenticator

Klucze FIDO/U2F: Yubico (YubiKey)

VPN – Virtual Private Network

Szyfrowane połączenie pomiędzy Twoim urządzeniem a innym punktem w sieci – często serwerem w innej lokalizacji. Dzięki niemu Twój ruch sieciowy jest ukryty przed osobami trzecimi (np. w publicznym Wi-Fi), a dane są bezpieczniejsze.

Przykład zastosowania:

- Pracujesz zdalnie i łączysz się do firmowej sieci, aby mieć dostęp do wewnętrznych zasobów – wtedy używasz firmowego VPN-a.

- Korzystasz z darmowego Wi-Fi w kawiarni, ale chcesz zaszyfrować ruch internetowy – uruchamiasz klienta komercyjnego VPN-a.

Uwaga:

Warto odróżniać komercyjne VPN-y (np. NordVPN, Surfshark) od VPN-ów konfigurowanych przez administratorów w firmach (np. GlobalProtect, Cisco AnyConnect).

Publiczni dostawcy VPN często reklamują się jako narzędzie „anonimowości” w sieci, co nie do końca jest zgodne z rzeczywistością – nadal przekazujesz swój ruch do ich serwerów, więc musisz ufać dostawcy.

VPN-y firmowe służą przede wszystkim bezpiecznemu zdalnemu dostępowi do zasobów organizacji, a nie ukrywaniu się w internecie.

Przykładowi producenci:

- Komercyjni: NordVPN, Surfshark

- Firmowi: GlobalProtect (Palo Alto Networks), Cisco AnyConnect

DLP – Data Loss Prevention

Technologia, która służy do ochrony wrażliwych danych zarówno przed przypadkowym, jak i celowym wyciekiem. Oprócz tego, systemy DLP monitorują, co dzieje się z danymi w czasie rzeczywistym, a także aktywnie zapobiegają ich nieautoryzowanemu przesyłaniu.

Dzięki rozwiązaniom DLP możemy na przykład:

- blokować możliwość kopiowania danych na nośniki zewnętrzne, takie jak porty USB,

- chronić dane osobowe (np. numery PESEL, dane klientów) przed wysyłką e-mailem,

- uniemożliwiać przesyłanie poufnych plików do chmury (np. OneDrive, Google Drive),

- wykrywać i raportować próby nieautoryzowanego udostępniania informacji.

W rezultacie DLP pomaga organizacjom spełniać wymagania RODO/DORA i innych regulacji, a także ogranicza ryzyko wycieku danych, które mogłyby zaszkodzić firmie.

Producenci: Trelix ePO, ForcePoint, Microsoft

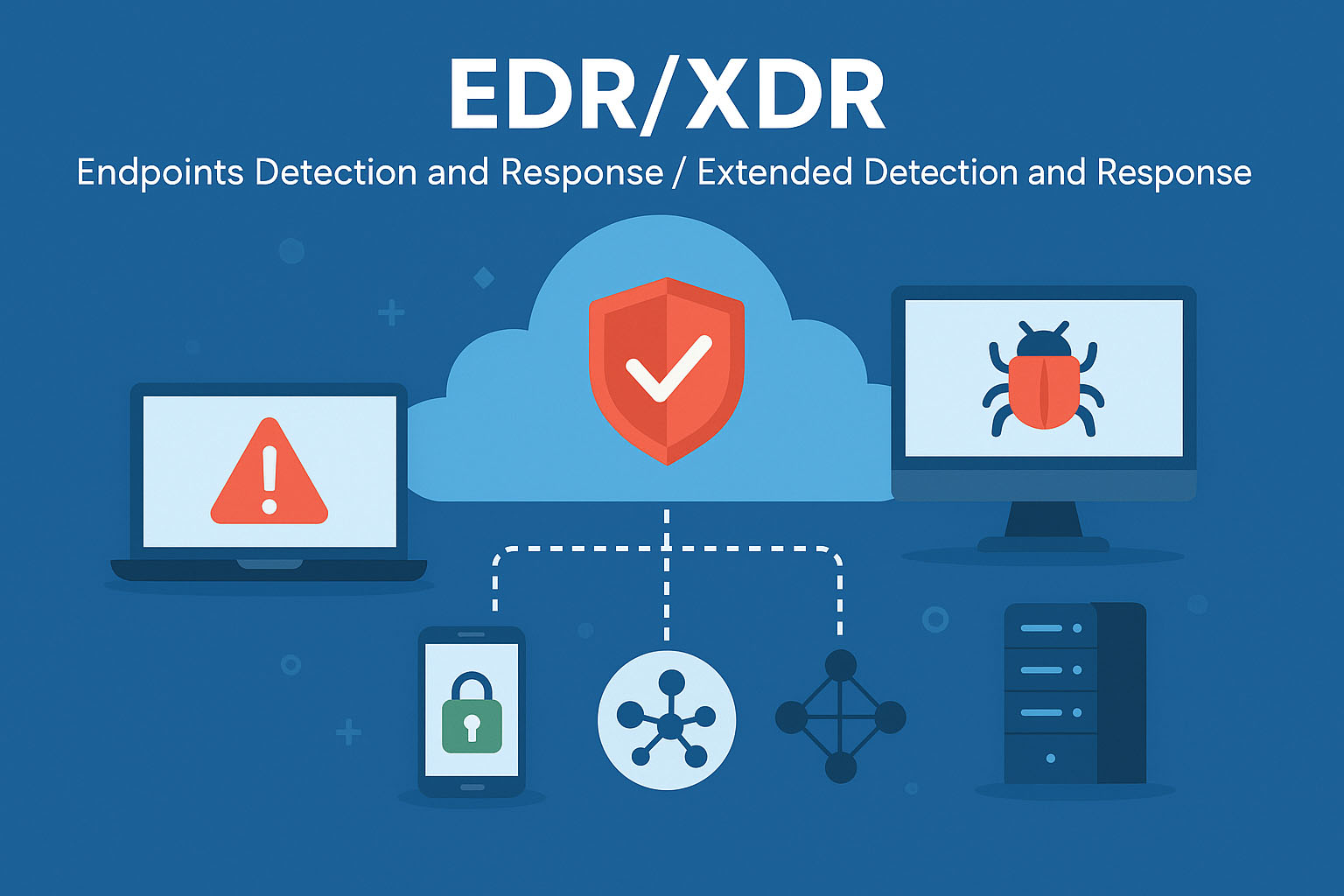

EDR – Endpoint Detection and Response / XDR – Extended Detection and Response

Rozwiązanie klasy enterprise monitorująca urządzenia końcowe (laptopy, stacje robocze, serwery) w czasie rzeczywistym. Rejestruje aktywność systemową, identyfikuje zagrożenia,

a także umożliwia analizę i reakcję na incydenty bezpieczeństwa. XDR to rozszerzenie EDR-a – zbiera dane nie tylko z urządzeń końcowych, ale również z sieci, serwerów, systemów e-mail czy chmury, aby dać pełniejszy obraz całego ataku.

XDR idzie o krok dalej: dzięki integracji z wieloma źródłami danych potrafi połączyć zdarzenia z różnych systemów i rozpoznać ataki, które są rozproszone, np. phishing + malware + ruch sieciowy do C&C.

Przykładowi producenci:

-

EDR: CrowdStrike Falcon, Microsoft Defender for Endpoint

-

XDR: SentinelOne Singularity, Palo Alto Cortex XDR

Czym EDR różni się od tradycyjnego antywirusa?

| Klasyczny antywirus | EDR/XDR |

|---|---|

| Działa głównie na podstawie sygnatur | Wykorzystuje analizę behawioralną i heurystykę |

| Zatrzymuje znane zagrożenia | Wykrywa też nowe, nieznane ataki |

| Reaguje automatycznie | Pozwala analizować, co się wydarzyło, np. która aplikacja uruchomiła malware |

| Brak kontekstu zdarzeń | Zachowuje pełną historię aktywności, co umożliwia dokładne śledzenie incydentu |

| Trudny do centralnego zarządzania | EDR-y mają centralną konsolę zarządzania dla całej firmy |

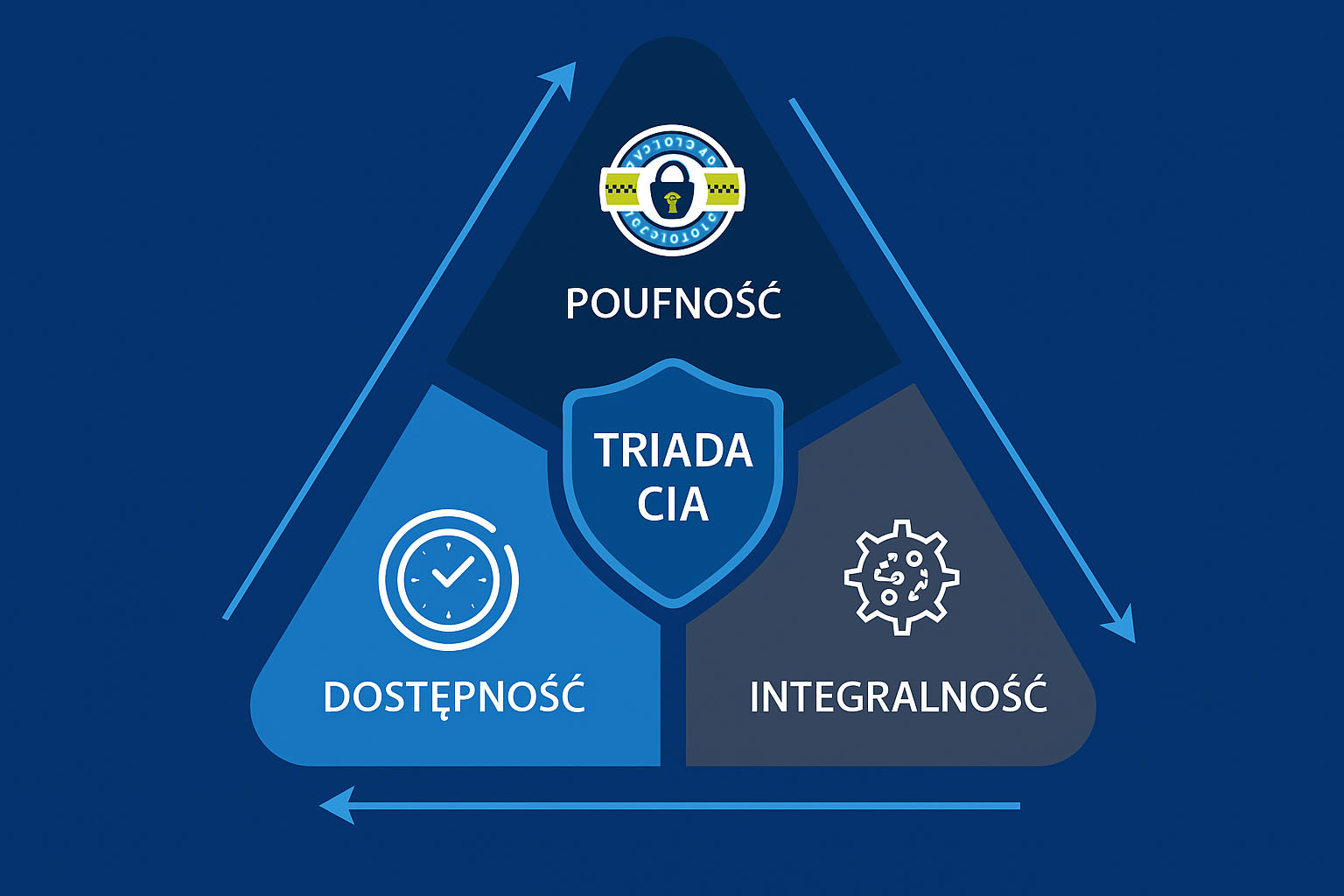

CIA – Confidentiality, Integrity, Availability

Triada CIA (Confidentiality, Integrity, Availability) to fundament każdej koncepcji cyberbezpieczeństwa. Każdy system, usługa, dane czy polityka bezpieczeństwa powinny chronić te trzy aspekty:

-

Poufność (Confidentiality) – dane są dostępne tylko dla uprawnionych osób; nikt niepowołany nie może ich odczytać.

-

Integralność (Integrity) – dane są spójne, niezmienione, zgodne z oryginałem i modyfikowane tylko przez upoważnione osoby lub systemy.

-

Dostępność (Availability) – zasoby i dane są dostępne zawsze wtedy, gdy są potrzebne – przez właściwe osoby i we właściwym czasie.

Kiedy mówimy o incydencie bezpieczeństwa?

Żeby zdarzenie zostało uznane za incydent bezpieczeństwa, musi dojść do naruszenia przynajmniej jednego z elementów Triady CIA. Przykłady:

-

Poufność: ktoś niepowołany uzyskał dostęp do danych klientów.

-

Integralność: złośliwe oprogramowanie zmodyfikowało pliki konfiguracyjne systemu.

-

Dostępność: atak DDoS zablokował dostęp do strony internetowej.

Najczęściej incydenty dotyczą więcej niż jednego obszaru, np. ransomware narusza i poufność (dane mogą wyciec), i dostępność (dane zostają zaszyfrowane).

A co jeśli to nie incydent?

Nie każde zdarzenie związane z bezpieczeństwem musi być od razu klasyfikowane jako incydent. Czasami mamy do czynienia tylko z alertem lub nietypowym zachowaniem, które wymaga analizy, ale niekoniecznie oznacza naruszenie.

Przykłady zdarzeń, które nie muszą być incydentami:

-

Nieudana próba logowania do konta – jeśli użytkownik wpisał złe hasło trzy razy, może to być przypadek (np. literówka). Dopiero seria powtarzających się prób z różnych adresów IP może wskazywać na próbę ataku.

-

Nieoczekiwane uruchomienie programu – system EDR wykrył uruchomienie PowerShella, ale użytkownik wykonuje legalne zadanie (np. skrypt do instalacji aplikacji).

Dlatego właśnie tak ważna jest analiza kontekstu – narzędzia automatyczne (SIEM, EDR) mogą dać alert, ale to człowiek lub dobrze skonfigurowane zasady korelacji decydują, czy to faktycznie incydent.

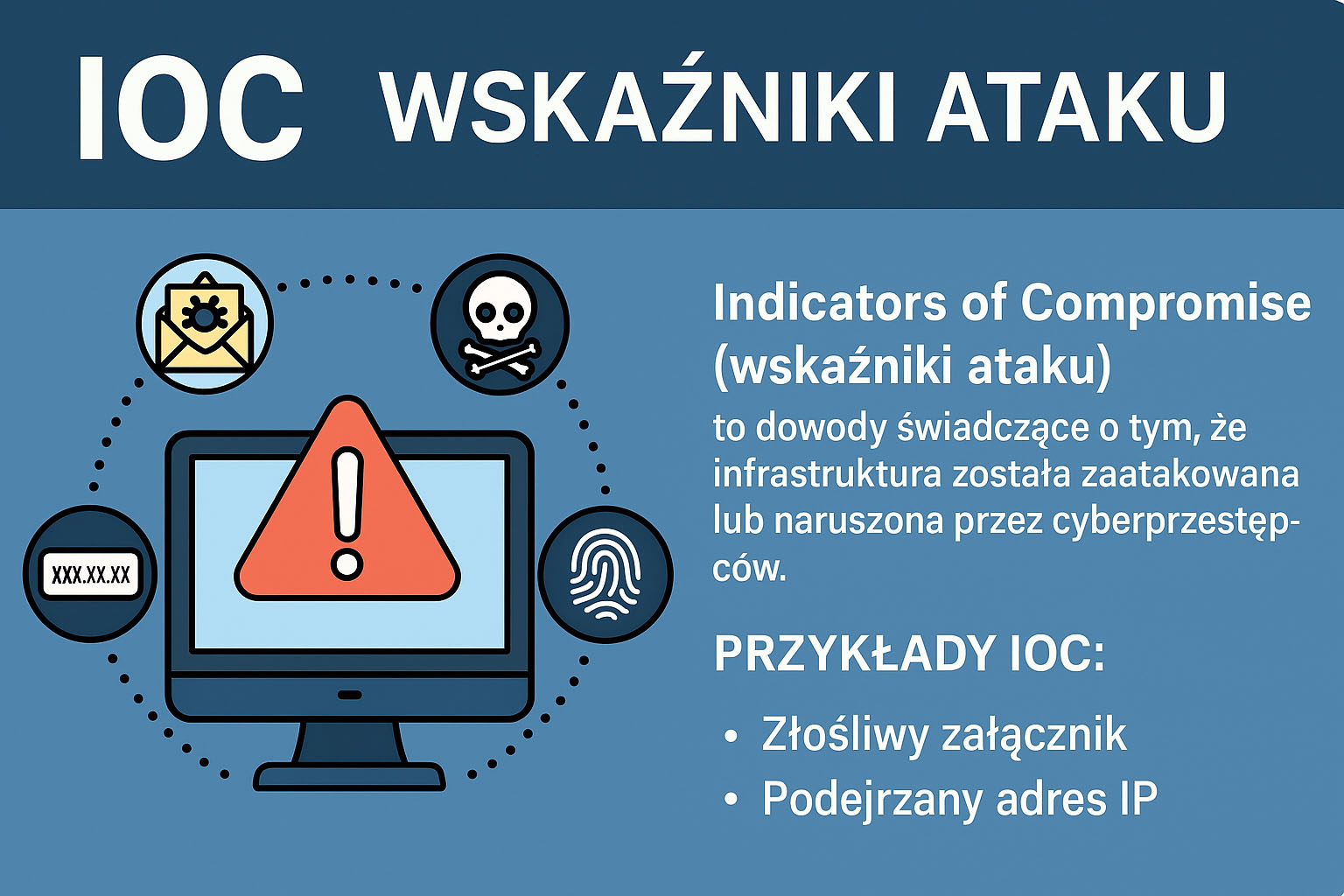

IOC – Indicator of Compromise

Czyli wskaźniki naruszenia bezpieczeństwa, to sygnały (techniczne ślady) wskazujące, że system mógł zostać zaatakowany, naruszony lub wykorzystany przez złośliwe oprogramowanie.

Mogą to być m.in.:

-

adresy IP używane przez atakujących,

-

domeny wykorzystywane w kampanii phishingowej,

-

hashe złośliwego pliku (np. SHA256, MD5),

-

nietypowe ciągi w logach (np. „powershell -enc”),

-

podejrzane procesy, np.

cmd.exeuruchamiany przezwinword.exe.

IOC to narzędzie pracy analityka bezpieczeństwa. Dzięki nim można:

-

wykryć obecność ataku w systemach (np. sprawdzając logi pod kątem IOC),

-

ocenić, które urządzenia lub konta mogły zostać naruszone,

-

zablokować dalsze działanie ataku (np. blokując IP lub plik po hashu).

Wskaźnik naruszenia bezpieczeństwa są często publikowane w ramach tzw. threat intelligence – czyli raportów wywiadu o zagrożeniach. Takie raporty dostarczają informacji o:

-

konkretnych grupach atakujących (APT),

-

kampaniach malware/phishing,

-

technikach i narzędziach wykorzystywanych przez napastników.

Źródła threat intelligence:

-

Dostawcy komercyjni (Mandiant, Recorded Future, Anomali),

-

Platformy open-source (MISP, AlienVault OTX, AbuseIPDB),

-

Cert-Polska, US-CERT, MITRE ATT&CK.

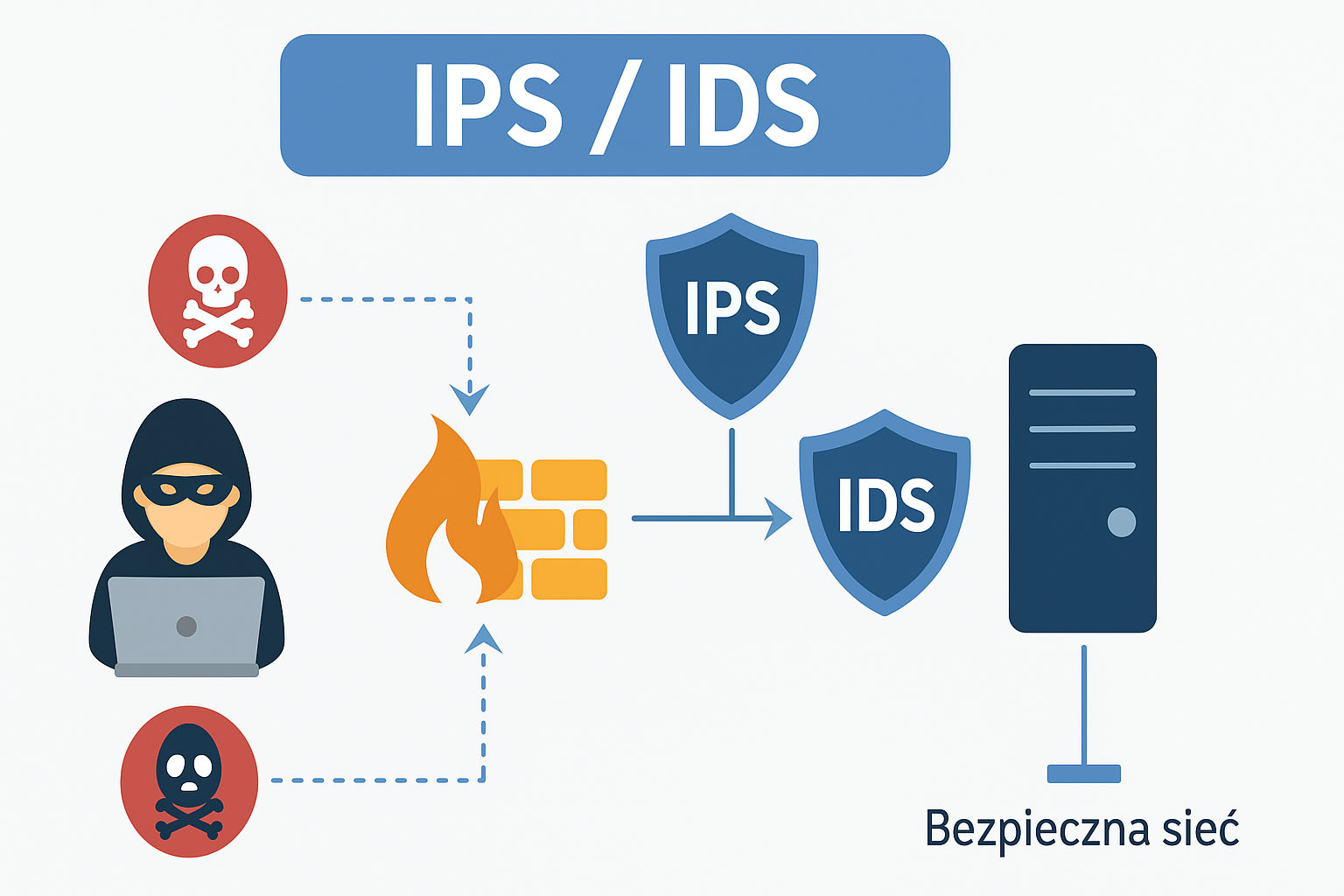

IDS / IPS – Intrusion Detection / Prevention System

Systemy, których zadaniem jest monitorowanie sieci oraz ochrona przed zagrożeniami.

IDS (Intrusion Detection System) koncentruje się na wykrywaniu podejrzanych lub nieautoryzowanych działań w ruchu sieciowym. Jego rola ogranicza się do generowania alertów – sam w sobie nie wpływa na przesyłane dane. Dzięki temu pozwala na analizę potencjalnych zagrożeń bez ingerencji w transmisję.

Z kolei IPS (Intrusion Prevention System) to rozszerzenie funkcjonalności IDS-a. Działa w trybie aktywnym – analizuje ruch sieciowy w czasie rzeczywistym i automatycznie blokuje podejrzane pakiety, zanim dotrą do celu. Dzięki temu może skutecznie powstrzymać atak jeszcze zanim wyrządzi szkody.

Współczesne rozwiązania IDS/IPS potrafią rozpoznawać znane sygnatury ataków, analizować anomalie oraz – co szczególnie istotne – rozszywać ruch szyfrowany (SSL/TLS). To umożliwia skuteczne wykrywanie zagrożeń nawet wtedy, gdy są one ukryte w zaszyfrowanej komunikacji.

Zalety stosowania IDS/IPS:

- umożliwiają szybkie wykrywanie znanych i nieznanych ataków,

- poprawiają widoczność tego, co dzieje się w sieci,

- wspierają zespoły SOC i Threat Hunting w analizie incydentów,

- blokują niepożądane połączenia w czasie rzeczywistym (w przypadku IPS).

Przykładowe rozwiązania IDS/IPS:

-

Suricata – otwarte oprogramowanie IDS/IPS z obsługą reguł i analizy ruchu.

-

Snort – popularny silnik IDS, rozwijany przez Cisco.

-

Zeek (dawniej Bro) – zaawansowane narzędzie do analizy ruchu sieciowego.

-

Check Point, Fortinet, Palo Alto – komercyjne urządzenia IPS z rozszywaniem SSL, integracją z SIEM i ochroną w czasie rzeczywistym.

SOC – Security Operations Center

Wyspecjalizowane centrum monitorowania i reagowania na incydenty bezpieczeństwa. Jest to serce operacji cyberbezpieczeństwa w organizacjach, które nie mogą sobie pozwolić na utratę danych, przerwy w działaniu systemów czy naruszenia zgodności (compliance).

Zespół monitorujący incydenty działa 24 godziny na dobę, 7 dni w tygodniu, często w trybie zmianowym, by nieustannie nadzorować infrastrukturę IT.

Główne zadania SOC

-

Monitorowanie zdarzeń bezpieczeństwa (logi, alerty z SIEM, EDR, IDS/IPS).

-

Analiza zagrożeń – wykrywanie podejrzanych aktywności i korelacja zdarzeń.

-

Reagowanie na incydenty – klasyfikacja, eskalacja, izolacja zagrożeń, powstrzymanie ataku.

-

Tworzenie i aktualizacja reguł detekcji.

-

Raportowanie do działów IT, compliance lub zarządu.

-

Współpraca z zespołami Threat Intelligence i Red Team.

Security Operation Center jest zwykle zorganizowany w linie (tiers) odpowiadające poziomowi zaawansowania analityków i skomplikowania zadań:

Tier 1 – >SOC Analyst

-

Frontline / monitoring

-

Monitoruje alerty w czasie rzeczywistym.

-

Ocenia, czy alert to fałszywy pozytyw, czy potencjalny incydent.

-

Dokumentuje pierwsze informacje i eskaluje dalej, jeśli potrzeba.

Tier 2 – Incident Responder / Analyst Level 2

-

Analiza głębsza i korelacja

-

Bada zdarzenie z wielu źródeł (SIEM, EDR, logi z aplikacji).

-

Sprawdza IOC, analizuje ruch sieciowy, przeprowadza timeline investigation.

-

Może izolować urządzenia, zresetować dostęp, rozpocząć działania naprawcze.

Tier 3 – Threat Hunter / Senior Analyst

-

Proaktywne wyszukiwanie zagrożeń (Threat Hunting).

-

Tworzy zaawansowane reguły korelacji, analizuje kampanie APT.

-

Współpracuje z zespołami Threat Intelligence.

-

Często ma dostęp do sandboxów, platform analitycznych i danych z Red Team.

Tier 4 / CSIRT – Computer Security Incident Response Team

-

Specjaliści ds. reagowania na incydenty.

-

Przeprowadzają pełne dochodzenia, forensic, zarządzają komunikacją, raportowaniem, współpracą z organami prawnymi.

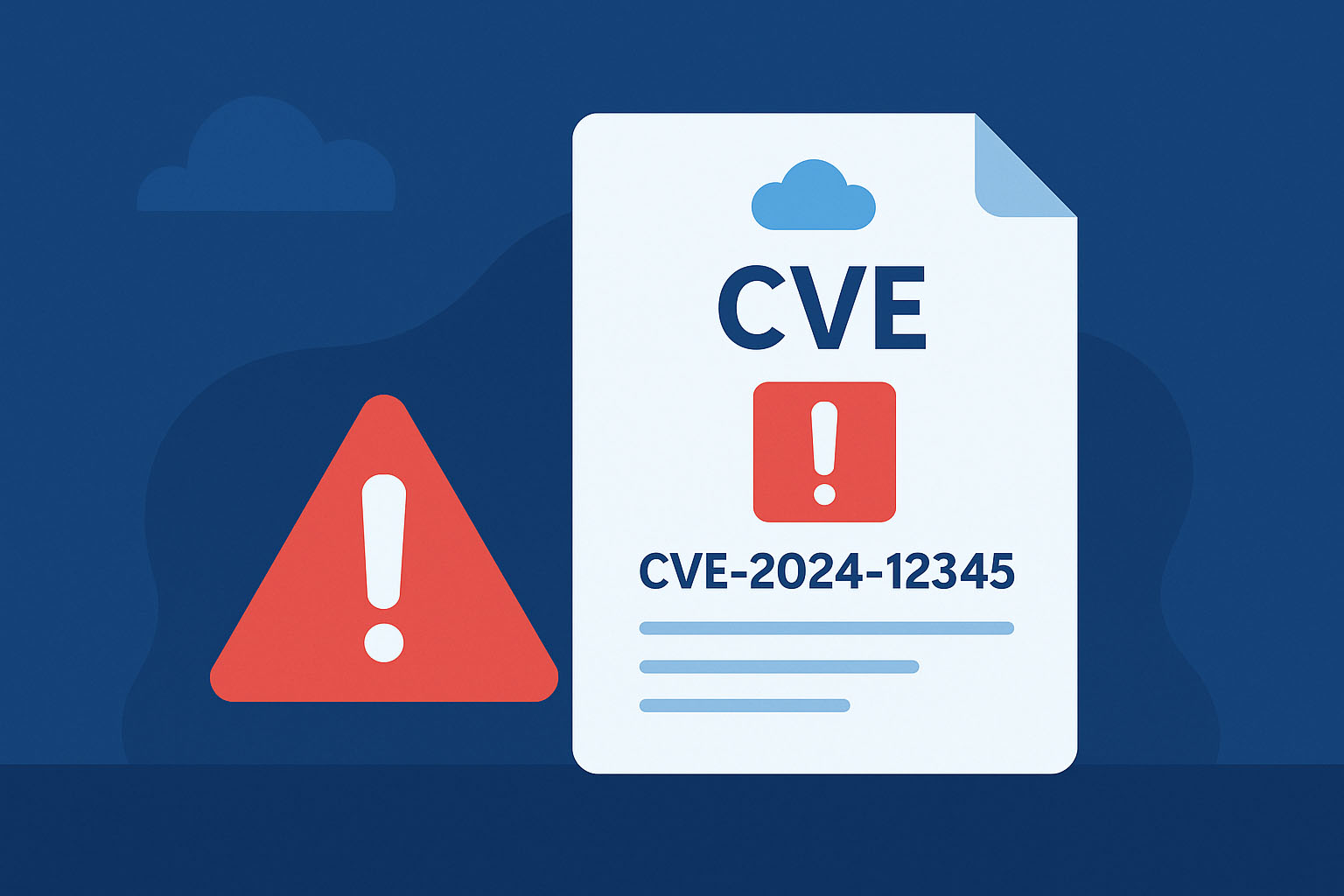

CVE – Common Vulnerabilities and Exposures

Publiczna baza danych zawierająca opisy znanych podatności w oprogramowaniu i sprzęcie. Każda luka otrzymuje unikalny identyfikator, np. CVE-2024-12345, co umożliwia spójną komunikację między zespołami, producentami i narzędziami bezpieczeństwa.

Co zawiera wpis CVE?

-

Unikalny numer identyfikacyjny (np. CVE-2023-44487)

-

Opis podatności – czego dotyczy luka, jaki komponent, jaki typ ataku

-

Ocena CVSS (Common Vulnerability Scoring System) – techniczna „waga” podatności w skali 0–10

-

Źródło i odnośniki do biuletynów producenta lub szczegółowych analiz

CVSS 10/10 ≠ automatyczny priorytet

Często w środowisku SOC lub IT widzimy hasło:

„Ta podatność ma CVSS 10 – musimy reagować natychmiast!”

Ale… to nie zawsze takie proste.

CVSS to techniczna ocena ryzyka oparta na:

-

sposobie wykorzystania podatności (np. zdalnie czy lokalnie),

-

dostępności exploitów,

-

wpływie na poufność, integralność i dostępność,

-

poziomie interakcji wymaganym od użytkownika.

Co może pójść nie tak?

-

CVE z wynikiem 10/10 może dotyczyć komponentu, którego Twoja firma w ogóle nie używa.

-

Inna luka, np. CVSS 5.4, może dotyczyć systemu, który obsługuje krytyczne dane klientów, ale jest oceniona nisko, bo wymaga lokalnego dostępu.

-

Luka o CVSS 8.0 może mieć łatkę już od miesiąca, ale nie została wdrożona, bo „planowanie okienka na restart serwera trwa”.

Ocena ryzyka to coś więcej niż tylko liczba

W każdej organizacji, oprócz CVSS, trzeba wziąć pod uwagę:

| Kryterium | Przykładowe pytania |

|---|---|

| Ekspozycja | Czy system z luką jest dostępny z internetu? |

| Kontekst biznesowy | Czy system przetwarza dane klientów, płatności, dane osobowe? |

| Możliwość eksploatacji | Czy exploit jest publicznie dostępny? Czy atak wymaga interakcji? |

| Występowanie rekomendacji | Czy producent udostępnił łatkę? Czy są obejścia (mitigacje)? |

| Środowisko testowe czy produkcyjne | Czy luka dotyczy testowego serwera? A może systemu ERP? |

Podsumowanie

Poznałeś właśnie 10 kluczowych pojęć, które przewijają się niemal w każdej rozmowie o cyberbezpieczeństwie – od SIEM, przez MFA, aż po CVE. To nie tylko literki – to fundamenty, na których opiera się codzienna praca zespołów IT Security na całym świecie.

Na początku może wydawać się tego dużo – i to zupełnie normalne. Nie musisz zapamiętać wszystkiego od razu. Ważne, by zrozumieć ogólny sens i stopniowo budować swoją wiedzę.

Cyberbezpieczeństwo to bardzo szeroka dziedzina. Jedni specjalizują się w analizie zagrożeń i pracy z narzędziami EDR, inni budują polityki ochrony danych, tworzą detekcje w SIEM, zarządzają podatnościami CVE lub skupiają się na bezpieczeństwie sieci i IPS/IDS. Są też tacy, którzy rozwijają się w kierunku Threat Intelligence albo pracują jako analitycy w SOC. Każda z tych ścieżek jest ważna i każda wymaga innego zestawu umiejętności.

Dlatego warto zadawać pytania, testować różne tematy i sprawdzać, co Cię interesuje. To właśnie przez takie podejście – krok po kroku – zbudujesz solidną bazę, która pozwoli Ci świadomie wybrać kierunek kariery. Nie chodzi o to, żeby wiedzieć wszystko. Chodzi o to, żeby rozumieć to, co naprawdę Cię pasjonuje.

A jeśli coś jeszcze wydaje Ci się niejasne – wróć do materiału, zapisz pytania albo poszukaj przykładów z życia wziętych. Cybersecurity to nauka przez doświadczenie i ciekawość.

![[Droga Bezpiecznika] Podstawy Cyberbezpieczeństwa #0](https://grzegorzkowalik.com/wp-content/uploads/2025/05/triada_cia_2-1024x683.jpg)