Konfiguracja Capsmana w oparciu o Access List

W poprzednim wpisie przygotowaliśmy podstawową konfigurację Capsmana, teraz ją trochę rozbudujemy. Przy budowie sieci złożonej z większej ilości access pointów warto się się zastanowić nad roamingiem użytkowników, czyli ich płynnym przełączaniu między CAP’ami. Użytkownicy mogą korzystać z różnych urządzeń, może być to komputer, telefon komórkowy, tablet, każde z tych urządzeń może zachowywać się inaczej podczas podłączania do sieci wifi, zapamiętywania poświadczeń. Czasami zdarza się tak, iż urządzenie zapamiętuje sieć do, której jest podłączone i pomimo tego, iż jest dostępna sieć z lepszym sygnałem, to i tak się nie przełączy. Dzięki zastosowaniu Access List możemy takiemu zachowaniu przeciwdziałać. Możemy wymusić dopuszczalne parametry na których urządzenie może się połączyć bądź zostać rozłączone.

Konfiguracja Access List

Bardzo ważna rzeczą jaką musimy zapamiętać, to reguły Access Listy działają podobnie do reguł firewall czyli liczy się kolejność wpisów.

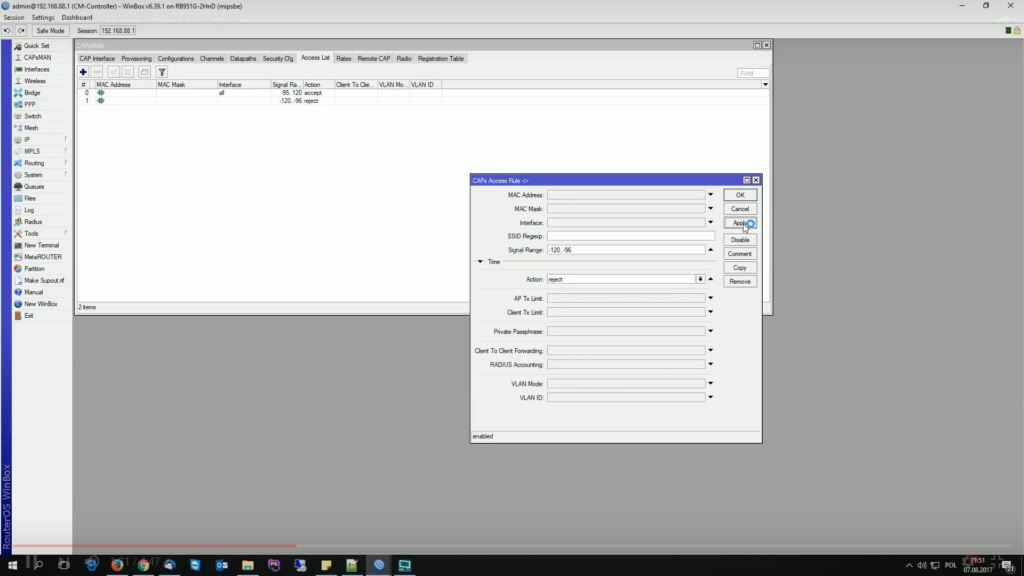

Przechodzimy do ustawień Capsmana i wybieramy zakładkę Access List

Następnie standardowo znakiem plusa dodajemy nową regułę.

- MAC Address i MAC MASK: w tym miejscu możemy ograniczyć dostęp do sieci tylko konkretnym urządzeniom, bądź grupie urządzeń. Jeżeli chcemy dodać konkretne urządzenie podajemy jego mac w całości. Każdy producent sprzętu ma zdefiniowany początek adresu tylko dla siebie, znając tą zależność możemy wpisać tylko początek MAC, a resztę uzupełnić znakami FF:FF:FF, oznacza to, że przyjmujemy dowolny znak pod FF(oczywiście z zakresu HEX) np. 00:26:24:FF:FF:FF

- Interface: wskazujemy jakich interfejsów reguły mają dotyczyć

- SSID Regexp: bardzo przydatne w przypadku rozgłaszania kilku sieci WiFi, np. jeżeli stworzyliśmy sieci o nazwie Biuro 2G, Gosc 2G i dajmy na to Public 2G, wystarczy, że w Regexp podamy nazwę sieci wifi, a reguła zostanie zastosowana tylko dla niej.

- Signal Range: w tym miejscu definiujemy z jakimi parametrami urządzenie może się podłączyć do sieci, w połączeniu z pole action daje nam możliwość kickowania userów, ze złymi parametrami połączenia

- Action: definiujemy co ma się stać jak warunki w regule zostaną spełnione. Możemy zaakceptować bądź odrzuć urządzenie.

- AP TX Limit: ograniczenie pasma do klienta

- Client TX Limit: ograniczenie pasma do Access Pointa

- Private Passphare: indywidualne hasło dostępowe, pod warunkiem, że jakiekolwiek inne jest ustawione.

- Client to Client Forwarding: zaznaczamy tą opcje, jeżeli chcemy, aby komputery/urządzenia widziały się nawzajem w sieci.

- Vlan Mode i Vlan tag: przypisanie dostępu do konkretnego vlanu dla urządzenia

Lekko ukryta jest jeszcze rozwijana lista Time, w niej definiujemy kiedy reguła ma być aktywna.

Roaming CAP

Mając na uwadze, iż kolejność reguł jest bardzo ważna w celu poprawnego ustawienia roamingu musimy dodać dwie reguły. Jedna, która będzie akceptowała połączenie, i oczywiście druga, która kickuje. Parametr Signal Range ustawiamy na -95..120, czyli pozwól się zalogować wszystkim urządzeniom, które mieszą się w tym zakresie. Jeżeli chciałbyś sprawdzić na jakich parametrach są połączone urządzenia przejdź na zakładkę Registartion Table.

Drugą regułę dodajemy na Reject a w polu Signal Range dodajemy -96..-120. W tym przypadku pogorszenia się sygnału np. do -100db, użytkownik dostanie od razu kicka z sieci.

Przypisanie VLANU

Nic nie stoi na przeszkodzie, aby indywidualnym użytkownikom w sieci Capsmana przydzielać dostęp do konkretnych VLANów, np. dla administratorów.

Konfiguracja jest bardzo prosta, w polu Vlan Mode wybieramy use tag, a w polu vlan tag podajemy numer vlan np. 200

Podsumowanie

Ograniczanie czy przydzielanie indywidualnego dostępu do naszej sieci, to tylko mała część z zastosowań access list. Nie wiąże się to tylko z capsmanem, access listy znajdziemy także przy zwykłym interfejsie wifi. Jeżeli chcemy odrobinę bardziej zabezpieczyć dostęp do naszej domowej/firmowej sieci warto jest korzystać z access list.

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AC Lite , hAP AC, RB4011, RB260GS, RB2011

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit

Extender/Repeater: mAP lite, mAP

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S

[su_youtube url=”https://www.youtube.com/watch?v=daLL0g_DErc”]

OK

Cześć,

Na początku dziękuję za fajne materiały- Mikrotik z capsman’em zarządzający trzema AP w podstawowym zastosowaniu domowym okiełznany, jednak szkoda nie wykorzystać możliwości, dlatego ciągle tu zaglądam i dodaję w wolnych chwilach nowe funkcje/poprawiam konfigurację. Ponieważ rozwiązań zwiększających bezpieczeństwo sieci nigdy za wiele chcę zastosować wykorzystując Access List kickowanie urządzeń o nieznanym adresie mac w sieciach 2G i 5G “wewnętrznych” pozostawiając wyizolowaną sieć dla gości nietkniętą. Tu pojawia się pytanie:

Orientujesz się może czy w pole SSID Regexp można wpisać więcej niż jedno SSID czy trzeba dodać kolejną identyczną regułę dla kolejnego SSID? Może da się podać dwa SSID oddzielone jakimś znakiem specjalnym?