Filtrowanie treści, a może cenzura?

Co jakiś czas dostaje od was pytania o ochronę dzieci w Internecie, czy też próby filtrowania treści w Internecie. Z reguły odsyłałem użytkowników do moich wcześniejszych artykułów, ale większość bazowała na RouterOS i Mikrotiku oraz nie wspierała ruchu HTTPS. Niestety Mikrotik bywa trudny w pierwszym kontakcie, dlatego większość użytkowników domowych wybiera routery innego producenta albo korzysta z urządzeń operatora. Dzisiejszy wpis będzie bardziej uniwersalny. Dla lepszego zrozumienia filtrowania treści musisz zrozumieć jak działa Internet:) żartuje, aż tak źle nie będzie. Najważniejsze, abyś zrozumiał co to jest serwer DNS i jak działa. W bardzo dużym skrócie, każdy adres jaki wpisujesz w przeglądarce, np. wp.pl, kierowany jest do lokalnego serwera DNS. Następnie DNS zmienia wpisaną nazwę na adres IP i sprawdza, gdzie dana strona się znajduje. Jak możesz zauważyć, to właśnie serwer DNS może sprawdzać i filtrować wpisywane przez Ciebie adresy. Jest to jedna z najprostszych metod filtrowania Internetu, którą bez problemu możesz zaimplementować u siebie bez względu na router.

Cloudflare 1.1.1.1 Famillies

Dostępnych publicznie serwerów DNS jest bardzo dużo. Nie zalecam ustawiania nie sprawdzonych serwerów DNS. Obecnie liderem jest Google z serwerami 8.8.8.8, 8.8.4.4, ale nas w tym przypadku bardziej interesuje Cloudflare i serwer DNS o adresie 1.1.1.1. Zaletą DNS od Cloudflare jest brak przechowywania zapytań DNS, co zwiększa prywatność w sieci oraz daje możliwość ominięcia lokalnych blokad wymuszonych przez rządy czy operatora ISP.

Według oficjalnych statystyk od producenta, dziennie Cloudflare obsługuje ponad 200 bilionów zapytań DNS, a co za tym idzie, ich baza “złośliwych” stron jest ogromna. Dostępne są dwie opcje DNSa 1.1.1.1 for Families:

- Blokowanie tylko malware,

- Blokowanie malware i stron dla dorosłych.

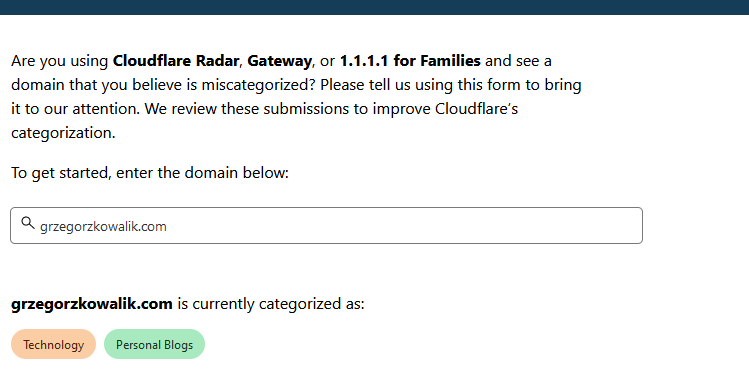

Praktycznie, każda strona w Internecie posiada swoją kategorię, którą możesz zweryfikować np. tutaj. To właśnie dzięki kategoryzacji można blokować całe grupy stron, nie wykorzystując ich nazw.

Jak widzisz mój blog otrzymał kategorię Technology i Personal Blogs, jakie strony wpadną w kategorię “tylko dla dorosłych” chyba nie muszę opisywać. Możemy jednak zatrzymać się nad kategorią Malware, którą nie wszyscy muszą znać i rozumieć. Malware, to nic innego jak złośliwe oprogramowanie, którego główmy celem jest kradzież wrażliwych danych, takich jak dane do konta bankowego, numery kart kredytowy, pesel, etc. Strony zawierające złośliwe oprogramowanie zaraz po wejściu najczęściej wymuszają instalację różnego rodzaju wtyczek, tak, aby dana strona mogła zacząć “działać” prawidłowo. Blokując stronę z malware już na poziomie DNS, uniemożliwiamy takie działanie, ponieważ strona w ogóle nam się nie załaduje. Jest to bardzo krótki opis, ale mam nadzieje, że wystarczy do zrozumienia jak działa malware na zainfekowanych stronach.

Sami możemy zdecydować z jakiej opcji chcemy skorzystać, wystarczy wybrać odpowiedni adres IP.

Blokowanie tylko malware

Podstawowy DNS: 1.1.1.2

Zapasowy DNS: 1.0.0.2

Blokowanie malware i stron dla dorosłych

Podstawowy DNS: 1.1.1.3

Zapasowy DNS: 1.0.0.3

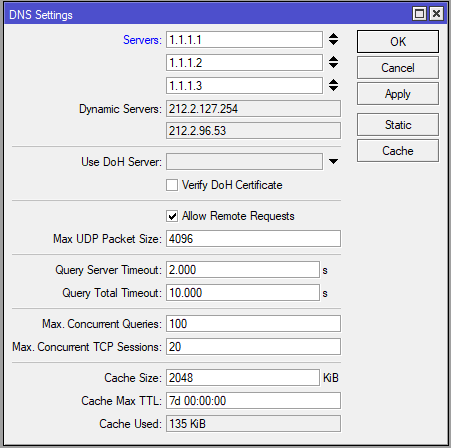

Dodanie DNSów na Mikrotiku

Serwery DNS na Mikrotiku możemy wskazać w dwóch miejscach. Pierwszym miejscem jest opcja IP->DNS. Zmieniając serwery DNS w tym miejscu, musimy upewnić się, że urządzenia za Mikrotikiem, w swoich własnych ustawieniach DNS zawierają adres IP naszego Mikrotika, ponieważ będzie pełnił role lokalnego serwera DNS.

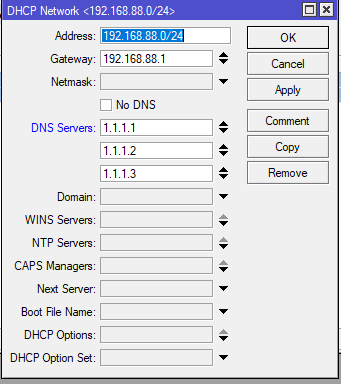

Jeżeli nasz router pracuje, także jako serwer DHCP, to możemy skorzystać z drugiej opcji, którą jest dodanie DNSów w zakładce Networks(IP->DHCP Server) przy konfiguracji serwera DHCP.

W zależności od wielkości lokalnej sieci różnica między ustawieniami może być znacząca. W przypadku konfiguracji Mikrotika jako serwer DNS, czyli opcja numer 1, otrzymujemy możliwość przechowywania zapytań w cache urządzenia. Jeżeli użytkownik Jan odwiedził stronę wp.pl, a kilka minut później Anna, także chciał sprawdzić wiadomości na wp.pl, to w takim przypadku router nie będzie odpytywał DNSów Cloudflare ponownie, tylko skorzystać z zapamiętanego wcześniej wpisu od Anny. Czas odpowiedzi powinien być szybszy.

W przypadku drugiej opcji, czyli Networks w DHCP Serverze, użytkownik za każdym razem odpytuje bezpośrednio serwer Cloudflare z pominięciem naszego DNS’a.

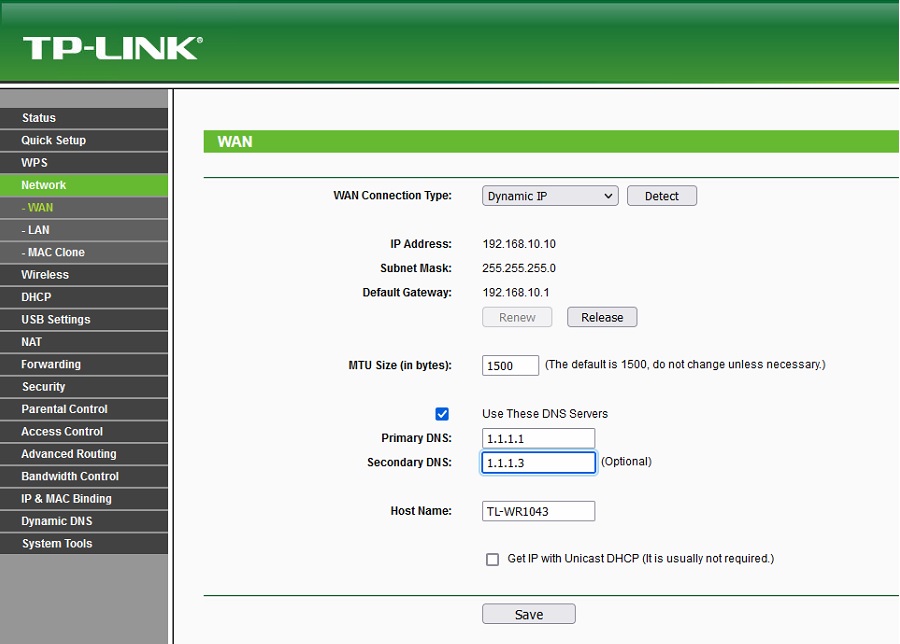

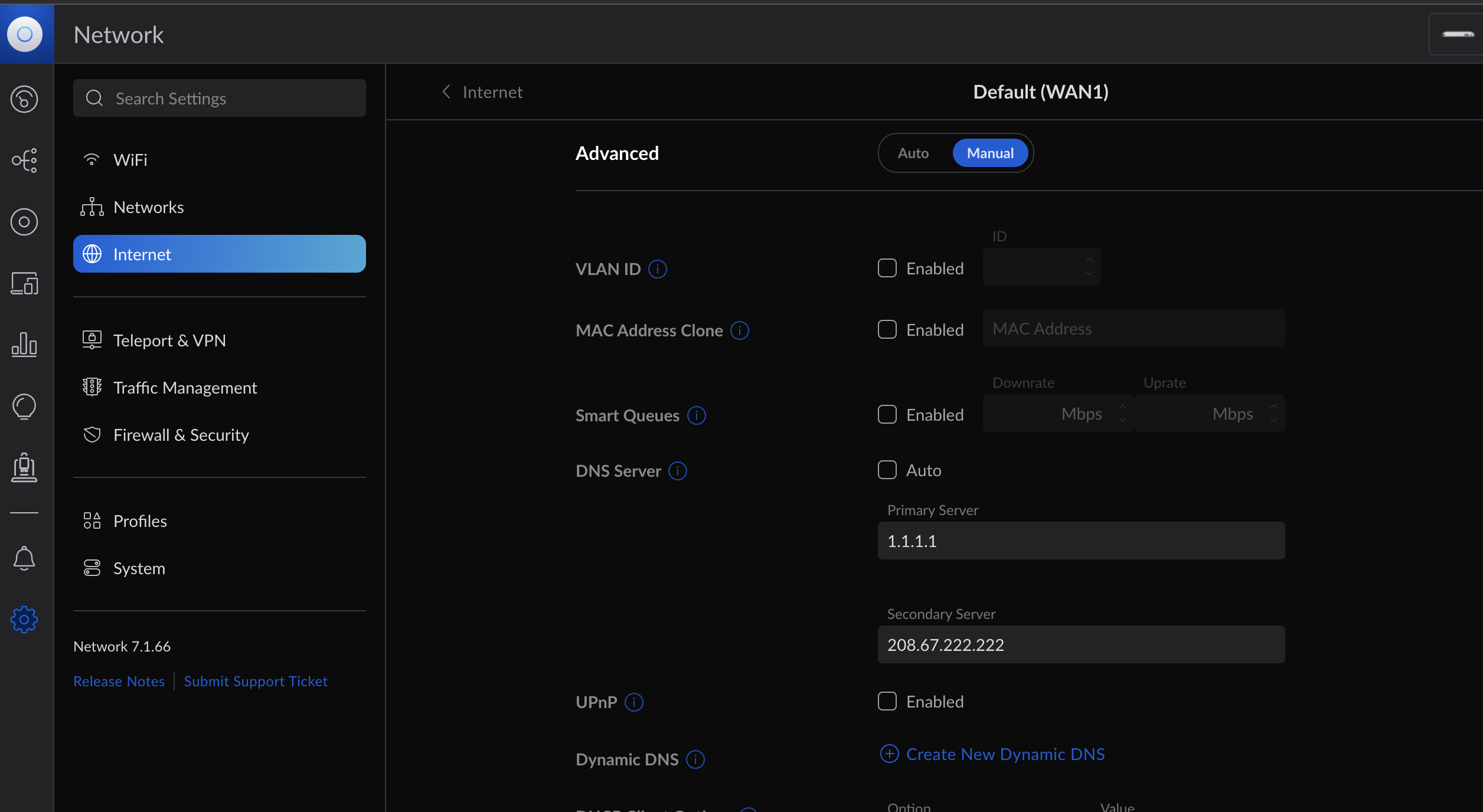

Inne routery

Konfiguracja w przypadku innych routerów powinna być bardzo podobna.

- Zaloguj się do panlu administracyjnego routera, z reguły http://192.168.0.1 albo http://192.168.1.1

- Odszukaj DNS Settings, szukaj zakładki WAN albo Internet

- Zamień Primary DNS oraz Secondary na adresy IP z Cloudflare

Źródło: https://blog.cloudflare.com/introducing-1-1-1-1-for-families/

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AC Lite , hAP AC2, RB4011, RB260GS, RB2011

hAP AC3 LTE

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit

Extender/Repeater: mAP lite, mAP

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S

Czy jest możliwości wykluczenie jakiś konkretnych stron przy korzystaniu z 1.1.1.1?

Bazujesz na adresach z Cloudflare. Swoich stron nie możesz tam dodawać.

Ciekawy artykuł, na stronie cert.pl można zaleźć listę stron do zablokowania w formacie dla Mikrotik:

format .rsc, ograniczony do 4096 bajtów, dla systemów MikroTik/RouterOS: https://hole.cert.pl/domains/domains_mikrotik.rsc

Może jakiś tutorial jak taką listę zaimplementować?

Proponuje zaimplementowat NextDNS lepsze darmowe rozwiazanie i konfigurowalne…

Dzięki, będę musiał przetestować.