Mikrotik Wireguard z Mikrus VPS

We wcześniejszych materiałach przygotowaliśmy konfigurację site-to-site wykorzystując Wireguarda oraz przygotowaliśmy serwer Wireguarda na Mikrotiku, gdzie klientem był host z system Windows 10, a do połączenia wykorzystaliśmy dedykowana aplikacja Wireguard. Do pełni szczęścia brakuje nam point-to-multipoint oraz Wireguard na VPSie. Zaczniemy od przygotowania konfiguracji Mikrotik Wireguard z Mikrus VPS.

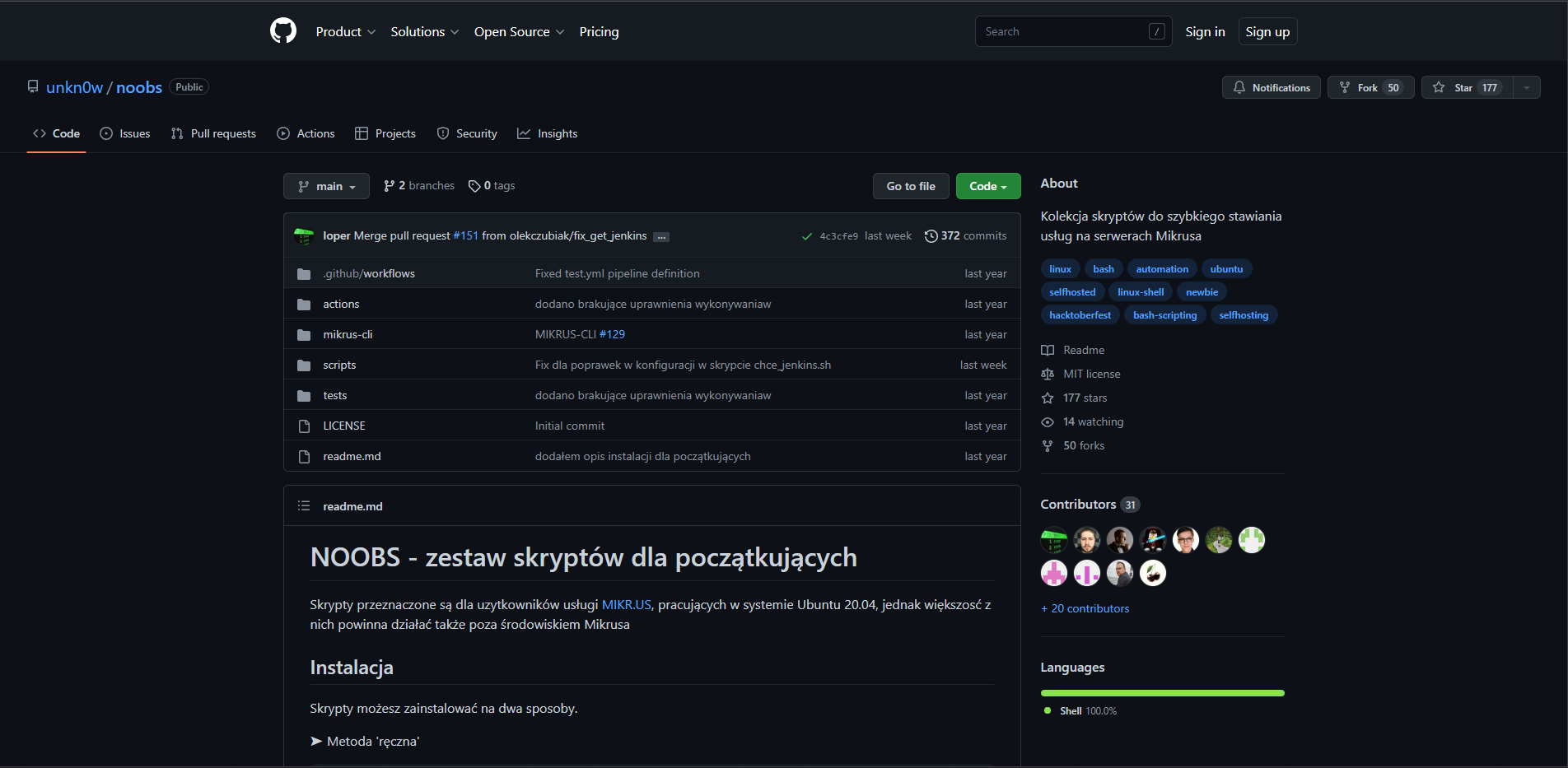

Konfiguracje Wireguarda na VPSie przygotujemy na hostingu o nazwie MIKRUS. Wybrałem Mikrusa ponieważ jest tam kilka opcji dla początkujących użytkowników Linuksa. Możemy skonfigurować Wireguard, praktycznie bez większej znajomości komend Linuksowych, wykorzystując wcześniej przygotowane skrypty tak zwane NOOBS. Oprócz samej konfiguracji Wireguarda, znajduje się tam wiele innych gotowych skryptów. Jak najbardziej polecam sprawdzenie Mikrusa.

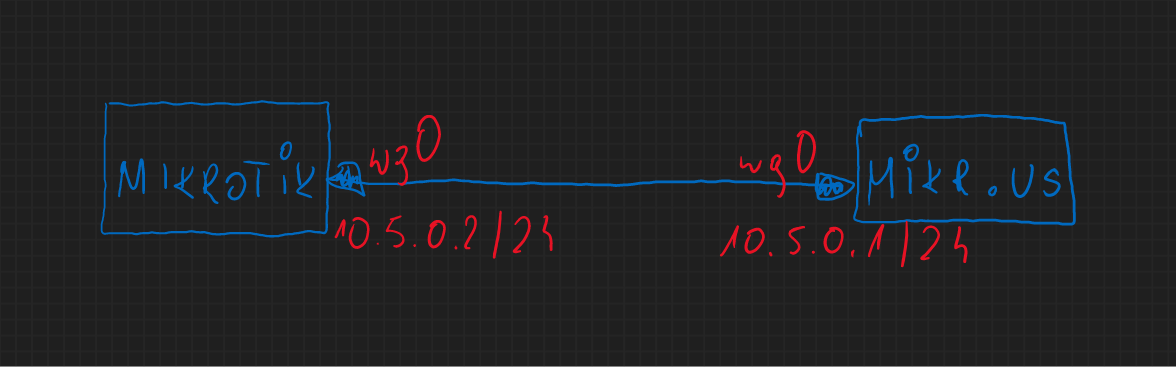

Schemat połączenia

Konfiguracja jest bardzo prosta, ale schemat zawsze się przyda.

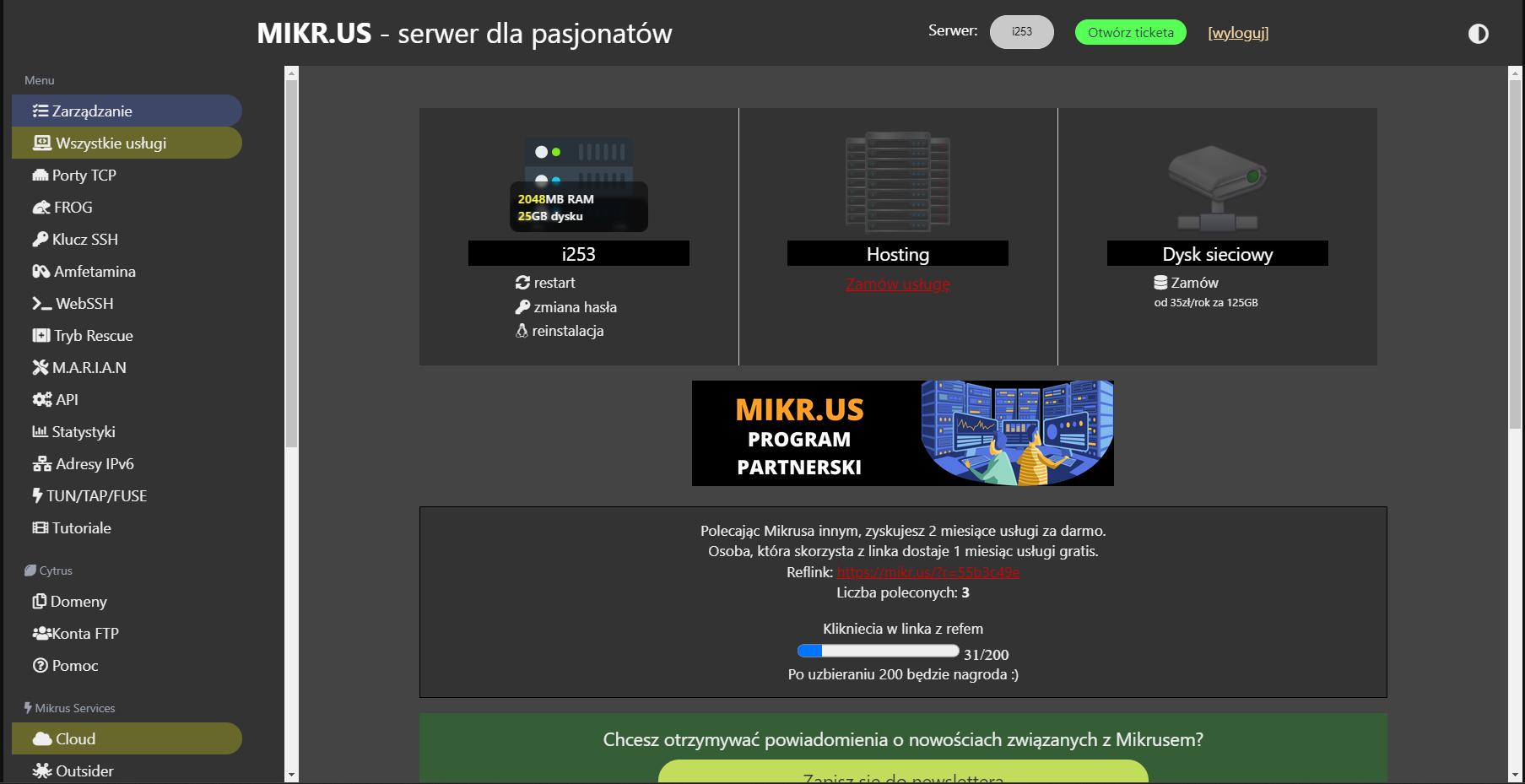

Panel Mikrus VPS

W pierwszej kolejności zaczynamy od przygotowania VPS. Samego procesu zakupu serwera nie będę opisywał, ponieważ jest banalnie prosty. Moim wyborem jest Mikrus 2.1 w cenie 75zł na rok powinien w zupełności zaspokoić nasze potrzeby. Korzystam z programu partnerskiego, dlatego jeżeli wejdziesz przez mój link, i dokonasz zakupy, to ja też na tym zarobie:)

Przechodzimy na Panel Mikrusa.

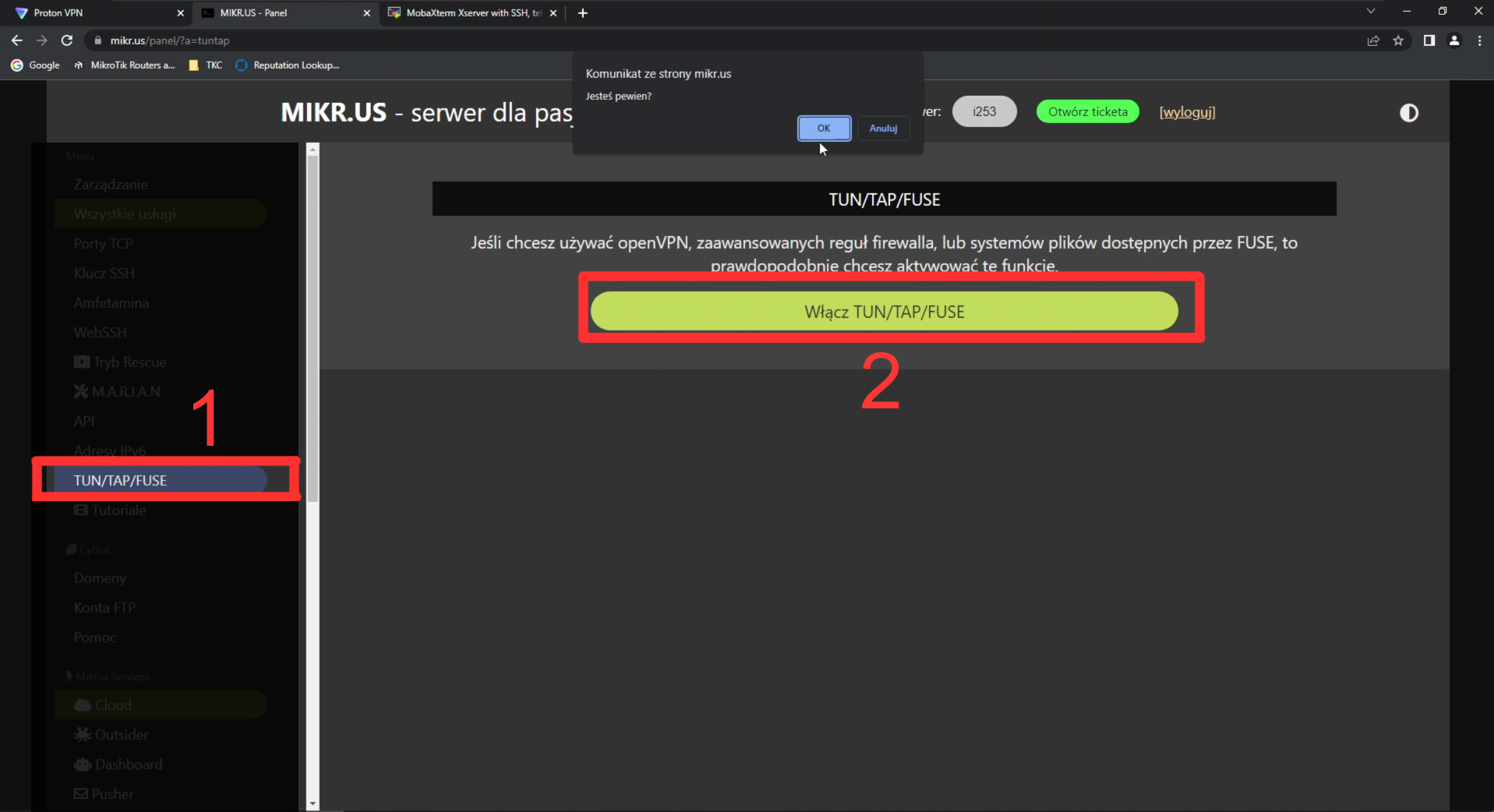

Domyślnie interfejs TUN, który jest potrzebny do konfiguracji Wireguarda czy OpenVPNa jest wyłączony. Z bocznego menu wybieramy TUN/TAP/FUSE, a następnie klikamy w duży przycisk “Włącz TUN/TAP/FUSE”. Aktywacja interfejsu zajmuję chwilę, dlatego musimy odczekać około 1-2min. Możemy także sprawdzić logi wykonywanych operacji, które znajdują się w głównym widoku Mikrusa.

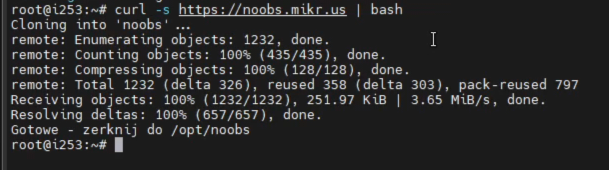

Jeżeli jesteś początkującym użytkowników Linkusa, to najlepszym rozwiązaniem jest załadowanie wszystkich skryptów od razu do systemu. W tym celu używamy komendy, która zapisze całość do katalogu /opt/noobs

Pobranie wszystkich skryptów

curl -s https://noobs.mikr.us | bash

W następnym kroku uruchamiamy skrypt chce_wireguard.sh który wykona za nas całą konfigurację ustawień Wireguarda łącznie z pobranie i skompilowanie odpowiednich paczek.

Polecenia do wykonania w terminalu

cd /opt/noobs/scripts

apt update

./chce_wireguard.sh

Przygotowanie konfiguracji, kompilacja odpowiednich paczek może zająć około 1-2 minuty. Na sam koniec powinieneś zobaczyć QR kod oraz konfigurację klienta, którą wykorzystamy do przygotowania połączenia na Mikrotiku.

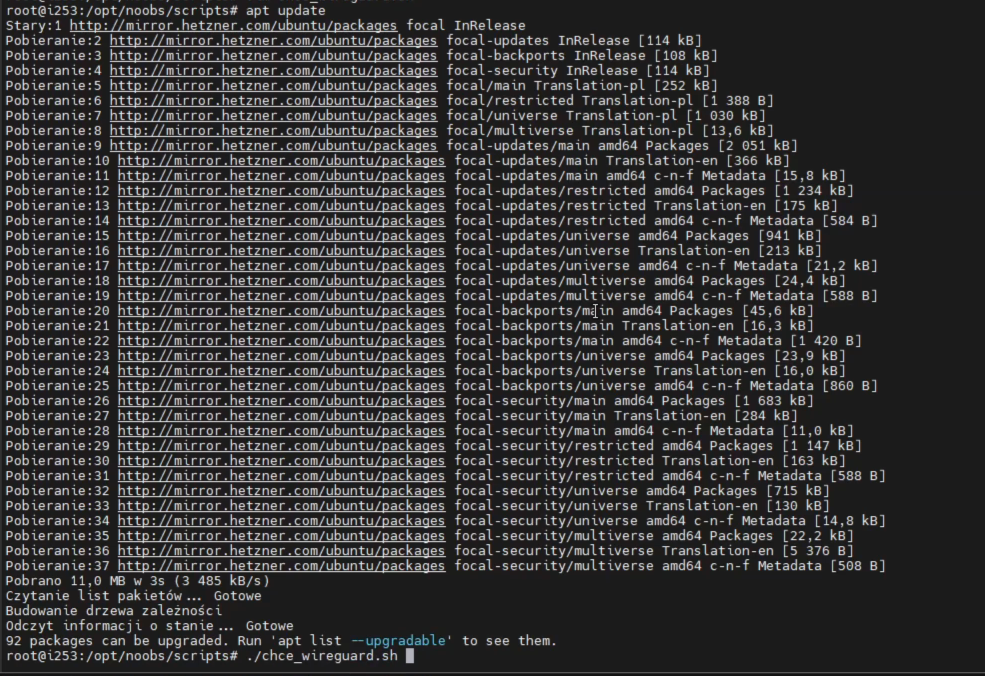

Konfiguracja Wireguard Mikrotik

Na tym etapie najważniejsza jest sekcja Konfiguracja klienta, którą możemy skopiować do notatnika, następnie uruchamiamy winbox’a i logujemy się na nasz router. Standardowo z bocznego menu wybieramy Wireguard i aktywujemy usługę, zostawiając domyślny port 13231. Z uwagi na to, iż mamy już przygotowany interfejs klienta, nie generujemy nowej pary kluczy, tylko kopiujemy klucz prywatny, wygenerowany chwilę wcześniej na Mikrusie.

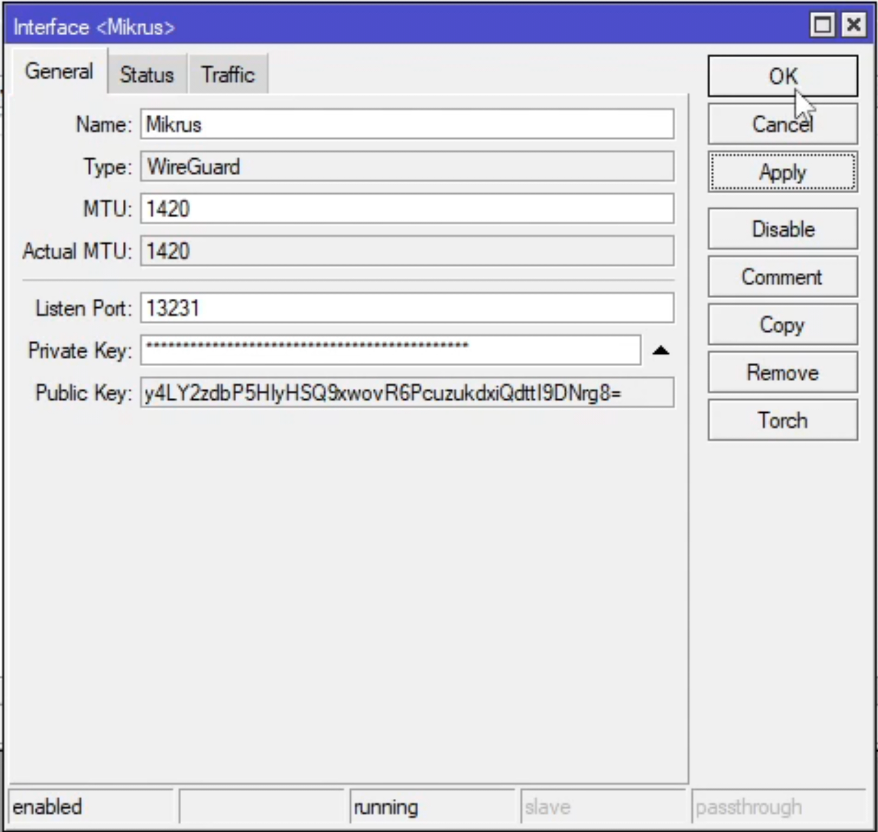

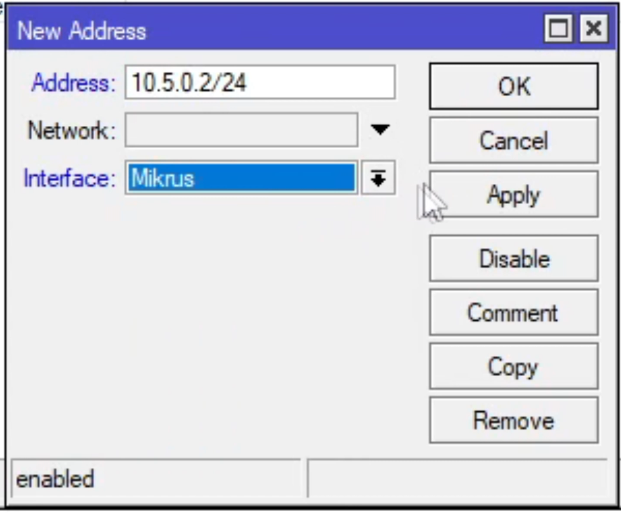

Kolejnym krokiem jest zaadresowanie nowo dodanego interfesju. Z bocznego menu wybieramy IP->Addresses i dodajemy nowy adres. Oczywiście interface wskazujemy na Mikrus, a adres IP kopiujemy z konfiguracji Mikrusa.

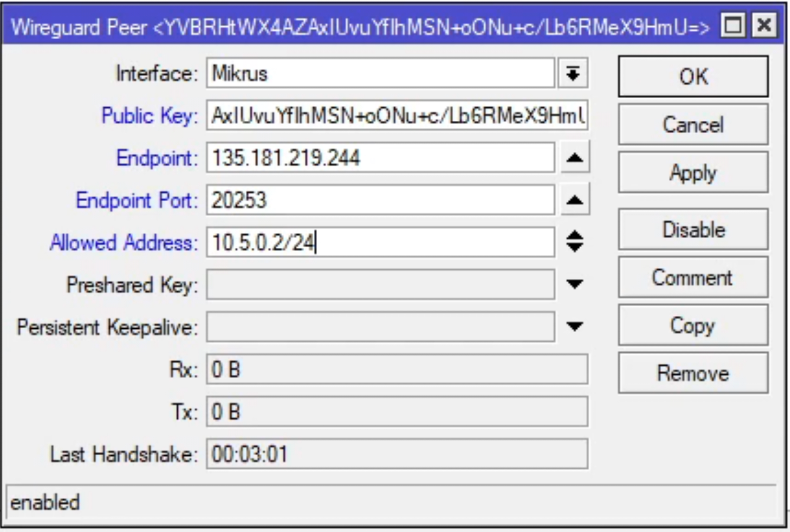

Następnie przechodzimy na zakładkę Peer i dodajemy nowy wpis. Pamiętaj o wskazaniu poprawnego interfejsu. Pozostałe dane kopiujemy z konfiguracji na Mikrusie.

- Interface: wybieramy Mikrus

- Public Key: kopiujemy z konfiguracji Mikrusa

- Endpoint: adres IP Mikrusa dla usługi Wireguard

- Endpoint Port: port Mikrusa dla usługi Wireguard

- Allowed Address: kopiujemy z konfiguracji Mikrusa

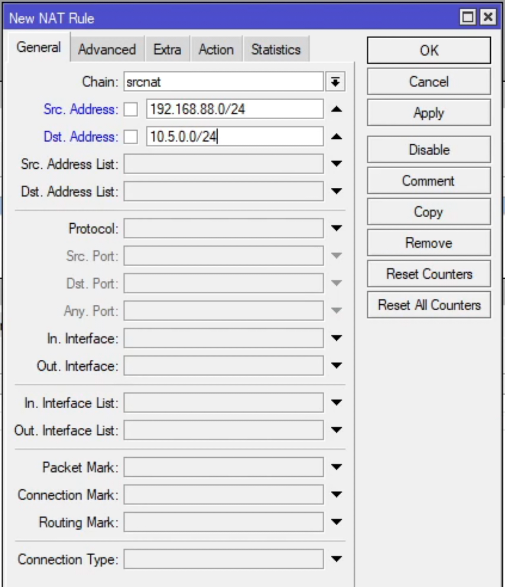

Ostatnim krokiem w konfiguracji Mikrotika jest dodanie maskarady między podsiecią za routerem i podsiecią na Mikrusie.

Podsumowanie

Nie spodziewałem się tak szybkiej i prostej instalacji i konfiguracji Wireguard. Przygotowując ten materiał sprawdziłem klika dostawców VPSów, ale Mikrus i skrypt Noobs, zaoszczędziły mi dużo czasu, a wam skróciły czas czytania i konfiguracji w znacznym stopniu. Ilość skryptów jakie otrzymujemy w grupie Noobs jest spora i z pewnością pozawala zaoszczędzić długie godziny konfiguracji i ewentualnej późniejszej analizy błędów przy instalacji. Dodatkowo cena jest także bardzo przystępna, idealna dla początkującego użytkownika, który dopiero stawia pierwsze kroki z systemami GNU Linux.

Biorąc pod uwagę cenę, skrypty oraz skupioną społeczność na Discordzie, mogę z czystym sumieniem polecić Mikrusa i jeszcze nie raz pojawi się w moich materiałach.

Materiał Video

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AX Lite , hAP AC3, RB4011, RB260GS, RB2011

hAP AC3 LTE, hAP AX2, hAP AX3, L009UiGS-2HaxD-IN, RB5009UG+S+IN, Audience

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit, Audience LTE, Chateau LTE6 ax, LTAP LTE6

Access Pointy: mAP lite, mAP, cAP AX, cAP XL AC

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S, CCR2004-16G-2S+

a jaka powinna byc konfiguacja gdzie MT z publicznym IP realizuje polaczenie dla klienta z MT po internecie bez statyczego IP jako klient wireguarda, ale ow klient ma wychodzu do sieci poprez IP publiczny servera wireguarda na podseici lokalnej lub jako klient pppoe?