Mikrotik Troubleshooting

Troubleshooting, czyli proces diagnozowania i rozwiązywania problemów, stanowi nieodłączny element pracy każdego specjalisty ds. sieci. Dotyczy to również urządzeń marki Mikrotik. W tym artykule przyjrzymy się najczęstszym problemom, które mogą wystąpić w systemie RouterOS. Zaproponuje sprawdzone metody ich rozwiązania. Bez względu na to, czy jesteś doświadczonym administratorem, czy dopiero zaczynasz swoją przygodę z Mikrotik, ten artykuł dostarczy Ci praktycznej wiedzy, która pomoże Ci szybko i skutecznie rozwiązywać problemy w Twojej sieci.

Logs

Analiza logów to kluczowy krok w diagnozowaniu problemów w systemach. Logi dostarczają informacje o działaniach systemu i zdarzeniach. Pokazują też potencjalne błędy, które mogły się pojawić. Analizując je, uzyskujemy wgląd w działania systemu. Pozwala to szybko znaleźć źródło problemu i zrozumieć jego kontekst. Następnie możemy podjąć kroki naprawcze. Opieranie się tylko na objawach czy zgłoszeniach może być mylące. Może to prowadzić do błędów i straty czasu. Dlatego warto najpierw analizować logi. Są one cennym źródłem informacji o systemie.

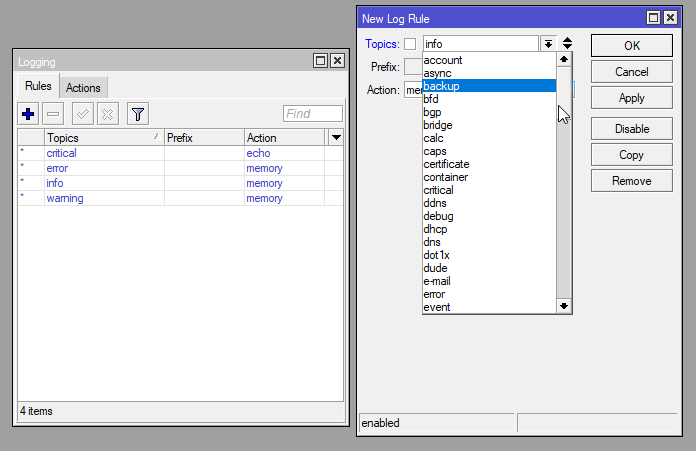

RouterOS w ustawieniach domyślnych nie rejestruje wszystkich możliwych zdarzeń, a pojemność magazynu logów jest ograniczona do 1000 wpisów. Aby ominąć te ograniczenia, warto przekierować logi do zewnętrznego systemu gromadzenia danych, takiego jak syslog. Aby dostosować ustawienia logowania w RouterOS, należy przejść do sekcji System->Logging i za pomocą ikony plusa dodać nowy Topic.

Pod terminem “Topic” kryją się konkretne usługi, których w Mikrotik jest wiele. Szczegółowe informacje na temat każdego z nich można znaleźć na stronie producenta. Kiedy analizuję problemy z niedziałającymi usługami, zawsze zaczynam od włączenia trybu “debug“. W przypadku większych instalacji, gdzie nasz router przetwarza wiele zadań, warto użyć znaku wykrzyknika, by wykluczyć pewne wpisy z logów. Aktywacja trybu debug generuje bowiem ogromną ilość informacji w logach.

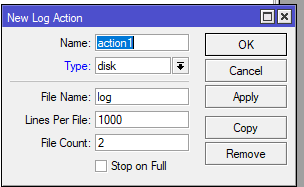

Jeśli nasze urządzenie posiada slot na kartę microSD, możemy ją wykorzystać jako miejsce do przechowywania logów. Aby to zrobić, przechodzimy do zakładki “Actions” i klikamy ikonę plusa. W tym miejscu mamy możliwość samodzielnej definicji liczby linii, jakie powinien zawierać plik, oraz jego nazwy.

Błędna adresacja

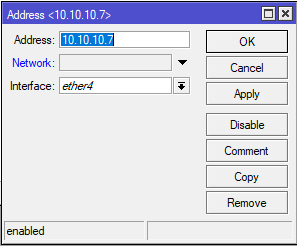

Często nieprawidłowo skonfigurowany adres IP lub maska podsieci może sprawić, że urządzenia nie będą w stanie komunikować się ze sobą. Pomimo, że fizycznie są poprawnie podłączone. Przy przypisywaniu adresacji do interfejsu należy pamiętać o ustawieniu maski na końcu adresu.

W takiej sytuacji RouterOS nie poinformuje nas o błędzie w adresacji, jednak interfejs z tak ustawionym adresem nie będzie funkcjonować prawidłowo. Pamiętaj, by zawsze dodawać maskę podsieci na końcu adresu. Może ona być podana w formacie CIDR, na przykład: 10.10.10.7/24.

Connections Firewall

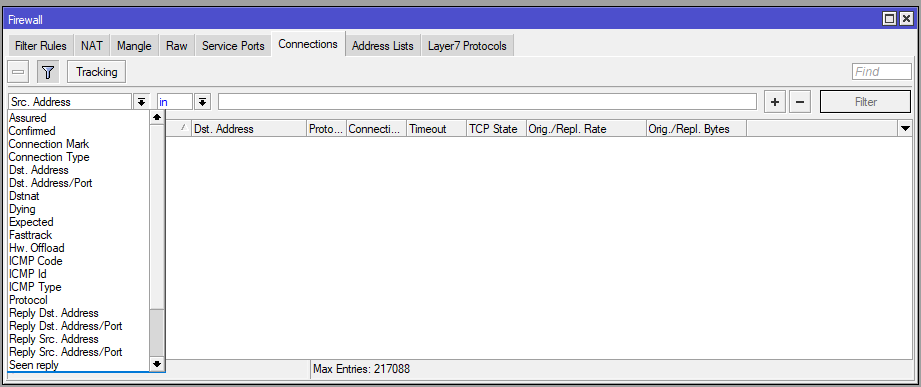

Po logach, kluczowym miejscem jest zakładka Connections. Prezentuje ona bieżące połączenia w routerze. Każde połączenie, niezależnie od protokołu, jest tu monitorowane. Tabela pokazuje źródłowe i docelowe adresy IP, porty i protokół. Wyświetla też stan połączenia i inne szczegóły sesji. Zakładka jest niezbędna przy diagnozowaniu problemów sieciowych. Umożliwia obserwację ruchu w czasie rzeczywistym. Pomaga też tworzyć zaawansowane reguły firewalla. Zakładka wspiera “connection tracking”, kluczowe dla wielu funkcji RouterOS. W tym dla NAT czy pewnych reguł firewalla. Ilość połączeń bywa duża, więc warto używać wbudowanego filtra. Oferuje on wiele opcji selekcji.

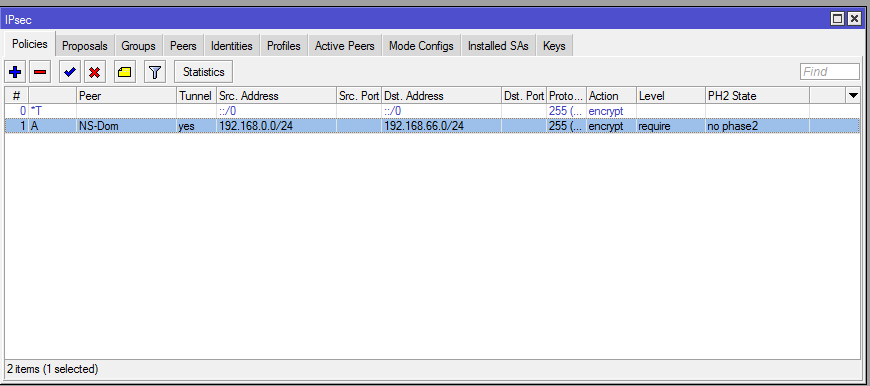

Ipsec Phase

Kiedy napotykam problemy związane z połączeniem IPSec, zawsze zaczynam od analizy logów oraz zakładki “connections”, aby potwierdzić, czy ruch z peera po drugiej stronie rzeczywiście dociera do naszego routera. Innym ważnym miejscem do weryfikacji stanu połączenia jest zakładka IP-IPsec Policies. Tam możemy dokładnie prześledzić, na jakim etapie negocjacji połączenia pojawia się problem. Parametry połączenia muszą być identyczne po obu stronach.

- Phase-1: Podczas pierwszej fazy routery ustalają parametry takie jak algorytmy szyfrowania, grupę DH, rodzaj IKE, algorytm skrótu oraz NAT-T. Te parametry definiujemy w zakładce IPSec->Profile. Najczęstszą przyczyną problemów jest niespójna konfiguracja, na przykład gdy z jednej strony jako algorytm skrótu wybieramy SHA1, a z drugiej SHA256. W takiej sytuacji warto dokładnie porównać ustawienia obu stron.

- Phase-2: W trakcie drugiej fazy określamy rodzaj protokołu IPSec, metodę autoryzacji oraz PFS. Najczęstszym problemem, z którym się zetknąłem, jest nieprawidłowo wprowadzony Pre-Shared Key. Oczywiście, klucz ten musi być identyczny po obu stronach połączenia. Ustawienia dotyczące drugiej fazy znajdują się w zakładce Proposals.

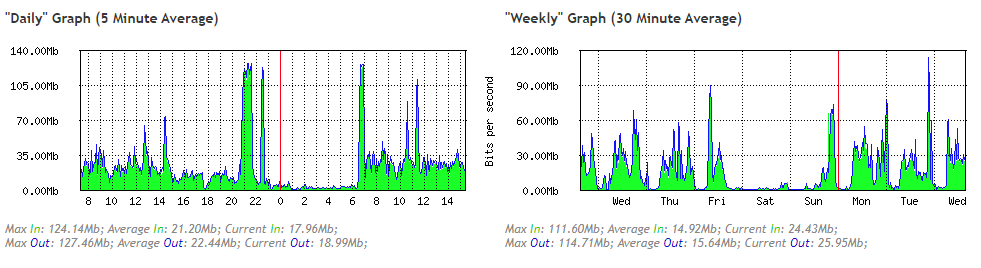

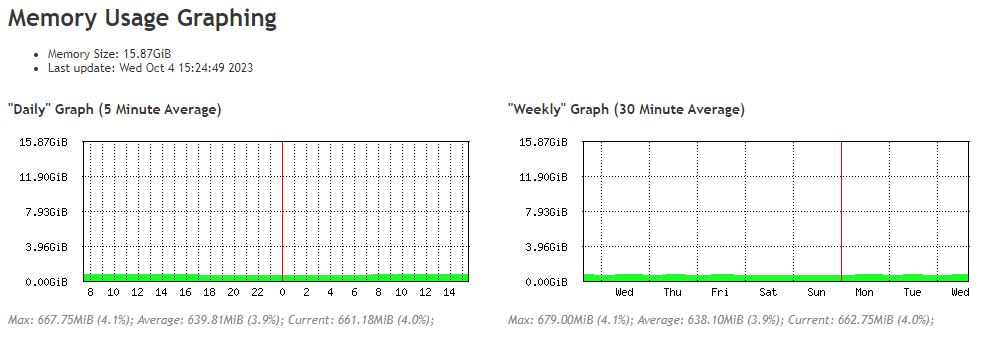

Wydajność

Przed zakupem urządzeń sieciowych warto zastanowić się nad ich wydajnością. Parametry urządzenia powinny być dostosowane do funkcji, jaką ma ono pełnić w sieci – inne będą wymagania wobec core switcha, a inne wobec koncentratora VPN. Na stronie producenta przy każdym urządzeniu, znajdują się zakładki “Specifications” oraz “Test results“, które choć prezentują wyniki uzyskane w warunkach laboratoryjnych, dostarczają istotnych informacji o możliwościach sprzętu.

Jeśli planujemy wykorzystać urządzenie do obsługi wielu lokalizacji lub połączeń typu IPSec IKE, warto zwrócić uwagę na to, czy router oferuje sprzętowe wsparcie dla tego typu rozwiązań. Szczegółowe informacje na ten temat można znaleźć na stronie producenta, w szczególności akapit hardware acceleration.

Podczas wyboru sprzętu przeznaczonego do standardowego switchingu/routingu, kluczowe jest zwrócenie uwagi na maksymalną liczbę obsługiwanych połączeń, która jest związana z ilością dostępnej pamięci RAM – im więcej, tym lepiej. Nie można także zapomnieć o przepustowości portów; sieci 10-gigabitowe stają się już standardem, dlatego warto zainwestować w urządzenie, które będzie w stanie obsłużyć takie połączenia.

Komunikacja między sieciami

Dla bezpieczeństwa, wielu adminów stosuje mikrosegmentację sieci z VLANami. Jeśli nie, powinni to robić. Mikrosegmentacja dzieli sieć na małe, indywidualne segmenty. Gdy jeden segment jest naruszony, inne pozostają bezpieczne. To podnosi bezpieczeństwo sieci. VLANy są kluczowe w mikrosegmentacji. Izolują one ruch sieciowy. Pozwalają też na tworzenie dokładnych polityk bezpieczeństwa dla segmentów. Administratorzy kontrolują dostęp do zasobów. To dodatkowo wzmacnia bezpieczeństwo sieci.

Ruch między VLANami jest domyślnie dozwolony, co może stanowić pewne ryzyko bezpieczeństwa. Aby zaradzić temu problemowi, konieczne jest dodanie odpowiednich reguł w Firewallu. Szczegółowe informacje na temat działania Firewalla w Mikrotiku przedstawiałem w jednym z poprzednich artykułów. Jeśli napotkasz trudności związane z ruchem między sieciami, warto skupić się na regułach z chain FORWARD. To właśnie one kontrolują ruch przepływający przez router.

Brak dostępu do Internetu

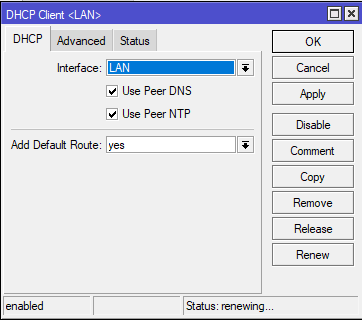

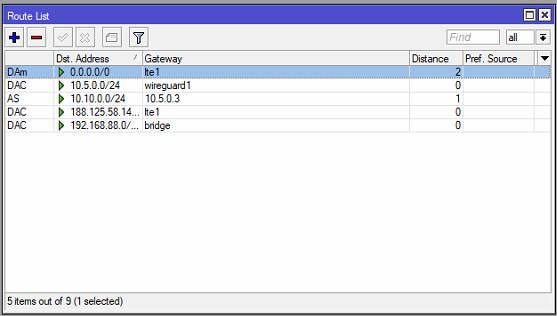

Na podstawie analizy problemów zgłaszanych przez różnych klientów oraz treści maili, które od Was otrzymuję, można wyróżnić dwa najczęstsze problemy: routing i NAT. Zacznijmy od routingu.

Najczęściej problem dotyczy konfiguracji, w których nie uzyskuje się dynamicznego adresu WAN od dostawcy poprzez DHCP, lecz przydzielany jest statyczny adres lub cała pula adresów. W sytuacji, gdy korzystamy z DHCP Client, konfiguracja routingu odbywa się automatycznie. Za ten proces odpowiada opcja “Add Default Route“.

W przypadku statycznej adresacji musimy pamięć o konfiguracji trasy domyślnej czyli 0.0.0.0/0, która powinna wskazywać na adres IP bramy(albo Interface) otrzymanej od dostawcy Internetu.

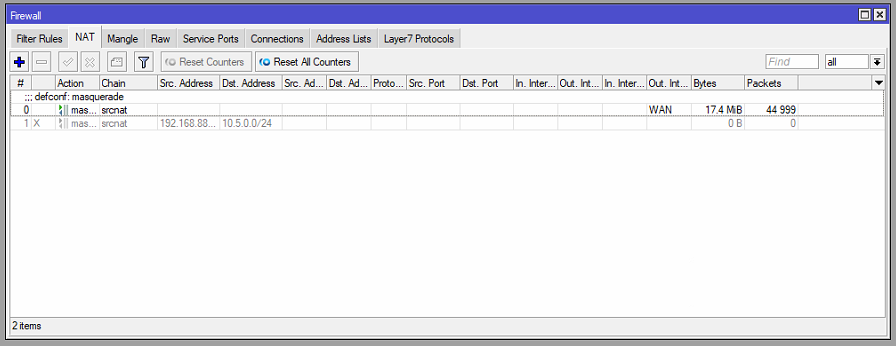

Drugim najczęściej występującym problemem to maskarada czyli NAT. Przy większych sieciach i wdrożonej mikrosegmentacji często możemy zapomnieć o poprawnej konfiguracji firewalla pod kątem NAT, a mianowicie, pole src.address zostawiamy puste bądź wpisujemy błędną adresacje. Pamiętajcie, że reguły firewalla działają z góry na dół i są wykonywane po kolei.

Problemy z WiFi

Problemy z niestabilnym lub niesatysfakcjonującym działaniem sieci WiFi to jedno z najbardziej skomplikowanych wyzwań w dziedzinie sieci. Wpływ na jakość połączenia bezprzewodowego może mieć mnóstwo czynników zewnętrznych, co sprawia, że diagnoza i rozwiązanie problemu może być czasochłonne. Pierwszym krokiem, jaki zwykle podejmuję, jest analiza konfiguracji karty sieciowej. Szczególną uwagę przywiązuję do następujących parametrów, po aktywacji Advanced Mode.

Zakładka Wireless:

- Jaki tryb pracy jest wybrany. Dla zwykłego AP, powinno być “ap bridge”,

- Band: czy na pewno dane urządzenie wspiera wybrane standardy, jeżeli nie ma nic starego(jakieś maszyny, urządzenie IoT) to wyłączam standard B, jest całkowicie zbędny

- Szerokość kanału: na jednej szerokości np. 20MHz maksymalne prędkości jakie uzyskamy mieszczą się w granicach 60-80Mbps, dla większych prędkości musimy łączyć kanały

- WPS Mode: jeżeli nie używamy, to powinno zostać ustawione na disabled

- Country: nie próbujcie omijać prawa, i nie stosujecie zabronionych kanałów w PL.

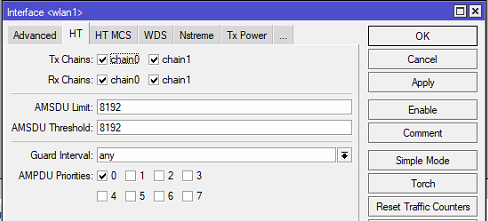

Zakładka HT:

Upewniam się, że wszystkie kanały na karcie bezprzewodowej są zaznaczone. Pozostałe parametry pozostawiam domyślne.

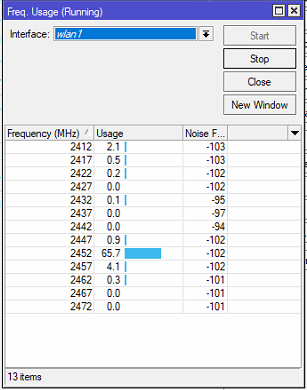

Diagnostyka powolnego działania WiFi lub jego działania poniżej oczekiwanej wydajności może być wyzwaniem. Na szczęście RouterOS dostarcza szereg użytecznych narzędzi do analizy. Jednym z nich jest “Freq. Usage“, które pozwala na wgląd w obciążenie poszczególnych kanałów WiFi. Dzięki temu możemy lepiej zrozumieć, czy konkretne kanały są przeciążone, co może wpływać na jakość połączenia..

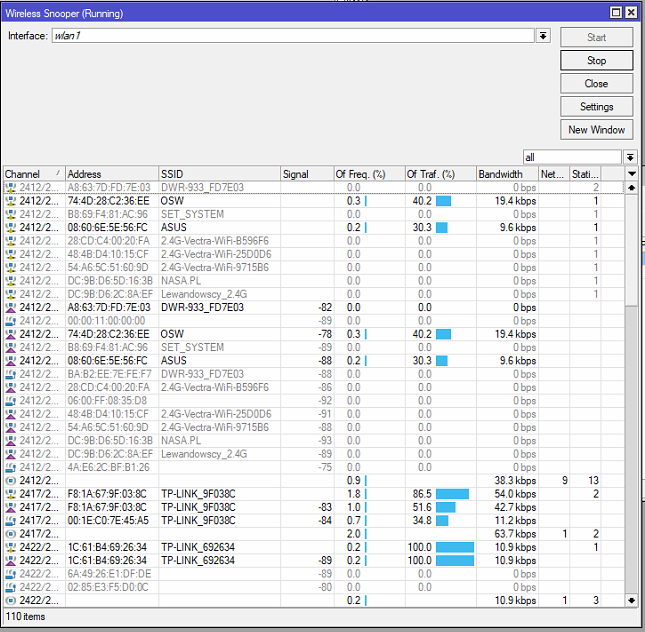

Podobnym narzędziem jest Snooper, jednak w tym przypadku mamy dużo więcej przydatnych informacji.

Podsumowanie

Podsumowując, troubleshooting w Mikrotiku, podobnie jak w innych systemach sieciowych, wymaga systematycznego podejścia i głębokiej analizy. Kluczowym elementem w procesie diagnozowania problemów jest analiza logów. Dzięki nim możemy uzyskać wgląd w to, co dokładnie dzieje się w naszym systemie i jakie zdarzenia mogły wpłynąć na pojawienie się problemu. Nie można też zapomnieć o narzędziu Firewall Connections, które dostarcza cennych informacji o ruchu przechodzącym przez nasz router. Pamiętajmy, że każdy problem, nawet najbardziej skomplikowany, ma swoje źródło, a odpowiednio przeprowadzona diagnoza pozwoli nam na skuteczne rozwiązanie większości z nich.

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AX Lite , hAP AC3, RB4011, RB260GS, RB2011

hAP AC3 LTE, hAP AX2, hAP AX3, L009UiGS-2HaxD-IN, RB5009UG+S+IN, Audience

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit, Audience LTE, Chateau LTE6 ax, LTAP LTE6

Access Pointy: mAP lite, mAP, cAP AX, cAP XL AC

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S, CCR2004-16G-2S+

Dzień dobry,

mam problem z uruchomieniem tunelu IKEv2 z Certyfikatem.

Po wyborze certyfikatu połączenie nie zestawia się. Jeśli zmienię na klucz w identities to wtedy działa bez problemu ale zależy mi na zestawieniu połączenia za pomocą certyfikatu. Mam log z mikrotika jeśli chciałby pan zerknąć.

Nie wiem czy aktualne, ale podeślij logi.