Mikrotik ProtonVPN

Tak jak wspominałem już jakiś czas temu nie mam zaufania do bezpłatnych VPN, z jednym małym wyjątkiem jakim jest ProtonVPN. Korzystam z Proton Mail już od wielu lat, i prawie nigdy mnie nie zawiódł, dlatego, ze spokojnym sumieniem mogę polecić ich kolejną usługę jaką jest ProtonVPN.

Konfiguracja jest mocno zbliżona do NordVPN, dlatego nie powinno być większych problemów ze skonfigurowaniem IKEv2 na Mikrotiku. Dodatkowo ProtonVPN oferuje konfigurację za pomocą Wireguarda:) Podstawową konfigurację opierałem na tym tutorialu, jednak nie do końca chciało mi to zadziałać, dlatego musiałem nanieś małe poprawki, które macie poniżej.

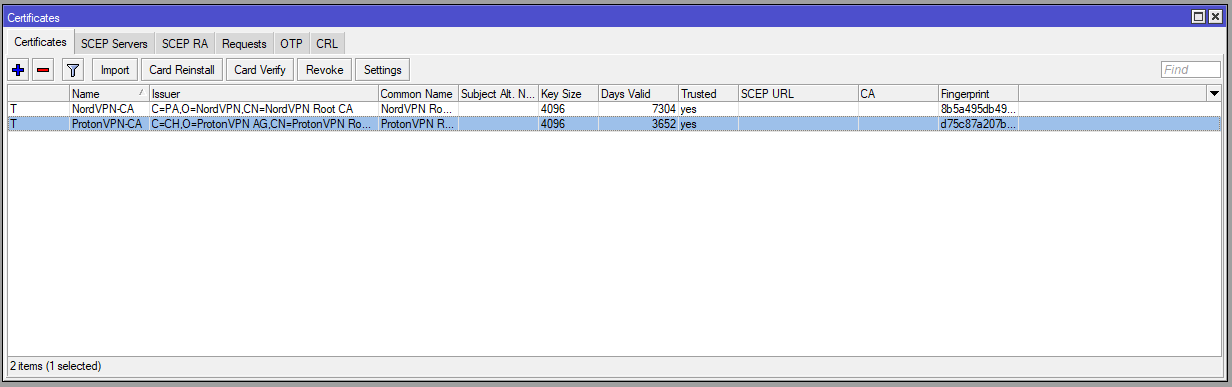

Import Certyfikatu

Zaczynamy od pobrania certyfikatu CA ProtonVPN’a. Pobrany certyfikat za pomocą drag&drop wrzucamy do Files na Mikrotiku.

Dodany certyfikat musimy zaimportować do RouterOS. Z bocznego menu wybieramy Certificates, a następnie Import.

- Name: uzupełniamy dowolnie

- File Name: wybieramy certyfikat wcześniej dodany

Konfiguracja IKEv2

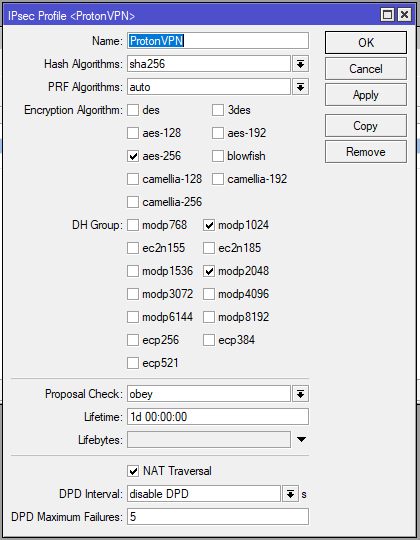

Zaczynamy konfiguracje IPSec, przechodzimy na IP->IPSec i zaczynamy od zakładki Profiles.

IPSec Profile

- Name: Ustawiamy dowolnie

- Hash Algo.: wybieramy silniejszy algorytm szyfrowania SHA256

- PRF Algo.: zostawiamy na auto

- Encryption Algo.: zostawiamy aes-256

- DH Group: modp1024, modp2048

- DPD Interval: zmieniamy na disable DPD

Możemy także skorzystać z domyślnych ustawień, jednak zalecam używania bardziej złożonych algorytmów. Szczegółowy opis wspieranych modeli i rodzajów szyfrowania znajdziesz tutaj. Warto sprawdzić wspierane rodzaje szyfrowania przed zakupem Mikrotika.

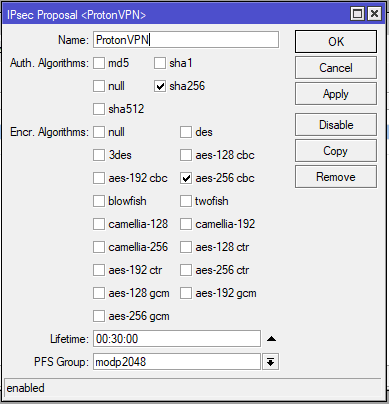

IPSec Proposal

W następnym kroku ustawiamy IPSec Phase 2, czyli wybieramy zakładkę Proposals.

- Name: wybieramy dowolnie,

- Auth Alog.: wybieramy sha256

- Encr. Algo.: zostawiamy aes-256 cbc

- Lifetime: zostawiamy na 00:30

- PFS Group: ustawiamy na modp2048

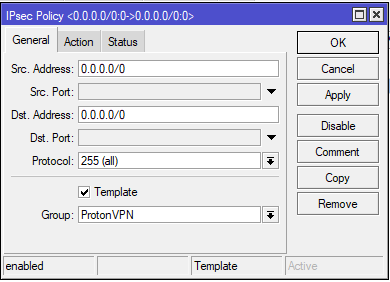

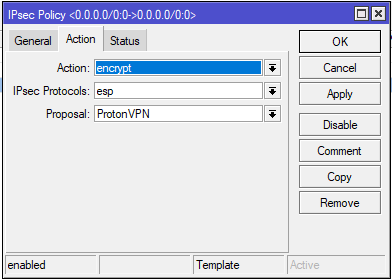

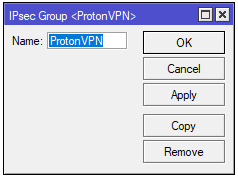

IPSec Policy i Policy Group

Przechodzimy do ustawień parametrów tunelu.

- Src. Address: zostawiając 0.0.0.0/0 cały ruch zostanie przekierowany przez tunel, przy innych konfiguracjach lepiej sprawdza się modeconfig

- Dst. Address: zostawiamy 0.0.0.0/0

- Group: wybieramy ProtonVPN

- Action: encrypt

- IPsec Protocols: esp

- Proposal: wybieramy ProtonVPN

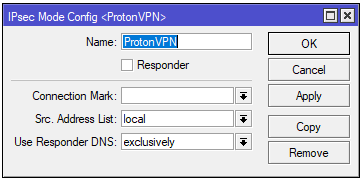

IPSec Modeconfig

Najważniejszym parametrem jest Connection Mark, dzięki któremu możemy oznaczyć jakie adresy IP mają zostać przekierowane przez tunel. W dalszej cześć wpisu przedstawie inny przykład wykorzystania Connection Mark. Przy tej konfiguracji pole zostawiamy puste, dzięki czemu cały ruch zostanie przekierowany na VPNa.

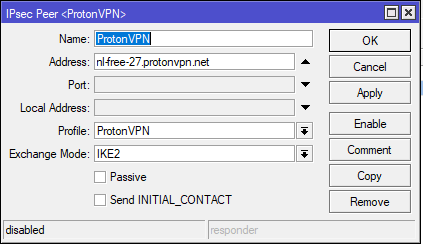

IPSec Peer

Przy IPSec Peer wskazujemy adres serwera z jakim będziemy się łączyć oraz profil.

- Name: Podajemy dowolnie

- Address: podajemy adres wybrany z https://account.protonvpn.com/downloads nl-free-27.protonvpn.net

- Profile: wskazujemy profil NordVPN

- Exchange Mode: IKE2

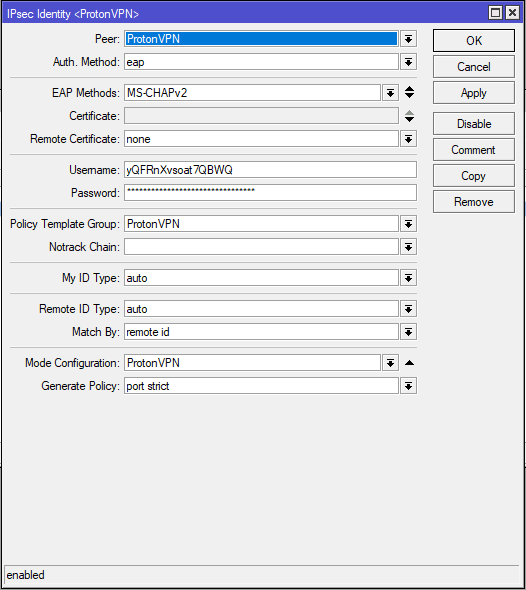

IPSec Identity

Pamiętasz wcześniej zapisane poświadczenia ze strony ProtonVPN, w tym miejscu należy je wpisać.

Materiał Video

Polecany sprzęt

Z własnego doświadczenia mogę wam polecić poniższy sprzęt, z podziałem na ewentualne przeznaczenie routera.

Do domu i małej firmy(SOHO): hAP AX Lite , hAP AC3, RB4011, RB260GS, RB2011

hAP AC3 LTE, hAP AX2, hAP AX3, L009UiGS-2HaxD-IN, RB5009UG+S+IN, Audience

LTE: SXT LTE kit, SXT LTE6 kit, LHG 5, LHG LTE kit, Audience LTE, Chateau LTE6 ax, LTAP LTE6

Access Pointy: mAP lite, mAP, cAP AX, cAP XL AC

POE: hEX PoE

LAB: hEX lite

Średnia/Duża firma: CCR1036-12G-4S, CCR2004-16G-2S+

hola tengo problemas al usar su configuracion si me pudisra ayuar

Por supuesto, escriba cuál es su problema